ESET ha colaborado con Microsoft, CERT-PL y varias otras fuerzas y cuerpos de seguridad alrededor del mundo para desmantelar la conocida botnet interceptando las comunicaciones de sus centros de mando y control. ESET compartió análisis técnicos, información estadística sobre el malware utilizado y dominios y direcciones IP de servidores de mando y control conocidas. También aportamos el conocimiento histórico de esta amenaza, puesto que la venimos monitorizando y, por tanto, hemos estado protegiendo a nuestros usuarios de ella desde hace tiempo, tal y como se puede ver si leemos el paper que presentó nuestro compañero Pablo Ramos en el VirusBulletin celebrado en Dallas en 2012.

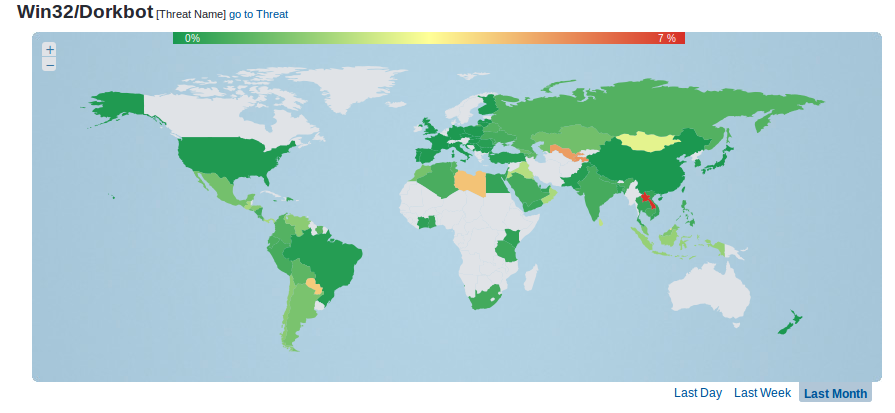

Como resultado de este esfuerzo, cuerpos y fuerzas de seguridad del estado de todo el mundo, apoyados por investigadores de seguridad de Microsoft, han anunciado hoy el desmantelamiento de una de las familias de malware más extendidas –Win32/Dorkbot–, que ha infectado numerosos PCs en más de 200 países

Dorkbot, una botnet por IRC

Win32/Dorkbot se distribuye por varios canales como redes sociales, spam, dispositivos extraíbles y kits de exploits. Una vez instalado en el sistema intenta modificar el funcionamiento de la solución de seguridad instalada impidiéndole el acceso a sus servidores de actualización para, seguidamente, conectarse a un servidor IRC y recibir nuevas órdenes.

Además de robar contraseñas de los usuarios, afectando a servicios tan populares como Facebook y Twitter, Dorkbot normalmente instala código malicioso de una o varias familias de malware tan pronto como consigue el control de un sistema. Destacamos Win32/Kasidet, un malware utilizado para realizar ataques DDoS (también conocido como Neutrino bot), y Win32/Lethic, un conocido bot de spam que es descargado de forma habitual por Dorkbot en los sistemas infectados.

Win32/Dorkbot ha estado activo de varias formas desde hace varios años y aún sigue teniendo una importante presencia. Cada semana observamos miles de detecciones de casi todos los rincones del mundo y nuevas muestras llegan a diario a nuestros laboratorios. Es por eso que consideramos esta amenaza como un objetivo apropiado para intentar desmantelarla. Si crees que tu sistema se encuentra afectado por Dorkbot, no dudes en utilizar nuestra herramienta gratuita para limpiarlo.

Un diseño modular

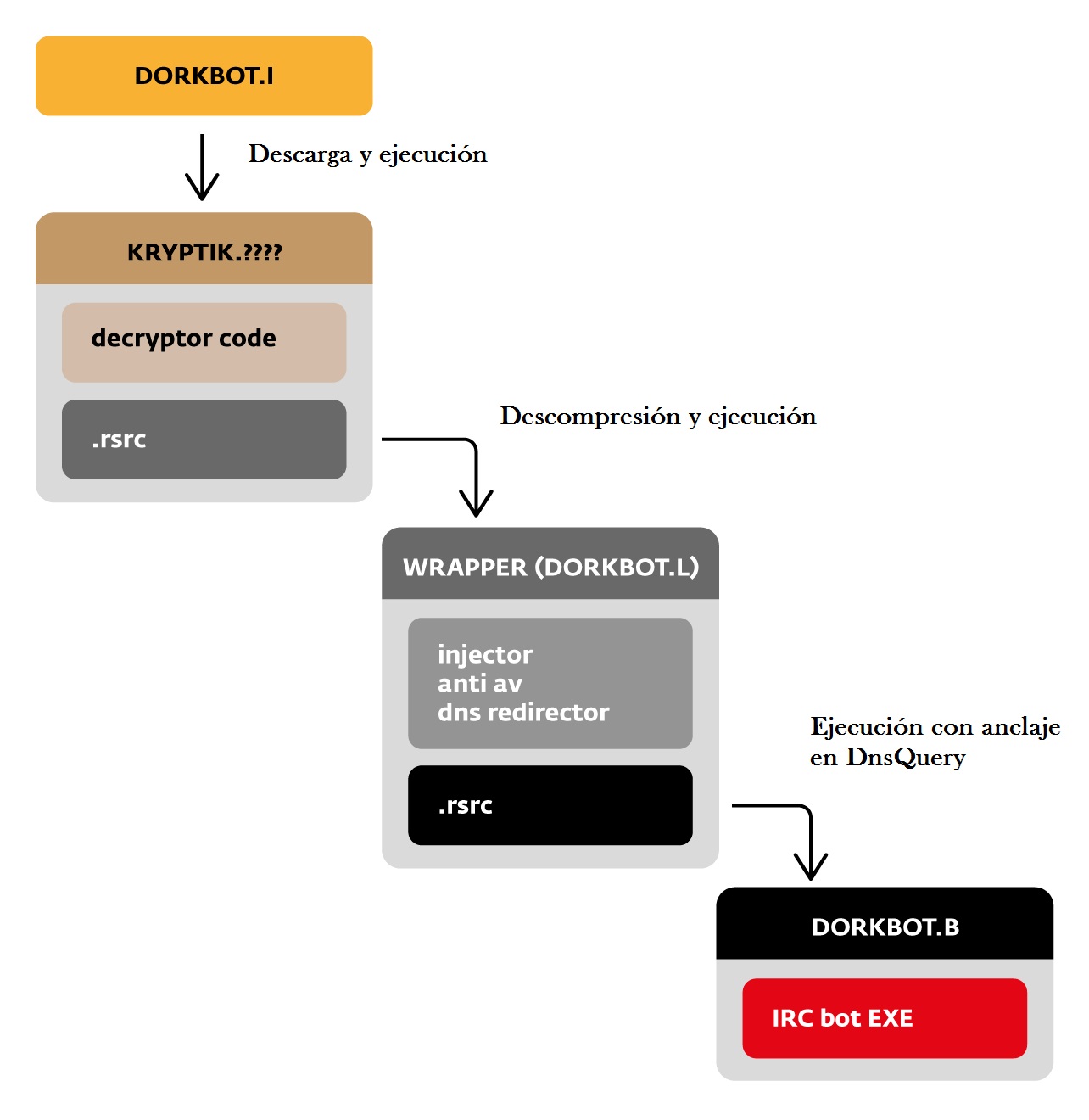

El siguiente diagrama explica mejor los diferentes módulos que componen las últimas versiones de las muestras de Dorkbot que hemos analizado. Esto también ayuda a los investigadores a entender la nomenclatura que usamos para nombrar las variantes de esta amenaza.

Tomemos como ejemplo un escenario típico de infección para ilustrar de mejor forma la funcionalidad de cada módulo, especialmente cuando un usuario se infecta al ejecutar una muestra de Dorkbot ubicada en un pendrive USB. Debido a que Dorkbot se encuentra buscando constantemente la presencia de dispositivos extraíbles en el sistema infectado para utilizarlos como medios de propagación, muchas de nuestras detecciones provienen precisamente de estos medios extraíbles. En los medios extraíbles introducidos en un sistema infectado por Dorkbot encontramos dos tipos de ficheros: un dropper (descarga otros archivos) y ficheros .LNK con nombres llamativos que apuntan a ellos.

Si volvemos a nuestro ejemplo, cuando el usuario lanza el dropper –detectado por ESET como Win32/Dorkbot.I– desde el pendrive, primero intentará descargar el componente principal de Dorkbot contactando con un centro de mando y control configurado en el código del malware. El archivo que se descarga es un fichero fuertemente empaquetado que, finalmente, descomprimirá y ejecutará Win32/Dorkbot.L, un contenedor utilizado para instalar el componente principal. Tal y como podemos observar en la imagen anterior, se lanza el componente principal Dorkbot IRC, detectado por ESET como Win32/Dorkbot.B, y se ancla en la API DnsQuery mientras realiza esta operación. Esta acción es necesaria, puesto que el componente principal no contiene los dominios reales del centro de mando y control. De hecho, cuando el componente IRC intenta resolver estos dominios a través de la API a la que se ha anclado, el empaquetador intenta resolver uno de los muchos dominios que contiene. Este complejo proceso hace que sea más difícil obtener las direcciones reales de los centros de mando y control.

Una vez se ha finalizado la instalación, el sistema intenta conectarse al servidor IRC, unirse a un canal específico y esperar órdenes del botmaster. Normalmente, el bot no suele tardar en recibir órdenes para descargar y ejecutar malware adicional, tal y como acabamos de describir.

Conclusiones

Dorkbot es una botnet antigua que ha estado reinventándose durante varios años. Su infraestructura de mando y control es una entre tantas otras a las cuales seguimos la pista desde ESET. Esta información es vital para poder hacer un seguimiento en el comportamiento del malware y ser capaces de proporcionar información que pueda ser utilizada para ayudar en la desmantelación de este tipo de botnets.

Dorkbot también utiliza viejos trucos para infectar sistemas modernos. Los usuarios deben ser precavidos cuando abran ficheros almacenados en medios extraíbles, así como ficheros que reciban a través de email o redes sociales. Si crees que puedes estar infectado por Dorkbot, tenemos una herramienta gratuita para ti. Las soluciones de seguridad de ESET detectan miles de variantes de los módulos de Dorkbot junto con diferentes familias de malware distribuidas por esta botnet.

Queremos dar un agradecimiento especial a Juraj Jánošík, Viktor Lucza, Filip Mazán, Pablo Ramos y Richard Vida por su ayuda en esta investigación.

Apéndice A

Ejemplos de URLs objetivo del robo de contraseñas de Dorkbot

*paypal.*

*google.*

*aol.*

*screenname.aol.*

*bigstring.*

*fastmail.*

*gmx.*

*login.live.*

*login.yahoo.*

*facebook.*

*hackforums.*

*steampowered*

*no-ip*

*dyndns*

*runescape*

*.moneybookers.*

*twitter.com/sessions*

*secure.logmein.*

*officebanking.cl/*

*signin.ebay*

*depositfiles.*

*megaupload.*

*sendspace.com/login*

*mediafire.com/*

*freakshare.com/login*

*netload.in/index*

*4shared.com/login*

*hotfile.com/login*

*fileserv.com/login*

*uploading.com/*

*uploaded.to/*

*filesonic.com/*

*oron.com/login*

*what.cd/login*

*letitbit.net*

*sms4file.com/*

*vip-file.com/*

*torrentleech.org/*

*thepiratebay.org/login*

*netflix.com/*

*alertpay.com/login*

*godaddy.com/login*

*namecheap.com/*

*moniker.com/*

*1and1.com/xml/config*

*enom.com/login*

*dotster.com/*

*webnames.ru/*

*:2082/login* (possibly targeting cpanel)

*:2083/login* (possibly targeting cpanel)

*:2086/login* (possibly targeting GNUnet)

*whcms*

*:2222/CMD_LOGIN* (possibly targeting DirectAdmin)

*bcointernacional*

*members.brazzers.com*

*youporn.*

*members*

Indicadores de compromiso

| Indicador de compromiso | Valor |

| Win32/Dorkbot.I SHA1 | 820B3E3726026AD973EA8AD4B2FE5A9CCC710C6C |

| Win32/Dorkbot.B SHA1 | BA2AB99250B21E24258D0CFC30AC7DA058539A71 |