Las direcciones de las carteras donde se almacenan las criptomonedas suelen estar compuestas por largas cadenas de caracteres, algo necesario para garantizar su seguridad. Lo más habitual es que los usuarios copien y peguen estas largas direcciones en lugar de escribirlas cada vez que vayan a utilizarlas. Desde hace un tiempo se ha vuelto frecuente detectar un tipo de malware conocido como “clipper”, que se encarga de interceptar el contenido del portapeles y reemplazarlo por aquello que especifique el delincuente. En el caso de las transacciones con criptomonedas el usuario afectado puede terminar pegando una dirección de cartera online que no se corresponde con la suya y sí con la del cibercriminal que se quedará con las criptomonedas.

Este peligroso malware hizo su primera aparición en 2017 en sistemas Windows y fue observado aplicaciones para Android en webs de apps fraudulentas en el verano de 2018. En febrero de 2019, investigadores de ESET descubrieron un malware clipper en Google Play, la tienda oficial de Android.

Este tipo de malware está arraigado dentro de la industria del cibercrimen desde el notable incremento de precio (y posterior descenso) sufrido por las criptomonedas hace unos años. Los investigadores de ESET llegaron a descubrir una muestra de este malware alojada en el popular sitio de descargas de software download.cnet.com. Sin embargo, no fue hasta agosto de 2018 cuando apareció el primer clipper para Android que se vendió en foros de hacking.

Copiar y robar

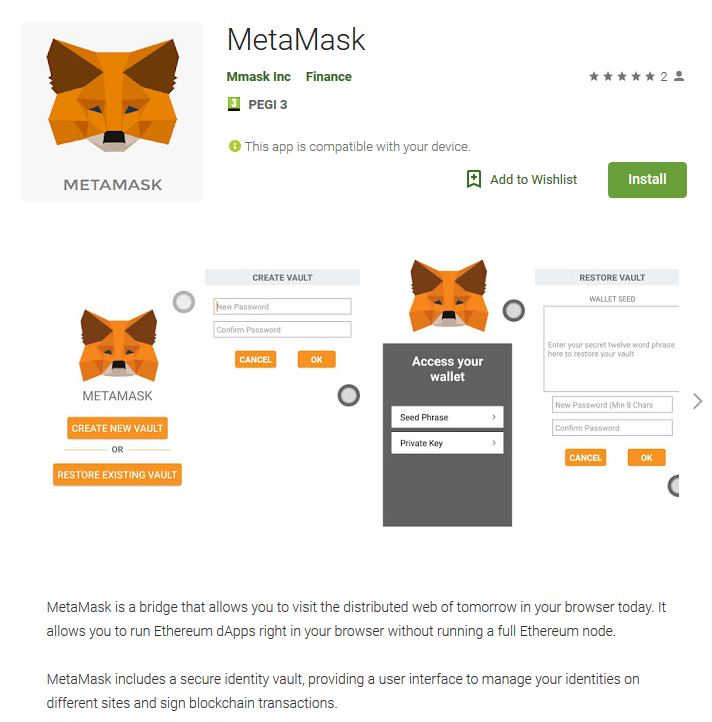

El malware de este tipo que encontraron los investigadores en la tienda Google Play es detectado por las soluciones de seguridad de ESET como Android/Clipper.C y suplanta a un servicio legítimo llamado MetaMask. Su propósito principal es robar las credenciales de la víctima y sus claves privadas para obtener el control sobre los fondos en criptomonedas del usuario, concretamente de la criptodivisa Ethereum. Sin embargo, también incorpora la posibilidad de reemplazar al vuelo la dirección de una cartera de Bitcoin o Ethereum que se haya copiado al portapapeles por la de una cartera perteneciente al atacante.

Los investigadores de ESET encontraron el malware Android/Clipper.C poco después de que fuera subido a la tienda oficial de Android el pasado 1 de febrero de 2019. Seguidamente se informa de este descubrimiento al equipo de seguridad de Google Play, que se encargó de eliminar la aplicación de la tienda oficial.

Parece claro que este malware tenía como objetivo a aquellos usuarios que quisieran usar la versión móvil de la función que ofrece MetaMask, pensado para ejecutar las aplicaciones descentralizadas de Ethereum desde un navegador sin tener que ejecutar el nodo completo de Ethereum. Sin embargo, este servicio no ofrece actualmente ninguna aplicación móvil, tan solo complementos para navegadores de sistemas de escritorio como Chrome y Firefox.

No es la primera vez que se detectan aplicaciones maliciosas en Google Play haciéndose pasar por MetaMask. Sin embargo, la funcionalidad de estas aplicaciones maliciosas se limitaba al robo de credenciales y de información confidencial para poder acceder a las criptomonedas obtenidas por la víctima.

Consejos de seguridad

La primera aparición del malware clipper en Google Play sirve como advertencia para que los usuarios de Android sigan aplicando las mejores medidas de seguridad posibles para proteger sus dispositivos móviles.

Desde ESET recomendamos seguir los siguientes consejos para protegerse tanto de malware del tipo clipper como de otras amenazas para Android:

- Debemos mantener nuestro dispositivo Android actualizado y utilizar una solución de seguridad de reputada eficacia.

- Intentar descargar las aplicaciones siempre desde la tienda oficial Google Play.

- Aún descargando las aplicaciones desde la tienda oficial, debemos asegurarnos de que la app se corresponde con la de su desarrollador legítimo. Para ello, podemos consultar su web oficial para ver si realmente existe esa aplicación. Si no existe, debemos sospechar de cualquier resultado que nos aparezca en Google Play haciéndose pasar por ella.

- Revisa cada uno de los pasos en aquellas operaciones relacionadas con algo valioso, desde información confidencial a dinero. Si se utiliza el portapapeles siempre debemos comprobar que lo que hemos copiado es realmente aquello que deseamos introducir.

Indicadores de Compromiso

| Nombre del paquete | Hash |

| com.lemon.metamask | 24D7783AAF34884677A601D487473F88 |

Dirección BTC: 17M66AG2uQ5YZLFEMKGpzbzh4F1EsFWkmA

Dirección ETH: 0xfbbb2EF692B5101f16d3632f836461904C761965