Los investigadores de ESET descubrieron un backdoor para macOS, hasta ahora desconocido, que espía a los usuarios de los Macs comprometidos y utiliza exclusivamente los servicios de almacenamiento en la nube pública para comunicarse constantemente con sus operadores. Bautizado como CloudMensis por ESET, sus capacidades muestran claramente que la intención de los operadores es recopilar información de los Mac de las víctimas mediante la exfiltración de documentos y pulsaciones de teclas, mensajes de correo electrónico y sus archivos adjuntos, el listado de archivos del almacenamiento extraíble y las capturas de pantalla.

CloudMensis es una amenaza para los usuarios de Mac, pero su distribución altamente limitada sugiere que se utiliza como parte de una operación dirigida. Por lo que ha visto el equipo de ESET Research, los operadores de esta familia de malware despliegan CloudMensis en objetivos específicos de su interés. El uso de vulnerabilidades para eludir las medidas de seguridad integradas en macOS muestra que los operadores de malware están tratando activamente de maximizar el éxito de sus operaciones de espionaje. Al mismo tiempo, durante la investigación realizada por ESET no se ha encontrado ninguna vulnerabilidad no revelada (de día cero) utilizada por este grupo. Por lo tanto, se recomienda ejecutar una actualización en los dispositivos Mac para evitar, al menos, que se eviten las medidas de seguridad incorporadas en el propio sistema operativo.

“Todavía no sabemos cómo se distribuye inicialmente CloudMensis y quiénes son los objetivos. La calidad general del código y la falta de ofuscación muestran que los autores pueden no estar muy familiarizados con el desarrollo de amenazas para Mac y no son tan avanzados. Sin embargo, se invirtieron muchos recursos para hacer de CloudMensis una poderosa herramienta de espionaje y una amenaza para los objetivos potenciales”, declara Marc-Etienne Léveillé, investigador de ESET que ha analizado CloudMensis.

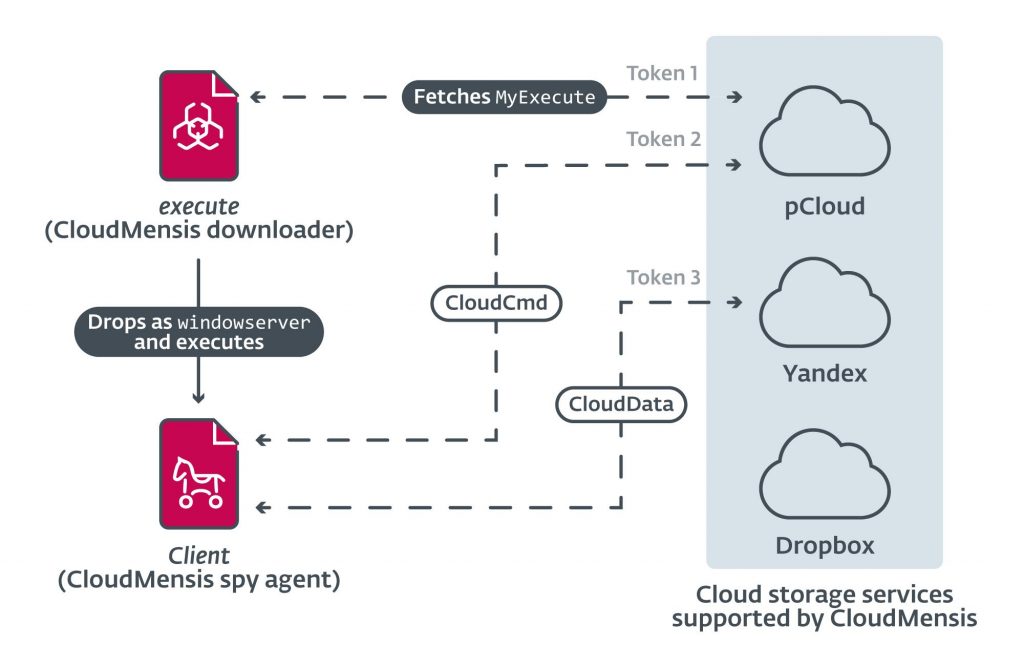

Una vez que CloudMensis consigue ejecutar código en el sistema objetivo y obtiene privilegios de administrador, ejecuta una primera etapa del malware que se encarga de descargar una segunda fase más funcional desde un servicio de almacenamiento en la nube.

Esta segunda etapa es un componente mucho más grande, repleta de una serie de funciones para recopilar información del Mac comprometido. La clara intención de los atacantes es exfiltrar documentos, capturas de pantalla, archivos adjuntos en correos electrónicos y otros datos sensibles. En total, hay 39 comandos disponibles actualmente.

CloudMensis utiliza el almacenamiento en la nube tanto para recibir órdenes de sus operadores como para robar archivos. La amenaza soporta tres proveedores diferentes: pCloud, Yandex Disk y Dropbox. La configuración incluida en la muestra analizada contiene tokens de autenticación para pCloud y Yandex Disk.

Los metadatos de los servicios de almacenamiento en la nube utilizados revelan detalles interesantes sobre la operación, como el hecho de que comenzó a transmitir comandos a los bots a partir del 4 de febrero de 2022.

Apple ha reconocido recientemente la presencia de software espía dirigido a los usuarios de sus productos y está adelantando el modo Lockdown en iOS, iPadOS y macOS, que desactiva funciones frecuentemente explotadas para obtener la ejecución de código y desplegar malware.

Para más información técnica sobre CloudMensis, consulta el blogpost «Se lo que hiciste: un vistazo al programa espía CloudMensis para macOS» en WeLiveSecurity y asegúrate de seguir a ESET Research en Twitter para conocer las últimas noticias del equipo de investigación de ESET.

Resumen de cómo CloudMensis utiliza los servicios de almacenamiento en la nube

Investigador de ESET