Que los troyanos bancarios brasileños han encontrado un filón entre los usuarios españoles ya no es ninguna novedad puesto que llevamos meses viendo campañas de varias familias de este tipo de malware. Familias como Casbaneiro, Grandoreiro o Mekotio ya no son ajenas, por desgracia, a los usuarios de banca online ubicados en nuestro país y ahora revisamos otra amenaza bien conocida en Latinoamérica que se une a las anteriormente mencionadas.

Pornografía como gancho

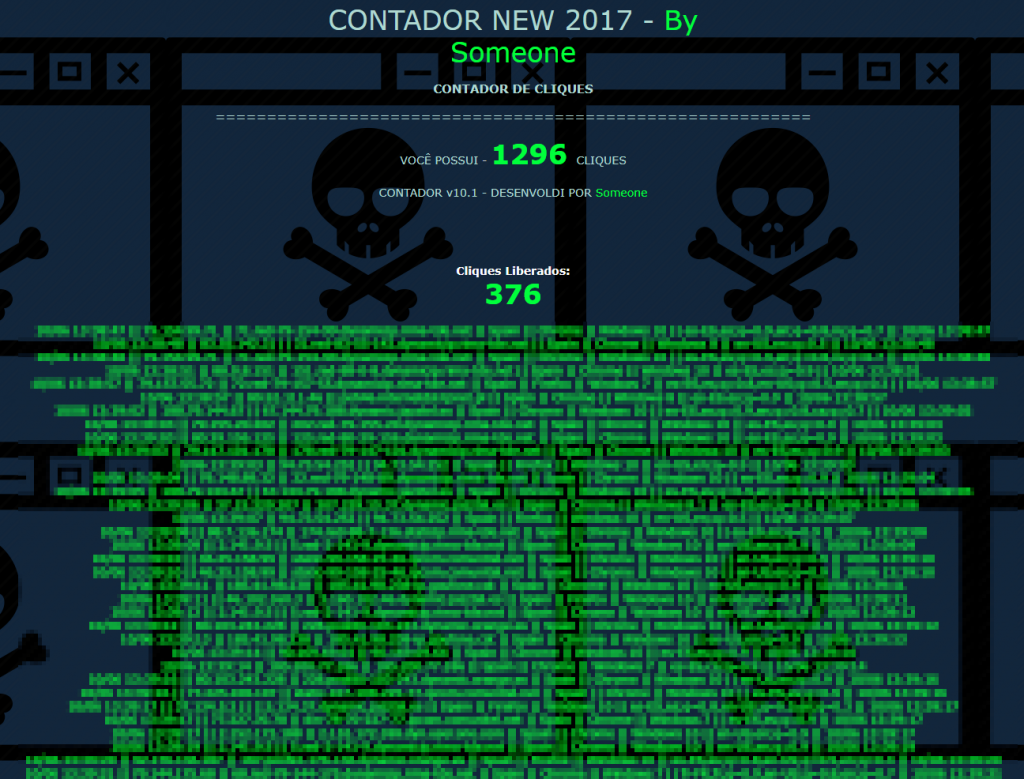

El descubrimiento de esta campaña de propagación del troyano bancario Mispadu fue realizado recientemente por investigadores de ESET, quienes descubrieron un directorio abierto en una página que contenía un contador de visitas a una web y otros archivos interesantes. Entre estos archivos se encontraba un fichero de nombre “links.txt” que contenía un enlace una URL y que descargaba un archivo ZIP comprimido.

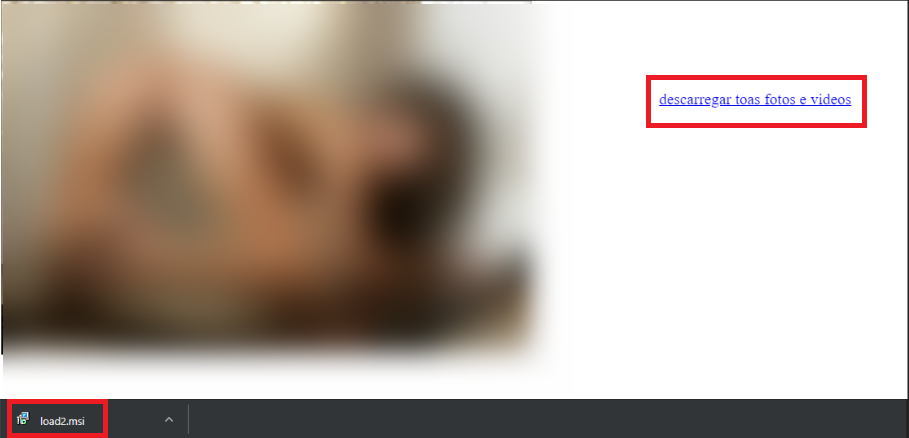

No obstante, además de descargar ese archivo, los investigadores accedieron a la URL donde se alojaba y pudieron comprobar como se trataba de una sencilla web con contenido pornográfico donde se proporcionaba un enlace para descargar un fichero con supuestas fotografías y vídeos con este tipo de material.

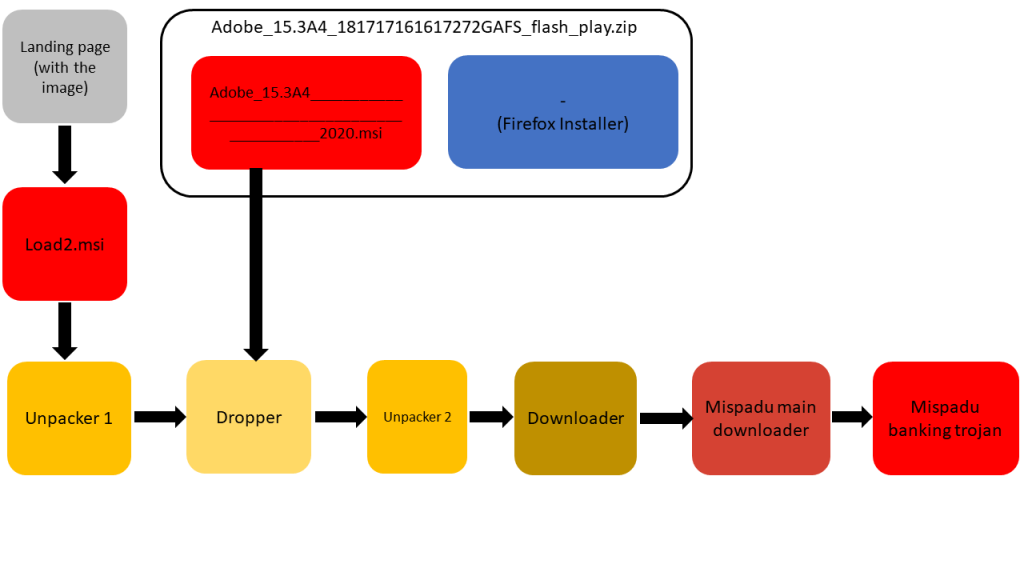

En caso de que el archivo descargado, de nombre “load2.msi” (y que también puede encontrarse con el nombre “videosXS_caserasXC_fotosXV_982NA2020.msi“), fuese ejecutado por el usuario, comenzaría la cadena de infección preparada por los delincuentes que se compondría de una serié de scripts en VBS y que realizarían los siguientes pasos hasta conseguir ejecutar en el sistema una variante del troyano bancario Mispadu.

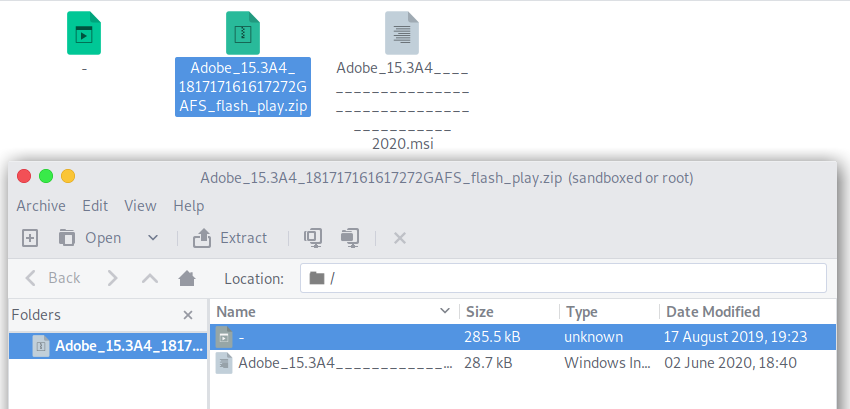

Además del inicio de la cadena de infección tras la descarga y ejecución del fichero “load2.msi” los investigadores de ESET también descubrieron que el fichero ZIP alojado en esa misma web y al que se hacía referencia en el archivo “links.txt” descubierto en la web con el contador de visitas también realizaba parte de la misma cadena de infección, por lo que es lógico pensar que se trata de un archivo usado en una campaña (la misma u otra similar) de propagación del troyano bancario Mispadu.

Este archivo comprimido contiene a su vez dos ficheros, un instalador MSI que incluye Adobe en su nombre para intentar pasar inadvertido y un instalador del navegador Mozilla Firefox al que se le ha puesto de nombre un simple “-“. El instalador MSI del fichero con Adobe en su nombre contiene contiene un Script en Visual Basic que es exactamente el mismo que el segundo Unpacker mencionado en la cadena de infección. De cualquier forma, la manera en la que se concatenan y ejecutan los escripts es bastante compleja y es característica del troyano bancario Mispadu desde que los investigadores de ESET comenzaron a seguirle la pista.

Además, el instalador del navegador Mozilla Firefox parece ser válido, con la única particularidad de venir configurado en idioma portugués. Así pues, parece que los delincuentes confían en que la víctima no pulse sobre él debido al nombre sospechoso que tiene el fichero y ejecute el instalador MSI de que incluye la referencia a Adobe en su nombre.

Aspectos a tener en cuenta

Entre la información destacable que se ha podido extraer en esa anñalisis podemos ver como aun a pesar de que los delincuentes no se molestaron en traducir las frases usadas en la web maliciosa o incluir el instalador de Firefox en portugués, han seguido dirigiendo su campaña a usuarios de habla hispana en Mexico y España. No es tampoco la primera vez en la que los investigadores detectan este tipo de campañas en portugués afectando a usuarios de estos países ya que algunos delincuentes asumen que, al tratarse de lenguas con bastantes palabras iguales o similares, sus víctimas morderán el anzuelo igualmente.

En lo que respecta al éxito de esta campaña, los investigadores de ESET apuntan a que no ha sido especialmente exitosa. A pesar de que los usuarios de banca online de Mexico eran los principales objetivos, en el momento de escribir estas líneas, la campaña que apuntaba este país parece desactivada.

No obstante, no sucede lo mismo con la campaña que busca nuevas víctimas en España, donde los delincuentes la siguen gestionando, cambiando las fotografías utilizadas como gancho, limpiando y actualizando algunos servidores usados para gestionar los sistemas infectados y las credenciales robadas y almacenar nuevas muestras. Muy probablemente, esto sea debido a que los delincuentes de Latinoamérica que están dirigiendo sus campañas a Europa han visto que los usuarios españoles son especialmente vulnerables o propensos a caer en este tipo de trampas.

En lo que respecta al vector de ataque inicial, no se ha podido determinar con certeza cual ha sido el utilizado por los delincuentes en esta ocasión, aunque Mispadu normalmente ha utilizado correos spam en el pasado, así como también técnicas de malvertising (como las de los falsos cupones descuento en el McDonalds)

Teniendo en cuenta que el escueto texto que podemos ver en la web con la imagen pornográfica pone “Descargar todas las fotos y vídeos” vemos factibles dos opciones, siendo la primera un email prometiendo la descarga gratuita de este material y con un enlace directo a esta web. La otra opción podría tratarse de un email pero con un adjunto que redirija a la web maliciosa en lugar de un enlace incluido en el cuerpo del mensaje.

Conclusión

Acabamos de ver un nuevo caso de troyano bancario brasileño que cruza el charco para encontrar nuevas víctimas en España. Esta tendencia que empezó a producirse hace algunos meses ya es algo que vemos de forma continua, con nuevas muestras de malware siendo detectadas todas las semanas. Es importante que los usuarios se protejan ante estas amenazas aprendiendo a reconocer los cebos que utilizan los delincuentes y protegiéndose con soluciones de seguridad que sean capaces de detectar este y otros muchos tipos de malware.

Indicadores de compromiso

Descarga de las muestras analizadas:

hxxps://marcosdjdhsgvoustgd62020network[dot]com/109QAVADS9181HSNC2020/Adobe_15.3A4_181717161617272GAFS_flash_play.zip

hxxp://a1bum_fac3book[dot]es-es[dot]icu/FACE477726723783EQJQQWWHWGHQHGU83837364343AHDGCDTTAJ

hxxp://mx309[dot]hopto[dot]org

Hashes SHA1

E17ADC4F3580786E11FBA211EC0AABA391D0A032 (Downloader)

24A3F3987DA00FE4CF5D8DAF795D8D076D179A58 (Downloader)

4FA19EA50E5091A9795C6C7FCB53ED3A06EDAA5D (Downloader)

B9A92C6419D31A206DD661098198265887DED9A8 (Mispadu)

B9A92C6419D31A206DD661098198265887DED9A8 (Mispadu)

Comunicación con servidores C&C

Downloader: hxxp://51.222[dot]39.128/ag31.php