Investigadores de ESET han analizado una serie de herramientas de acceso remoto utilizadas por ciberdelincuentes en una campaña de espionaje que sigue en curso. Su objetivo es espiar a las instituciones del gobierno de Ucrania y robar información confidencial de sus sistemas. Esta investigación aparece poco tiempo después de que el gobierno de ese país informase de que había conseguido detener un ataque contra una planta de destilación de cloro usando el malware VPNFilter.

Toda la información acerca de esta investigación ha sido recopilada en el white paper “Quasar, Sobaken and Vermin: a deeper look into an ongoing espionage campaign” que se acaba de publicar y donde se describe el funcionamiento de varias de las herramientas utilizadas en esta campaña de espionaje, así como los indicadores de compromiso necesarios para su detección.

Cronología y variantes de malware utilizadas

Los atacantes detrás de estas campañas de espionaje son conocidos por los investigadores de ESET desde mediados de 2017 y sus acciones salieron a la luz en enero de 2018. Los análisis realizados demuestran que estos ciberdelincuentes continúan mejorando sus campañas, así como desarrollando nuevas versiones de sus herramientas de espionaje.

Según los datos proporcionados por la telemetría de ESET, el principal objetivo de los atacantes son las instituciones gubernamentales de Ucrania, con unos pocos centenares de víctimas en diferentes organizaciones. Los atacantes han estado utilizando herramientas de acceso remoto (RAT por sus siglas en inglés) bien camufladas para robar documentos confidenciales almacenados en los sistemas de las víctimas.

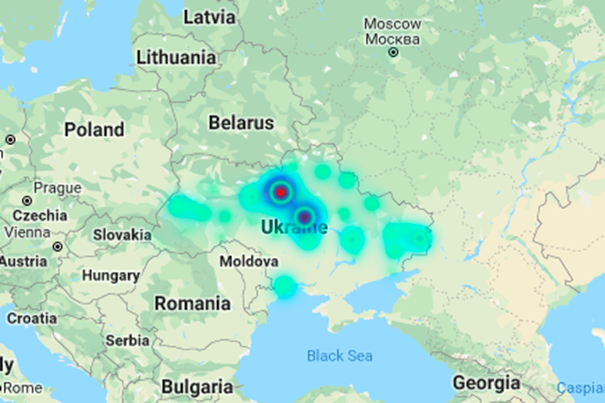

Imagen 1 – Distribución del malware basado en los sistemas de detección de ESET (Map data ©2018 Google, ORION‑ME)

Se han detectado tres tipos de malware diferentes desarrollados en .NET: Quasar RAT, Sobaken RAT y una RAT hecha a medida llamada Vermin. Todos estos malware han estado en activo contra diferentes objetivos al mismo tiempo, y además comparten partes de su infraestructura y se conectan a los mismos centros de mando y control (C&C).

Quasar es una RAT de código abierto que está disponible para todo el mundo en GitHub. Gracias a las investigaciones realizadas por ESET se pudieron detectar campañas que utilizaban esta herramienta desde octubre de 2015. Sobaken, por otro lado, es una versión altamente modificada de Quasar, con algunas funcionalidades eliminadas para hacer que el fichero ejecutable sea más pequeño, y varias medidas añadidas de evasión y protección contra sandbox para dificultar su análisis.

Vermin, por su parte, es un backdoor hecho a medida que apareció a mediados de 2016 y sigue en uso en el momento de escribir estas líneas. Tal y como sucede con Quasar y Sobaken está escrito usando el lenguaje de programación .NET. Para dificultar su análisis, el código del programa está protegido usando un sistema de protección de código .NET comercial (.NET Reactor) o un protector de código abierto llamado ConfuseEx.

Vermin es un backdoor en toda regla con varios componentes opcionales. En su última versión conocida soporta hasta 24 comandos que vienen implementados en el payload principal, y varios comandos adicionales implementados por componentes adicionales, que incluyen la grabación de audio, el registro de pulsaciones de teclado y el robo de contraseñas.

Vectores de ataque

Las campañas analizadas se han apoyado en ingeniería social básica para conseguir su objetivo, pero también han utilizado varios trucos para engañar mejor a sus víctimas y conseguir que se descarguen y ejecuten el malware, camuflado como adjuntos de correo. Entre los trucos utilizados encontramos el uso de la escritura de derecha a izquierda para ocultar la extensión real de los adjuntos, adjuntos de correo camuflados como archivos RAR auto-extraíbles y una combinación de documentos Word especialmente creados y que contienen un exploit para la vulnerabilidad CVE-2017-0199.

Las tres variantes de malware se instalan de la misma forma: un dropper descarga el código malicioso (Vermin, Quasar o Sobaken) en la carpeta %APPDATA%, y crea una subcarpeta con el nombre de una compañía legítima (normalmente Adobe, Intel o Microsoft). Luego, genera una tarea programada que ejecuta el malware cada 10 minutos para asegurarse su persistencia en el sistema.

Para asegurarse de que el malware se ejecuta en cierto tipo de sistemas y evita los sistemas de análisis automatizados y las sandboxes, los atacantes han implementado varias medidas. El malware deja de ejecutarse si no se encuentra en un sistema con el teclado configurado en ruso o ucraniano, también deja de hacerlo si la dirección IP del sistema objetivo está ubicada fuera de estos dos países o se encuentra registrada a algún fabricante de antivirus o proveedor de servicios en la nube. El malware tampoco se ejecuta en sistemas con nombres de usuario usados frecuentemente en sistemas automatizados de análisis. Para determinar si se está ejecutando en un sistema automatizado de análisis, el malware intenta conectarse a una web con una dirección generada de forma aleatoria y revisa si la conexión falla, tal y como cabría esperar en un sistema real.

Conclusión

Estos atacantes no han recibido una excesiva atención pública comparado con otros que también tienen como objetivo organizaciones de un elevado perfil en Ucrania. Sin embargo, han logrado demostrar que aplicando de forma inteligente una serie de trucos de ingeniería social, los ataques de ciberespionaje pueden resultar exitosos incluso sin utilizar malware sofisticado. Este hecho subraya la necesidad de entrenar al personal en materia de ciberseguridad, además de contar con una solución de seguridad de calidad.