Hoy nos ha tocado madrugar a los corresponsales de ESET España que estamos en Las Vegas y es que se ponían a la venta las entradas para la Defcon. Como sabemos que la cola que se forma para comprar estas entradas es muy grande, hemos preferido madrugar y a las seis de la mañana ya estábamos guardando nuestro sitio. Dos horas después han abierto las taquillas, hemos comprado nuestras entradas y nos hemos dirigido al Ceasar’s Palace para asistir al segundo día de charlas de BlackHat.

Hemos llegado con tiempo suficiente para encontrar un buen sitio y asistir a la «keynote» ofrecida por Brian MuirHead, Ingeniero Jefe de la NASA. Ha sido una charla de lo más interesante, inspiradora e incluso emotiva donde ha desvelado los retos a los que se enfrenta la NASA en sus misiones espaciales, especialmente en las que tienen a Marte como objetivo. Brian ha destacado la importancia de contar con un equipo formado por personas especiales, donde haya buena comunicación y usando sistemas y tecnología de confianza que estén preparados para cualquier contratiempo, algo que también se puede aplicar perfectamente al mundo de la seguridad informática.

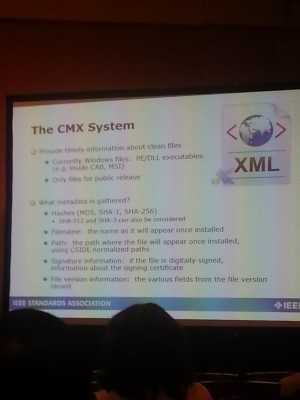

Seguidamente hemos empezado con las charlas, empezando por una protagonizada por varios fabricantes de antivirus donde se analizaba el estado actual de las tecnologías usadas frente a las amenazas. En esta charla se ha hablado de cómo resulta realmente difícil gestionar la cantidad de malware generado a diario y de cómo métodos clásicos como la heurística o las listas blancas de aplicaciones podrían no dar los resultados esperados en algunos casos. Es por ello que varios investigadores se han aliado para desarrollar un sistema que proporcione información sobre archivos limpios de forma eficaz y sin errores, recopilando una serie de metadatos del fichero y permitiendo a los creadores de ese archivo subirlo a el sistema para se que verifique su legitimidad. Sin duda algo de lo que estar pendiente.

A continuación hemos presenciado una charla sombre malware en dispositivos móviles, explicando tanto el funcionamiento clásico de un antivirus como de las amenazas en estos dispositivos. Se ha destacado el problema existente debido a la fabricación de la mayoría del hardware en países que no proporcionan mucha confianza, lanzando el presentador la interesante pregunta sobre como saber si una pieza de hardware ha sido modificada para incluir malware de fábrica, algo que ya se ha producido con anterioridad. Sabiendo de las limitaciones de las protecciones antimalware existentes actualmente en móviles, muchas de ellas provocadas por temas de hardware o por limitaciones del propio sistema operativo, se ha presentado una nueva técnica que permite realizar análisis periódicos del dispositivo y detectar aquellas amenazas presentes.

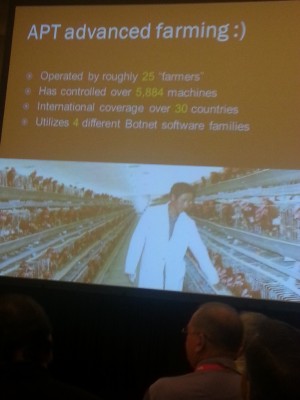

En otra de las charlas a las que hemos acudido, un equipo de investigadores presentó una investigación en la que hablaban de una botnet operativa desde 2007 que tenía como objetivo al gobierno y entidades privadas de Taiwán. Esta botnet ya se ha extendido a otras partes del mundo como Europa o Estados Unidos. El objetivo de esta botnet es recopilar información clasificada de estas empresas y gobiernos y actualmente está compuesta por más de 5.800 ordenadores y controlada por 25 personas según los investigadores. Se utilizan cuatro familias diferentes de malware para infectar a los usuarios y se suele utilizar el correo electrónico para propagar estas amenazas.

Casi sin tiempo entre charlas nos hemos dirigido a una de las más esperadas, al menos por nuestra parte. Esta charla no era otra que la que mostraba como hackear Smart TV (aunque era extrapolable a otros modelos), especialmente algunos modelos ES8000 de la serie 2012 de Samsung. Viendo el éxito que tienen este tipo de televisores últimamente, la expectación creada estaba más que justificada. Durante la presentación, los investigadores analizaron el sistema de seguridad implementado por Samsung en el sistema operativo que maneja estos televisores y los fallos que presenta.

Durante la hora que ha durado esta presentación hemos podido ver los vectores de ataque que se pueden usar para conseguir obtener el control de la televisión y conseguir, por ejemplo, capturar imágenes a través de la cámara que incorpora. Especialmente interesante ha sido la conclusión en la que se afirmaba que cualquier aplicación que se instale en estas televisores puede estar infectada, permitiendo que un atacante tome el control de la misma. Asimismo, utilizando aplicaciones de redes sociales como Skype o Facebook que también pueden instalarse en estos televisores se puede llegar a propagar estas infecciones a otros usuarios con modelos de Smart TV similares, lo que podría ser considerado como un gusano informático pero para televisores. Para evitar que esto suceda, el fabricante ya ha lanzado parches que mitigan buena parte de estos fallos aunque el usuario también ha de cumplir con su obligación de aplicarlos.

Ya en las charlas de la tarde, no hemos querido perdernos el emotivo homenaje al conocido hacker Barnaby Jack, recientemente fallecido y que iba a dar una esperada presentación sobre como manipular remotamente dispositivos médicos como bombas de insulina o marcapasos. Sin duda, Barnaby ha sido un ejemplo a seguir por muchos investigadores y estamos seguros de que su legado perdurará a lo largo del tiempo por haber sido alguien que, con sus investigaciones ha ayudado a salvar muchas vidas.

A la misma hora también hemos podido asistir a una charla sobre la ofuscación de código en la que se han hablado de varios puntos. Entre ellos métodos de cifrado más eficientes como BIN2POS, que destaca por su velocidad y eficiencia. Seguidamente se han mostrado maneras de saltarse la protección del cortafuegos e inmediatamente después se han mostrado ejemplos de inyección de código en varios tipos de bases de datos. Por último se ha hablado de una aplicación conocida como Leapfrog para probar la eficiencia de un cortafuegos y averiguar que vulnerabilidades tiene.

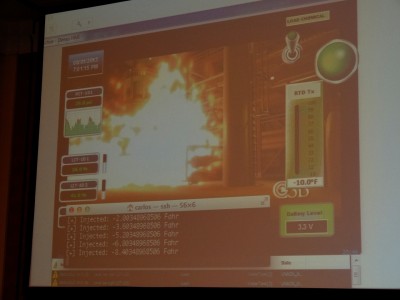

Otra de las charlas que no queríamos perdernos por nada del mundo ha sido la ofrecida por dos investigadores argentinos que iban a presentar como interferir en las comunicaciones entre varios sensores presentes en sistemas de control de infraestructuras críticas (SCADA). En esta presentación se han analizado los dispositivos de tres importantes fabricantes (sin revelar los nombres) y sus vulnerabilidades. El punto fuerte de la presentación ha llegado cuando han demostrado como se podía engañar a un sensor de para que mostrase lecturas erróneas de temperatura y hacer que finalmente estallase el sistema que estaba controlando. Algo llamativo y con muy buenos resultados a la hora de captar la atención de la audiencia.

Una de las charlas más curiosas a las que hemos podido asistir era la que trataba las vulnerabilidades en todo tipo de dispositivos domésticos. Los investigadores a cargo de esta charla han conseguido explotar vulnerabilidades en varios tipos de dispositivos que suelen estar presentes en muchos hogares, desde juguetes, pasando por hubs hasta llegar a una taza de váter controlada por bluetooth. Poniendo como ejemplo el juguete con forma de conejo Karotz Smart Rabit, los investigadores han podido controlar remotamente la cámara que lleva integrada a través de un navegador. Pero no se han detenido ahí puesto que también han demostrado cómo pueden controlar remotamente todas las funciones del juguete pudiendo llegar a tener un ejército de conejos robot a nuestras órdenes. Sin duda un toque de atención para tener en cuenta las vulnerabilidades que pueden afectar a muchos dispositivos que solemos tener en casa pero a los que no prestamos la suficiente atención a la hora de protegerlos frente a ataques.

Y para terminar la jornada, nada mejor que una charla de conocido, periodista e investigador Brian Krebs quien, de forma animada nos comentaba sus experiencias tratando con los conocidos como booters, proveedores de servicios de DDoS principalmente compuestos por adolescentes con no excesivos conocimientos informáticos pero que consiguen mucho dinero prestando sus servicios a terceros. En esta charla se ha comentado la paradoja de que estos servicios se atacan entre sí para eliminar la competencia y es por ello que muchos de ellos contratan servicios de empresas como Cloudfare para protegerse precisamente de este tipo de ataques.

El broche final a esta charla lo ha puesto precisamente el CEO de CloudFare, el cual estaba presente entre el público y ha salido a defender la postura de su empresa. Según el mismo afirmó, no quieren censurar a nadie pero que si hubiera algún medio para identificar este tipo de actividades los darían de baja de forma inmediata.

Y hasta aquí llegó nuestra cobertura de la BlackHat que ampliaremos con artículos detallados en las próximas semanas. Mientras tanto, nuestros compañeros de ESET Latinoamérica han preparado una serie de posts adelantando la información que hemos obtenido de algunas de las charlas más interesantes.

Por nuestra parte esto es todo desde BlackHat, ahora toca descansar y prepararse para la Defcon que empezaremos a cubrir en solo unas horas y desde la cual ofreceremos las noticias más interesantes que se comenten.

David Sánchez