Hay ciertos rankings en los que no es conveniente estar en los primeros puestos, y el de infecciones por país es uno de ellos. En los últimos años en España nos hemos esforzado por mejorar nuestra seguridad y hemos conseguido algún logro notable, como salir de la lista de los 10 países que producen más spam a nivel mundial.

Sin embargo, seguimos por debajo de la media en cuanto a concienciación relacionada con la seguridad informática. No hay otra manera de explicar cómo es posible que técnicas de hace casi 20 años siguen consiguiendo engañar e infectar a los usuarios de hoy en día.

Spam clásico como vector de ataque

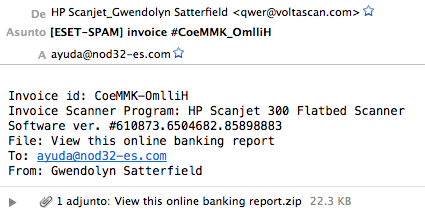

La forma que han utilizado los ciberdelincuentes para infectar de nuevo a miles de usuarios es un clásico: el correo electrónico con un fichero adjunto comprimido. Estos correos podían tener como remitente tanto a usuarios desconocidos como a personas con las que normalmente tenemos contacto por email y que, habiéndose infectado, estaban reenviando emails con el fichero adjunto malicioso a todos sus contactos.

Este fichero adjunto esta comprimido, tal como viene siendo habitual desde hace ya algún tiempo, y su nombre induce a pensar que se trata de algún tipo de factura, algo que ya hemos visto con anterioridad e incluso realizado de manera mucho más convincente.

De cualquier forma, el objetivo final es que el usuario descargue, descomprima y ejecute el fichero .exe resultante en su sistema. Una vez ejecutado, el malware se conecta con los servidores que los delincuentes han establecido para descargarse el malware que hayan decidido utilizar para esta campaña de propagación.

En los casos analizados durante los últimos días hemos observado numerosas muestras de ransomware y bastantes pertenecientes a la familia Filecoder. Estas muestras son muy parecidas a las que analizamos hace un par de semanas y cifran los ficheros de los sistemas, incluyendo una dirección de correo en sus nombres pero sin mostrar una pantalla con las instrucciones.

Propagación de la amenaza

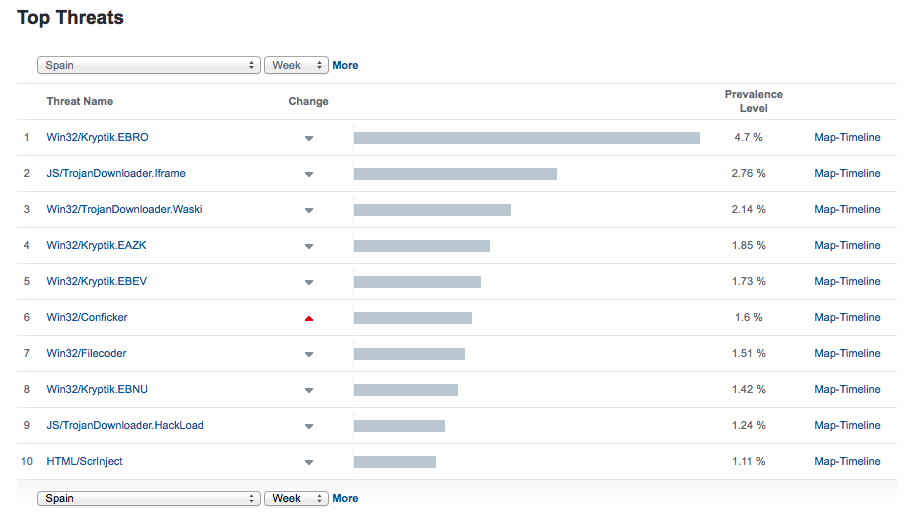

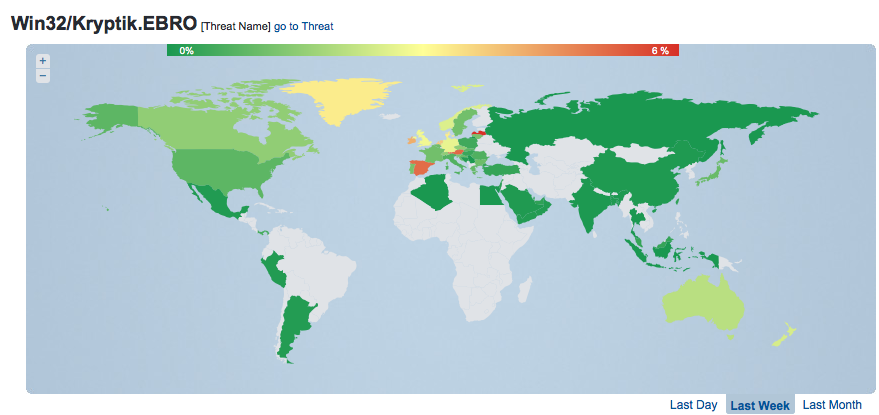

Si analizamos los datos de la última semana obtenidos desde el servicio Virus Radar de ESET, veremos como hay bastantes muestras de la familia Kryptik, aunque la variante Win32/Kryptik.EBRO se lleva la palma.

Entre los países más afectados por esta nueva campaña de propagación de ransomware encontramos a España, tan solo superado ligeramente por Austria y, sobre todo, por Letonia, país del que proceden muchas de las direcciones de correo que los delincuentes adjuntan a los ficheros infectados para poder comunicarse con sus víctimas.

Detección y eliminación

Si bien España se sigue encontrando entre los países preferidos por los ciberdelincuentes a la hora de propagar sus amenazas (especialmente el ransomware), hemos notado un descenso en el número de usuarios que son infectado con respecto a las campañas anteriores. Los datos aportados por Virus Radar demuestran que los encuentros con este tipo de malware siguen siendo elevados en nuestro país, pero esto no significa que el usuario se infecte.

Muchas veces, las soluciones de seguridad son capaces de detectar y bloquear estas amenazas antes de que lleguen a infectar el sistema, pero para eso han de estar actualizadas y contar con mecanismos de detección de alerta temprana, como Livegrid, que permitan identificar cuándo se está propagando una nueva variante de malware y difundir esta detección entre todos los usuarios que tengan este sistema de seguridad activado.

Conclusión

Si hacemos un repaso a los últimos meses veremos que el ransomware ha ido evolucionando para intentar ir un paso por delante de las medidas de seguridad adoptadas por los usuarios. Sin embargo, vemos ejemplos como el que acabamos de analizar o la vuelta de métodos antiguos (como el regreso de la infección a través de RDP en sistemas Windows) que demuestran que aún queda mucho camino por hacer, sobre todo en tareas de concienciación de cara a los usuarios.