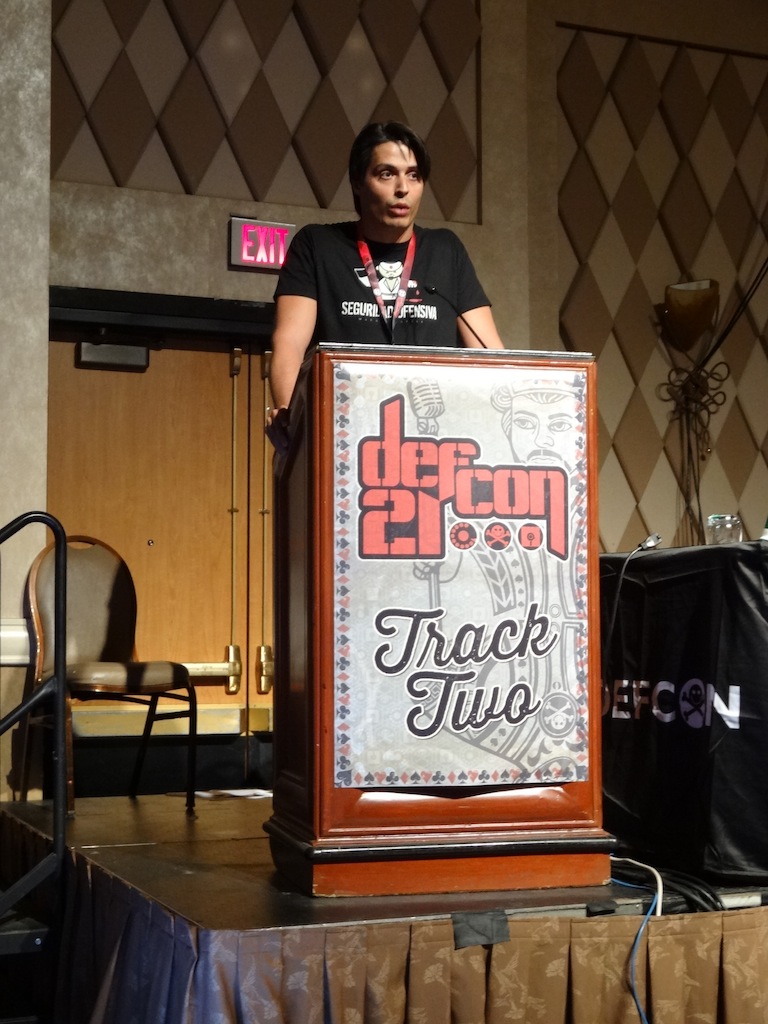

Siendo los ataques a dispositivos móviles uno de los tema principales en la pasada Defcon, se agradeció mucho que algunas de las charlas estuvieran orientadas a aprender cómo defendernos de estos ataques y a presentar herramientas que cumplieran esta función. Uno de los ponentes que más nos impresionó en este aspecto fue el español Jaime Sánchez, quien presentó una aplicación para Android que podía actuar tanto como IDS (Sistema de detección de intrusos por sus siglas en inglés) e IPS (sistema de protección frente a intrusos por sus siglas en inglés) a nivel de red y capaz de analizar tráfico en tiempo real.

Durante la charla Jaime nos explicó los problemas que tenemos los usuarios de Android al ser la plataforma más utilizada y, por ende, la elegida por los atacantes. Actualmente, la gran mayoría del malware diseñado para móviles está enfocado a esta plataforma y las amenazas van creciendo constantemente. Además de las vulnerabilidades propias del sistema, o las existentes en la plataforma de aplicaciones webkit, presente en varios de los navegadores más utilizados, hay que añadir el malware dirigido que busca robar información confidencial e incluso los módulos del Metasploit Framework orientados a atacar a dispositivos móviles.

Esta herramienta que se ejecuta dentro del propio dispositivo móvil y de forma automática permite analizar, clasificar y modificar en tiempo real los paquetes obtenidos al capturar todo el tráfico de red generado por un móvil. Esto es algo extremadamente útil para aquellos administradores de red que quieran conocer las amenazas de seguridad que afectan a sus usuarios y prevenir acciones maliciosas de atacantes debido a que la herramienta es capaz de procesar el tráfico antes de que lo haga nuestro dispositivo Android, pudiendo protegernos de una forma más efectiva que el software actual para móviles.

De esta forma, la herramienta podría lanzar una alerta en el propio dispositivo como avisar al equipo de seguridad que lo controla para que tome las medidas adecuadas, lo que incluye descartar paquetes, añadir una nueva regla en el cortafuegos propio del móvil o ejecutar un script o módulo en respuesta. El software se conecta frecuentemente con un servidor principal de donde obtiene las nuevas firmas de ataques y amenazas para estar actualizado.

Con la ayuda de una base de firmas personalizada, esta herramienta también podría detectar ataques específicos para otros dispositivos o tecnologías, tomando como fuente, por ejemplo, la base de firmas de Snort y convirtiéndolas a un formato que pueda interpretar. Esto permite integrar firmas para ataques ya conocidos, y desarrollar nuevas específicas para la plataforma, como la vulnerabilidad en USSD, malware específico para móviles o incluso ataques desde Metasploit. Sin duda una herramienta a tener en cuenta aunque aun se encuentra en fase de desarrollo y podría incorporar aún más funcionalidades en su versión final.

Tras una charla tan interesante y, sobre todo, tras presentar una herramienta tan versátil, no podíamos perder la oportunidad de entrevistar a este investigador español. Así lo hicimos y aquí tenéis el resultado.

Buenos días Jaime. Antes de nada, cuéntanos un poco sobre ti mismo para que te conozcamos mejor

Muy buenos días. Me llamo Jaime Sánchez y soy un apasionado de la seguridad informática. He trabajado durante más de 10 años como especialista y asesor de grandes empresas nacionales e internacionales. Centro mi actividad en varios aspectos de la seguridad como la consultoría, auditorías, formación y técnicas de hacking ético.

Estudié Ingeniería Informática de Sistemas y más tarde hice un Executive MBA en una conocida escuela de negocios. Además, por mi trabajo, cuento con múltiples certificaciones de seguridad. Actualmente estoy trabajando en el Centro de Operaciones de Seguridad de una conocida multinacional de telecomunicaciones y

He tenido la oportunidad de participar en conferencias de renombre internacional como RootedCon en España, Nuit du Hack en París y Black Hat y Defcon en los EE.UU. En los próximos meses estaré participando además en Derbycon (Kentucky) y Hacktivity (Budapest).

Además cuento con un blog llamado “Seguridad Ofensiva” donde trato temas de actualidad, hacking y seguridad.

Sin duda un currículum impresionante. ¿Podrías comentarnos algo más sobre la herramienta que acabas de presentar?

Bueno, la idea era crear una solución económica, efectiva y funcional que pudiera lidiar con las amenazas orientadas a dispositivos Android. Es por eso que empecé a desarrollar esta herramienta que actua como IDS e IPS en tiempo real, detectando y bloqueando los ataques más conocidos y reconociendo ataques nuevos usando patrones de comportamiento.

La idea surgió gracias al desarrollo de otra herramienta(OSfooler) que presenté en Blackhat Arsenal USA 2013 que permite detectar y engañar las principales herramientas de fingerprinting activo y pasivo, como nmap y p0f.

La primera prueba de concepto de este framework de protección para móviles Android se acaba de presentar en Defcon. A pesar de ser una solución funcional, me gustaría seguir dedicándole tiempo e incorporar nuevos módulos de protección.

¿Qué podrías decirnos de su manejo, es sencillo o requiere conocimientos avanzados?

Cualquiera con conocimientos de redes y programación podría construir su propio mecanismo de defensa y configurarlo a su gusto. Actualmente existen varios tipos de ataques que pueden ser identificados pero que muchas soluciones de seguridad pensadas para móviles aun no detectan. Esta solución vendría a complementar a las soluciones tradicionales como los antivirus y añadir una capa adicional de seguridad en los dispositivos móviles, siendo capaz de integrarse con diferentes soluciones comerciales.

¿Qué opinas de la situación actual de la seguridad de los dispositivos móviles?

Ahora mismo, los dispositivos móviles son uno de los principales objetivos de los atacantes. Contienen muchos datos importantes, tanto si son móviles personales como si se trata de móviles corporativos. Un atacante que lograra robar información de nuestro dispositivo podría obtener datos privados como nuestro correo electrónico, acceso a nuestras redes sociales o la contraseña para acceder a nuestra cuenta bancaria online.

A todo eso hay que añadir la gran implementación que está teniendo la filosofía BYOD en las empresas, sin que se estén tomando, en la mayoría de ocasiones, las medidas de seguridad necesarias. Los usuarios no suelen diferenciar entre cuenta corporativa y de usuario y no es extraño que se filtren datos de la empresa por un uso indebido del dispositivo.

Para concluir, ¿cuál dirías que es la principal ventaja de esta herramienta?

Además de todo lo comentado en la charla, con esta herramienta se puede implementar una capa de seguridad adicional para proteger los dispositivos móviles, ya sean personales o corporativos, basado en las reglas que decidamos, evitando ataques que pongan en riesgo nuestros datos o posibles fugas de información.

Además, podremos enviar esta información a un servidor dedicado, donde añadir otras funciones más específicas, como análisis estadísticos de tráfico (para detectar canales encubiertos de comunicación externa), gestión de listas de reputación de direcciones IP, análisis forense en caso de incidente de seguridad o integrarlo con nuestra solución SIEM implantada.

Muchas gracias por la entrevista Jaime. Esperamos que tu herramienta siga por el buen camino y esperamos que sigas ofreciéndonos charlas tan interesantes como la que acabamos de ver.