Por si aún queda alguien que no la conozca, Tor es una red compuesta por túneles virtuales que permite a los usuarios mejorar su privacidad en Internet. Los usuarios pueden utilizar Tor para evitar que las webs los rastreen a la vez que permite conectarse a páginas web y otros servicios online que estén bloqueados por sus proveedores de Internet locales, todo ello sin necesidad de revelar su ubicación.

Tor es una de las piezas fundamentales de lo que se conoce como Deep Web y, como tal, no es de extrañar que haya mucho interés por parte de gobiernos y empresas en conocer que tipo de información se comparte y que usuarios utilizan esta red. No han sido pocos los intentos de demonizar el uso de Tor alegando que es utilizada por pedófilos y todo tipo de criminales, llegando a prohibirse su uso en países como Austria y provocando que Rusia ofrezca una recompensa de 100.000$ a quien le ayude a descifrar la información que viaja por esta red.

Analizando la vulnerabilidad

El hecho de que se haya descubierto una grave vulnerabilidad en Tor y se haya utilizado para contrarrestar su principal característica, la privacidad, debería preocuparnos. Tal y como han anunciado en su blog los responsables de Tor, recientemente se encontraron 115 nodos intermedios de la red Tor que estaban actuando de forma maliciosa lo que representa alrededor de un 6.4% del total.

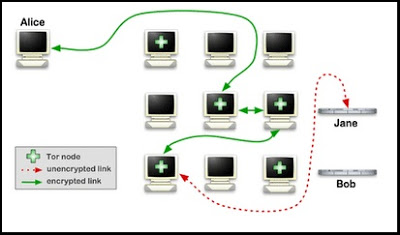

Hay que tener en cuenta que cuando utilizamos Tor, nuestra IP real no se muestra si no que se simula a partir de un nodo de salida de Tor, algo que a efectos prácticos nos ofrece una IP aleatoria cada vez que nos conectamos. Esto hace realmente difícil identificar quien se ha conectado a que servicio, dificultando la tarea de un cibercriminal o de un gobierno que quiera vigilar a sus ciudadanos.

En la siguiente imagen podemos ver un ejemplo del funcionamiento de Tor.

Mediante la utilización de la vulnerabilidad recientemente descubierta se podrían realizar ataques de confirmación de tráfico. Esto significa que si un atacante dispone de un número elevado de nodos comprometidos se podría introducir un marcador en cada uno de los paquetes que se envíen y calcular, dependiendo de cuando se observa ese paquete en otro nodo, que paquetes han ido pasando por los mismo nodos.

Cinco meses vulnerables

Según el comunicado publicado por los desarrolladores, los nodos maliciosos se incorporaron a la red Tor el pasado 30 de enero de 2014 y fueron eliminados el 4 de julio, dejando una ventana de 5 meses durante la cual pudieron estar realizando este ataque y asumiendo que todos los usuarios que utilizaron la red durante ese periodo podrían haberse visto afectados.

Curiosamente, con seis meses de captura de tráfico sería posible saber las rutas seguidas por los paquetes, los servidores utilizados y su ubicación con un margen de acierto del 80%, según se deduce del estudio»Users Get Routed: Traffic Correlation on Tor by Realistic Adversaries«.

Según se ha sabido, los nodos maliciosos han estado utilizando las versiones 50.7.0.0/16 ó 204.45.0.0/16 durante los 5 meses que duró el ataque. Cuando se descubrió la vulnerabilidad se actualizaron estas versiones a la 0.2.4.23 ó 0.2.5.6-alpha para así cerrar el agujero de seguridad. No obstante, el uso de ataques de confirmación de tráfico sigue suponiendo una amenaza para asegurar la privacidad de la red.

Como vemos, hay mucho interés en saber que información se comparte en Tor e identificar a los usuarios que la utilizan. De hecho, resulta especialmente llamativo que se haya cancelado una charla sobre como identificar usuarios en Tor que iba a darse la semana que viene en BlackHat usa, conferencia en la que estaremos presentes e iremos informando sobre las noticias que allí se produzcan.