No cabe duda de que, en lo que llevamos de año, el ransomware se ha colocado como una de las mayores amenazas informáticas. Numerosas campañas de propagación han hecho que los grupos de delincuentes se dediquen a desarrollar nuevas variantes y a mejorar las existentes con el objetivo de conseguir dinero fácil.

Los clásicos siguen funcionando bien

En materia de ransomware, existen variantes que llevan entre nosotros varios meses. Es el caso de TeslaCrypt y Bucbi, que a día de hoy siguen actualizándose e infectando sistemas por doquier.

TeslaCrypt hizo su aparición a principios de 2015 y pronto destacó frente a otras variantes por afectar a archivos a los que el ransomware no había prestado atención hasta el momento. Entre estos archivos se encontraban algunos relacionados con conocidos videojuegos o sistemas de descarga digital, como Steam.

Desde entonces, TeslaCrypt ha ido evolucionando hasta la versión 4.2, la cual incorpora una nota de rescate más breve y concisa, con indicaciones directas de cómo pagar el rescate, además de una serie de optimizaciones para hacerlo más estable y difícil de detectar por su impacto en el sistema. Además, si TeslaCrypt no encuentra conexión a Internet, no intenta comunicarse con el centro de mando y control, probablemente para evitar su análisis en entornos controlados.

Otro ransomware veterano que ha reaparecido casi por sorpresa es Bucbi. Tras varios meses inactivo, investigadores de PaloAlto Networks han descubierto una nueva variante que intenta infectar servidores Windows mediante el conocido proceso de adivinar las contraseñas del escritorio remoto por fuerza bruta. Además de cifrar los archivos del sistema infectado, parece que sus autores han querido identificarse como miembros del partido ultraderechista ucraniano “Ukrainian Right Sector”.

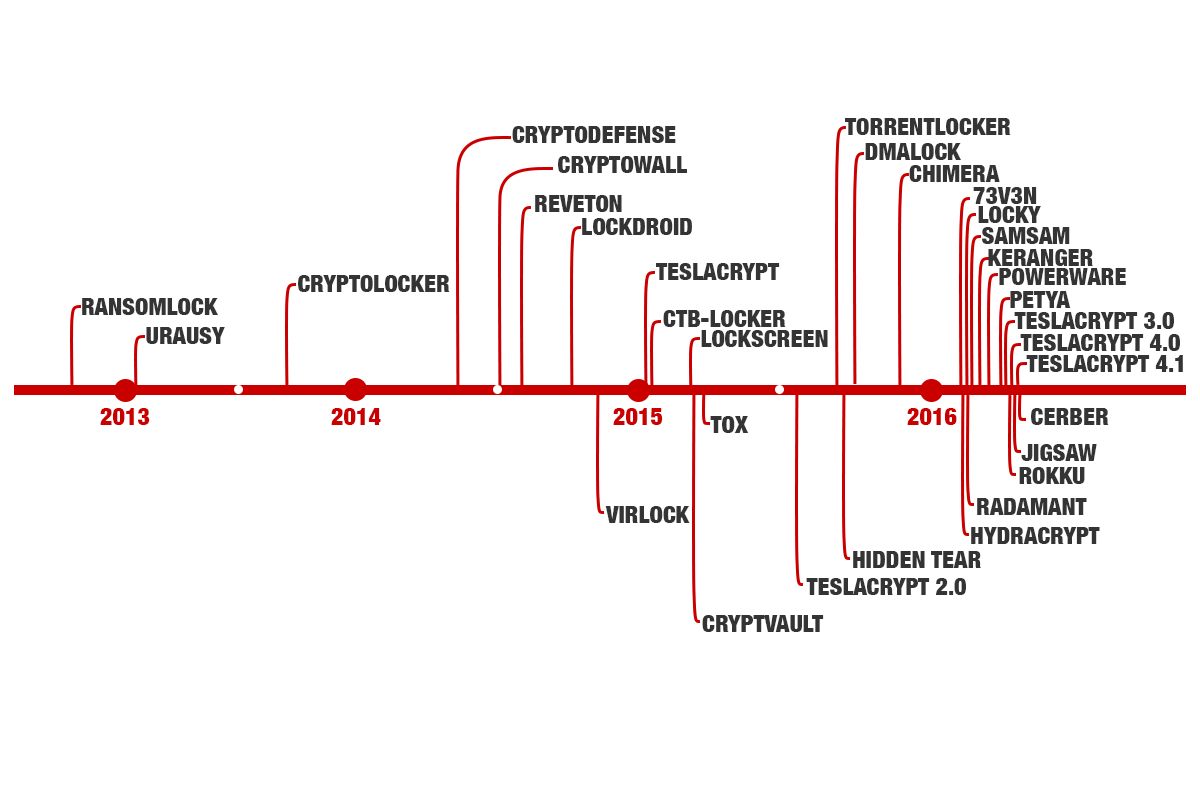

Cronología de las familias de ransomware más populares

Novedades en variantes recientes

Si hay una variante aparecida en los últimos meses que ha destacado por méritos propios, esta es, sin duda, Locky. Tras las intensas campañas de propagación que vimos especialmente durante el mes de marzo, parecía que Locky se había dejado de ver. Nada más lejos de la realidad, puesto que investigadores de FireEye han analizado una reciente campaña de spam que vuelve a utilizar ficheros adjuntos JavaScript con extensión .js.

Esta nueva versión de Locky destaca por ser capaz de ocultar muy bien sus comunicaciones con el centro de mando y control. Actualmente utiliza tanto cifrado simétrico como asimétrico, a diferencia de anteriores versiones que utilizaban un cifrado propio. Esto dificulta su análisis y, por tanto, la convierte en más peligrosa.

Uno de los sucesores de Locky que más activo ha estado durante las últimas semanas es CryptXXX. Este ransomware ha estado distribuyéndose recientemente mediante kits de exploits como Angler o Nuclear. CryptXXX no se limita a cifrar archivos en el equipo que infecta, sino que también busca dispositivos de almacenamiento que estén conectados. Además, también roba ficheros que pueden ayudar a los delincuentes a realizar robos de identidad y también sustrae bitcoins almacenados en los discos infectados.

Los últimos en llegar

Entre los ransomware más recientes de los que tenemos constancia encontramos a TrueCrypter. Esta variante tiene la peculiaridad de que acepta el pago del rescate mediante tarjetas regalo de Amazon, algo que hacía tiempo que no veíamos y que estuvo durante mucho tiempo asociado a las formas de pago que solicitaba el conocido como “Virus de la Policía”.

Asimismo, hemos visto cómo el “low cost” también ha llegado al mundo del ransomware con la aparición de Alphalocker. Por tan solo 65$ en bitcoins, cualquiera puede hacerse con una copia del ransomware, el binario usado para el descifrado y su propio panel de administración para gestionar las campañas de infección. Su peligrosidad reside, por tanto, en el uso masivo que se puede hacer de esta variante debido a su bajo coste, más que en su complejidad.

Conclusión

Acabamos de ver cómo la amenaza del ransomware está lejos de desaparecer. Es necesario, por tanto, adoptar medidas de precaución para evitar ser una víctima más de este secuestro de la información, medidas que no solamente funcionan contra el ransomware, sino también contra muchas otras amenazas.