Si algo hemos podido comprobar durante los últimos meses es que los delincuentes saben adaptarse y lanzar continuas campañas de propagación de sus amenazas. Continuamente estamos analizando muestras de malware que utilizan ganchos razonablemente convincentes suplantando todo tipo de empresas e incluso aprovechándose de situaciones temporales en regiones o países concretos.

Un paquete en camino

Con el confinamiento forzado por la pandemia de la covid-19, el comercio online ha experimentado un notable crecimiento en los últimos meses, crecimiento que probablemente sigamos viendo en un periodo de rebajas que algunos comercios ya están inaugurando. Por ese motivo, no es de extrañar que muchas personas estés esperando información acerca de sus pedidos a tiendas online, algo que no han querido desaprovechar los criminales para tratar de infectar a nuevas víctimas con sus amenazas.

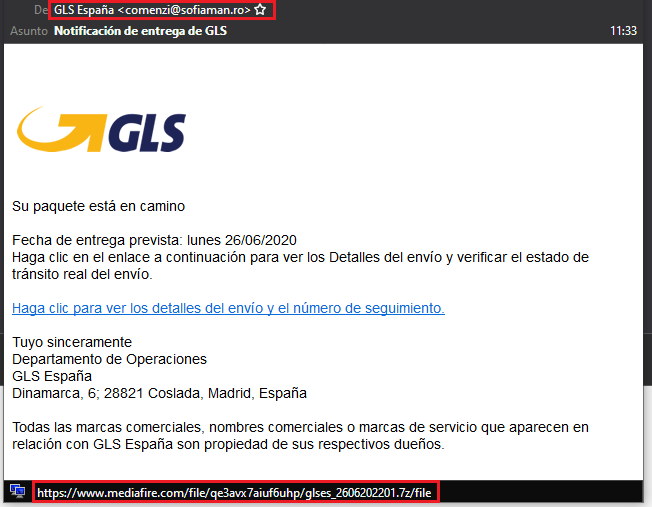

En esta ocasión vemos como se utiliza un correo suplantando la identidad de la empresa de transporte GLS y se menciona la entrega de un paquete, además de proporcionar un enlace para, supuestamente, revisar los detalles del envío y el número de seguimiento.

Sin embargo, si nos fijamos en algunos puntos clave de este correo veremos que estamos ante un engaño. Por ejemplo, el remitente no utiliza un dominio auténtico de GLS (siendo el correcto gls-spain.com), a pesar de intentar hacerse pasar por el. El dominio desde el cual se ha enviado este correo pertenece a un comercio en Rumanía, cuyo servidor de correo probablemente haya sido comprometido por los atacantes para enviar este tipo de correos.

Además, el enlace proporcionado no redirige a ninguna web oficial de la empresa de transporte GLS sino a un enlace del servicio de almacenamiento de ficheros Mediafire. Esta estrategia a la hora de usar este servicio para alojar malware ya la hemos visto con anterioridad en campañas protagonizadas por amenazas como Agent Tesla.

También hay otros detalles como la fecha de entrega del paquete que no coinciden, ya que se menciona el lunes 26 de Junio, cuando el día 26 cae en viernes.

Descarga y ejecución del malware

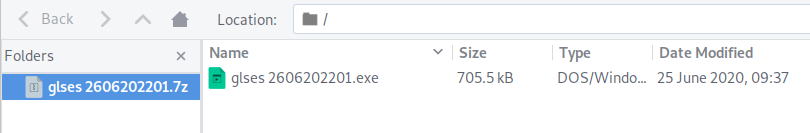

Si pulsamos sobre el enlace proporcionado por email veremos como se conecta a la dirección de Mediafire que comentábamos para descargar un archivo comprimido .7z de nombre “glses 2606202201.7z”.

Este fichero contiene a su vez el archivo “glses 2606202201.exe”, un ejecutable malicioso que es el encargado de iniciar la cadena de infección en el sistema donde se ha descargado.

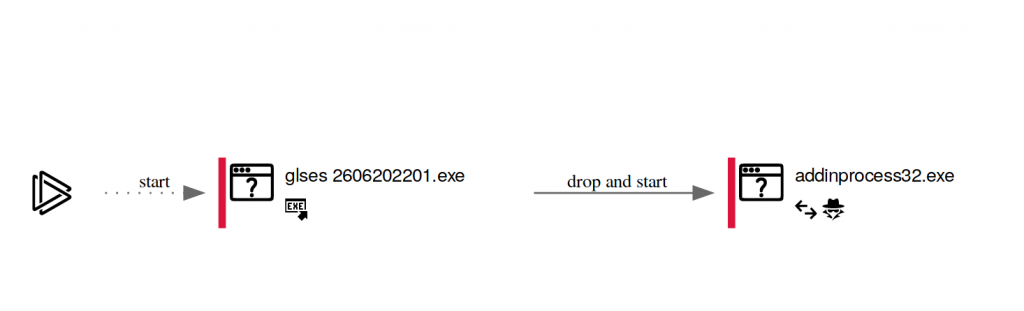

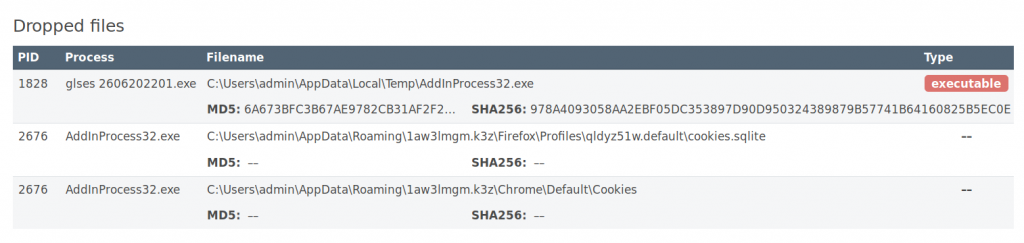

Esta cadena de ejecución es sencilla ya que solamente se encarga de soltar en el disco el payload que lleva incorporado y ejecutarlo a continuación. En esta ocasión se trata de el fichero “addinprocess32.exe”.

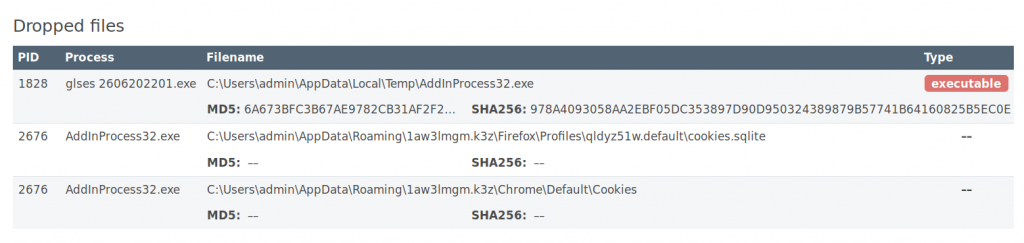

Este fichero se ubica en la carpeta temporal del sistema “C:\Users\admin\AppData\Local\Temp\AddInProcess32.exe” desde donde se ejecuta y realiza su actividad maliciosa.

Revisando las acciones maliciosas que realiza esta amenaza podemos ver como su objetivo parece ser el robo de datos personales y para ello obtiene información guardada (por ejemplo en las cookies) en los navegadores instalados en el sistema.

Toda esta actividad maliciosa la podemos ver resumida en formato de matriz de Mitre Att&ack, para revisar cuales son las acciones maliciosas que se realizan para instalar el malware en el sistema y que actividades son lo suficientemente sospechosas como para indicar que estamos ante una amenaza.

En lo que respecta al malware en sí, las soluciones de seguridad de ESET lo identifican como una variante del troyano MSIL/Kryptik.WNN, una descripción usada cuando nos encontramos ante un malware con funcionalidad de backdoor o puerta trasera como puede ser el ya mencionado Agent Tesla.

Conclusión

Nos encontramos ante un nuevo de caso utilización de una marca legítima por parte de los delincuentes como gancho para conseguir que la víctima descargue y ejecute el código malicioso preparado para la ocasión. Las técnicas son prácticamente las mismas que llevamos viendo en amenazas de este tipo desde hace meses, lo cual demuestra que siguen funcionando razonablemente bien.

Es necesario que los usuarios anden con cuidado ante este tipo de mensajes que pueden tener asuntos de lo más variopinto y suplantar a cualquier empresa u organismo público. Además, se debe proteger nuestro sistema con una solución de seguridad que sea capaz de detectar las amenazas antes de que comprometan la seguridad del sistema y evitar así males mayores.

Indicadores de compromiso

Fichero descargado «glses 2606202201.exe»

sha1 75b1cd940122482234959b1c1e2590e51c917576

Fichero ejecutable volcado en disco

C:\Users\admin\AppData\Local\Temp\AddInProcess32.exe

sha256 978a4093058aa2ebf05dc353897d90d950324389879b57741b64160825b5ec0e

Peticiones DNS

smtp.yandex.com