Steam, la popular plataforma de distribución digital de videojuegos y contenido multimedia (y la culpable de que muchos de los integrantes del laboratorio nos dejemos en ella nuestros ahorros y nuestras horas libres :p) cuenta con más de 50 millones de usuarios en todo el mundo. Esta cifra es muy interesante para los ciberdelincuentes y en este mismo blog ya hemos comentado varios casos de phishing que se aprovechaban de su fama.

En esta ocasión, no obstante, vamos a comentar una serie de graves vulnerabilidades descubiertas por los investigadores Luigi Auriemma y Donato Ferrante de la empresa ReVuln, quienes han publicado un más que interesante informe donde explican cómo un atacante podría aprovecharse de la forma en que el cliente de Steam maneja las peticiones a buscadores.

Sin entrar en excesivos detalles técnicos por nuestra parte, en ese informe se detalla cómo aprovecharse del protocolo URL steam://, usado para conectarse a los servidores de los diferentes juegos, realizar copias de seguridad, ejecutar juegos o cargar noticias u otro tipo de contenido ofrecido por Valve, la empresa propietaria de esta plataforma. Aprovechándose de las vulnerabilidades descritas por estos investigadores, un atacante podría lanzar comandos usando direcciones steam:// y ejecutar código malicioso en el sistema del usuario.

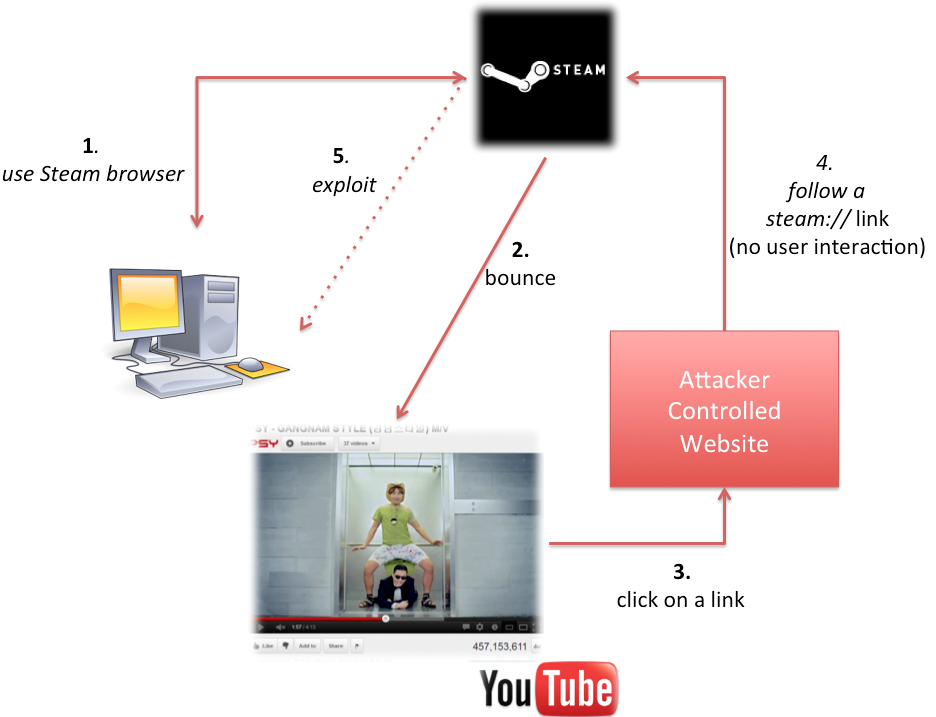

En el siguiente gráfico obtenido del informe se explica de una forma visual y fácil de comprender cómo se pueden interceptar las peticiones de direcciones web realizadas a través de Steam y cargar código malicioso:

Una buena parte del problema se debe a que muchos navegadores no piden permiso al usuario antes de interactuar con el cliente de Steam y aquellos que lo hacen no avisan de posibles problemas de seguridad. De esta forma, y siempre según el informe, se podría engañar a un usuario para que pulse en una dirección del tipo steam:// o redirigirlo a un enlace malicioso desde donde descargar malware.

Además de esta vulnerabilidad, los investigadores advierten de otras que no se encuentran en el cliente de Steam, sino en varios juegos que usan motores Source o Unreal. Entre ellos se encuentran algunos de los más populares (y a las que más horas de vicio dedicamos), como pueden ser el inmortal Counter Strike, Half Life 2, Team Fortress 2 o Left 4 Dead.

Una vez hechas públicas estas vulnerabilidades es cuestión de tiempo que empiecen a ser aprovechadas por gente con pocos escrúpulos. Ahora mismo y hasta que el equipo de Valve publique un parche (lo cual esperamos que sea en un periodo de tiempo inferior al que queda para que lancen Half Life 3) la única solución para protegerse de estos posibles ataques pasa por deshabilitar el controlador de direcciones steam:// o usando un navegador que no permita la ejecución directa del protocolo de navegación de Steam.

Por nuestra parte no vamos a dejar de seguir dedicando el poco tiempo libre que nos deja el análisis de nuevas amenazas a conseguir headshots en DE_dust, acabar con la amenaza zombi junto a nuestros compañeros supervivientes, ir saltando de portal en portal en busca de la tarta prometida o terminar con la amenaza de otra dimensión a base de golpes de palanca. Eso sí, iremos con más cuidado a la hora de pulsar en enlaces dentro de Steam.