Tras un fin de semana en el que analistas de malware, investigadores, administradores de sistemas, técnicos de soporte y otras profesiones relacionadas con la ciberseguridad hemos descansado poco, toca hacer balance de la situación y ver que es lo que puede suceder a partir de ahora, ya empezada una nueva semana y con la gente volviendo a sus puestos de trabajo.

Nuevas variantes

Los datos recopilados en las últimas horas nos indican cosas muy interesantes, como por ejemplo el intento de desarrollar nuevas variantes sin el interruptor de apagado que se activaba tras contactar con la dirección URL introducida en el código del malware. Sin embargo, hasta el momento, ninguna de estas variantes sin ese “Kill Switch” son plenamente funcionales, aunque puede ser cuestión de tiempo que los delincuentes lo corrijan (si es que quieren seguir desarrollando este ransomware y no cambiar de malware).

Con los datos de los que disponemos en nuestro laboratorio y gracias a las reglas Yara creadas en nuestro servicio ESET Threat Intelligence hemos podido ir cuantificando las nuevas variantes que han ido apareciendo. También algunos investigadores u organismos públicos como el CERT de los Estados Unidos han publicado sus propias reglas para que cualquiera pueda utilizarlas en sus servicios de inteligencia frente amenazas

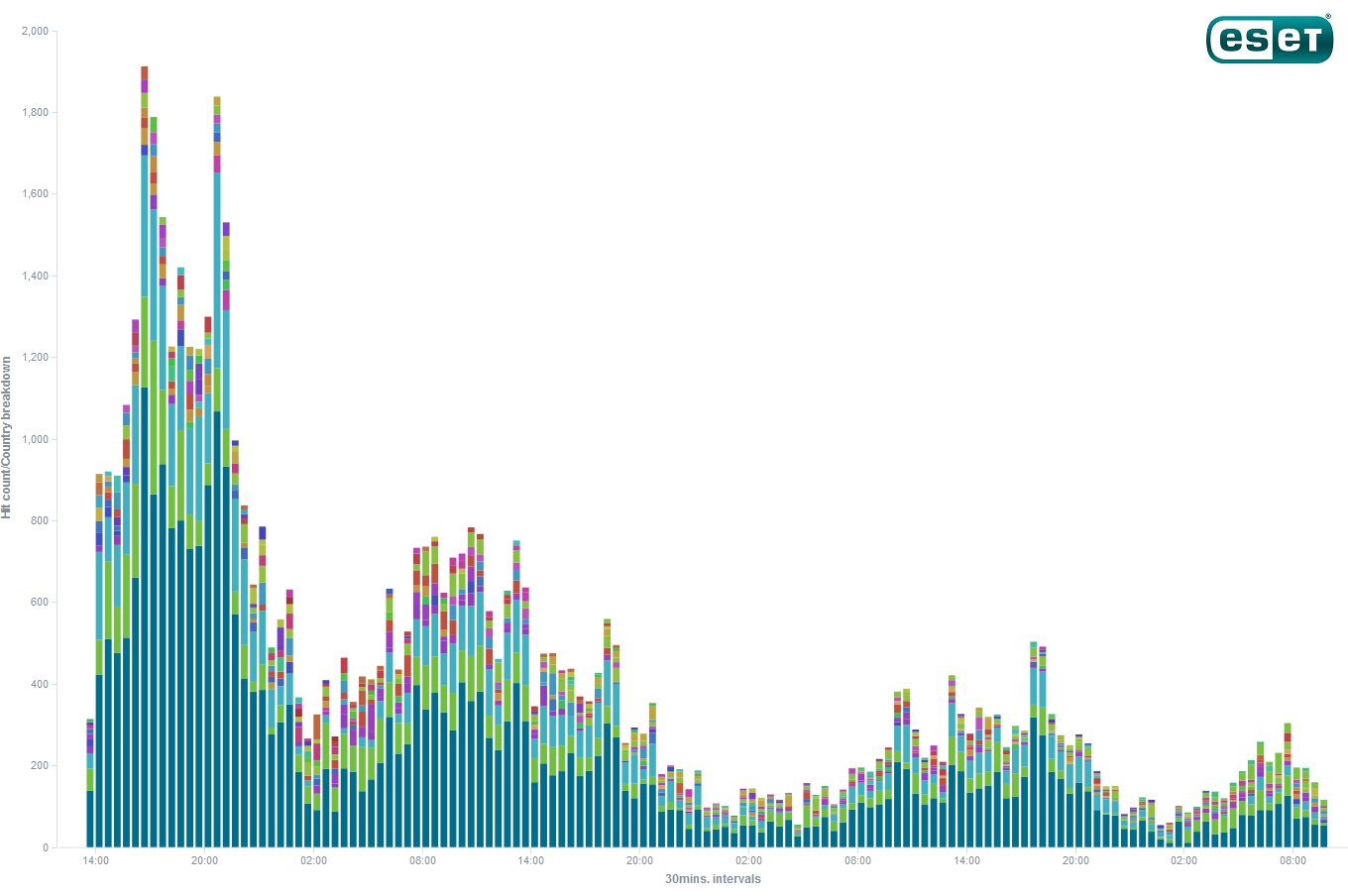

Gracias a estos datos recopilados y a la ayuda de nuestro compañero Jiri Kropac de los laboratorios de ESET en la República Checa hemos podido observar de forma gráfica la evolución de WannaCryptor desde su aparición el pasado viernes 12 de mayo hasta esta misma mañana.

Como observamos, la mayor parte de detecciones se realizó durante el viernes y el sábado. Algo comprensible debido a la elevada velocidad de propagación debido a las capacidades de gusano de WannaCryptor. El descenso durante el fin de semana se debe principalmente a que la mayoría de empresas afectadas estuvieron cerradas durante esos días y que la activación del Interruptor de apagado gracias al registro de un dominio por parte de dos investigadores británicos consiguió frenar el proceso de propagación.

En lo que respecta a número de variantes detectadas hasta el momento de escribir estas líneas, en ESET detectamos cuatro variantes principales de nombre Win32/Filecoder.WannaCryptor y sus variantes A,B,C y D, junto con sus múltiples subvariantes.

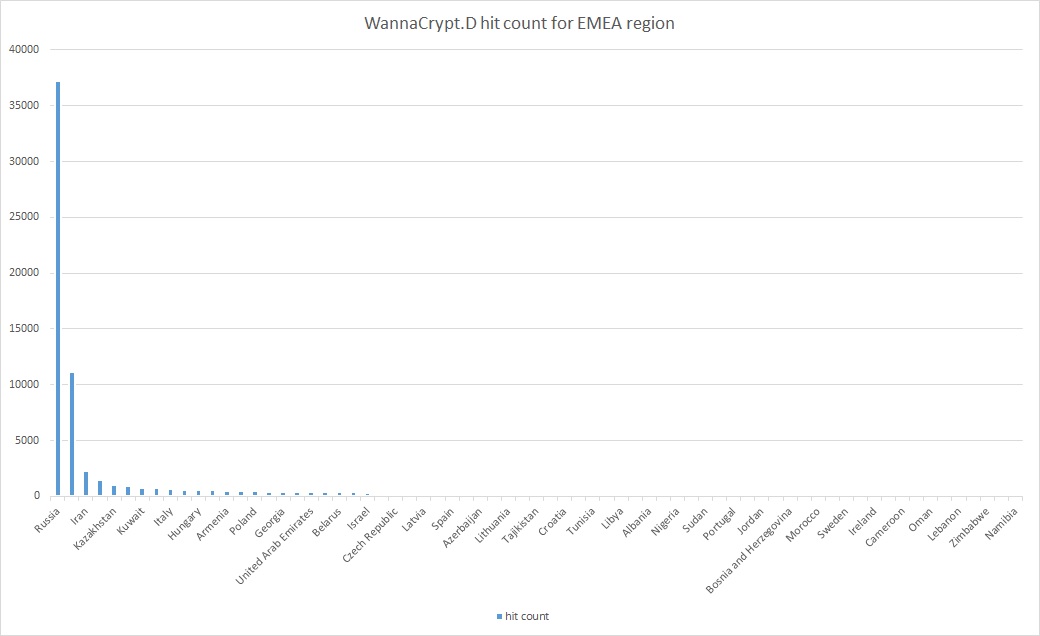

En relación a los países más afectados de nuestro entorno, si nos centramos en la región de EMEA (Europa, África y Oriente Medio) observamos como Rusia es claramente el país más afectado, al menos por una de las variantes más propagadas. España estaría en la parte media de la tabla con unas 170 empresas afectadas por esa variante de WannaCrypt a día de hoy (a las que habría que sumar el resto).

Aparecen los imitadores

En rio revuelto, ganancia de pescadores, reza el refranero español y esta situación no es una excepción. Viendo el éxito de WannCryptor, no son pocos los delincuentes que se han puesto a propagar otras variantes de ransomware, aunque la gran mayoría de ellas siguen utilizando el método tradicional del correo electrónico con adjunto malicioso.

Así pues, y como muy bien resumen en el blog Bleeping Computer, durante los últimos días se ha observado la propagación o el desarrollo de otras variantes de ransomware que se aprovechan del tirón de WannaCryptor y que responden a nombres como Wanna Crypt v2.5, WannaCrypt 4.0, DarkoderCryptor o una utilidad para personalizar la pantalla de bloqueo y las instrucciones de pago y descifrado conocida como Aron WanaCrypt0r 2.0 Generator v1.0.

Lo cierto es que el impacto de Wannacryptor se ha podido ver en todo el mundo y, durante todo el fin de semana se han ido compartiendo fotografías de sistemas afectados como ordenadores, cajeros automáticos, paneles informativos o incluso paneles luminosos colocados en plena calle como el que vemos a continuación:

Principales consecuencias

Además de habernos tenido ocupados a muchos especialistas en seguridad informática, administradores de sistemas y otras muchas personas, la llegada del lunes ha supuesto una prueba de fuego para muchas empresas. Algunos de los incidentes más madrugadores se han producido en la zona de Asia, donde la empresa japonesa Hitachi también se ha visto afectada por estas variantes de WannaCryptor.

En lo que respecta a España, la situación ha estado bastante controlada, con algún incidente aislado. Esto no significa, ni mucho menos, que la amenaza haya desaparecido puesto que el principal problema no se encuentra en el ransomware propiamente dicho, si no en la funcionalidad de gusano que se le ha incorporado y que puede ser portada a otro tipo de malware fácilmente.

No es difícil pensar en un malware que se propague de la misma forma y que, en lugar de alertar enseguida a sus víctimas mostrando una pantalla con un mensaje alarmante, permanezca oculto y se dedique a robar información de forma sigilosa o a destruirla en una fecha programada por los atacantes. Algunos expertos como Sergio de los Santos apuntan a que esta vulnerabilidad no sería la única que se podría utilizar para aportar funcionalidades de gusano a casi cualquier malware y mencionan a la solucionada recientemente por Microsoft y que afectaba a Windows Defender.

Lo que se ha comprobado casi a ciencia cierta es que estas variantes de WannaCryptor no utilizaron ningún correo con fichero adjunto para propagarse inicialmente tal y como viene siendo habitual y que, una vez dentro de una red corporativa, se propagaban rápidamente de un equipo vulnerable a otro aprovechando el exploit EternalBlue. En el siguiente vídeo realizado por el investigador Hacker Fantastic se puede ver claramente:

Respecto al dinero obtenido por los delincuentes en las tres carteras de bitcoin que pusieron a disposición de los afectados por el ransomware para realizar el pago de los rescates, estas no han reunido una cantidad significativa a pesar de haber conseguido infectar más de 200.000 sistemas y, en el momento de escribir estas líneas apenas habían recopilado poco más de 50.000 dólares.

Conclusión

Todo apunta a que la situación está más o menos controlada (en algunas regiones mejor que en otras) y que, salvo la aparición de alguna nueva variante con cambios significativos las infecciones tenderán a remitir. No obstante, este incidente debe servir como una importante llamada de atención para mejorar muchos aspectos relacionadas con la ciberseguridad en las empresas.

La revisión y aplicación de actualizaciones periódicas de seguridad (como la MS17-010 que evita que los sistemas sean vulnerables) es algo que se debe tener en cuenta, aun sabiendo que existen muchos tipos de empresas y no siempre es factible instalarlas sin que pase antes un largo periodo de tiempo revisando que no van a causar errores o incompatibilidades con otros sistemas o aplicaciones.

El uso de copias de seguridad actualizadas también se ha desvelado clave para hacer frente a este y cualquier otro ataque de ransomware, ahorrando así mucho tiempo a la hora de restaurar aquellos equipos que se hayan visto afectados.

También se ha de revisar que se cuenta con la última versión de las soluciones de seguridad implementadas tanto en estaciones de trabajo como en servidores y en la defensa perimetral, y que están debidamente configuradas, puesto que es muy probable que no solo se pueda detectar el malware si no que también se bloquee el exploit gracias a módulos específicos que analicen el tráfico de red para prevenir esta y otras vulnerabilidades.

Solo adoptando medidas eficaces y mediante la concienciación conseguiremos evitar ataques como el que hemos sufrido, algo que muy probablemente volvamos a ver en el futuro viendo el éxito obtenido por WannaCryptor.