Actualización 8/03/2018: Durante las últimas horas se han publicado dos (1,2) pruebas de concepto que permiten realizar ataques aprovechando esta vulnerabilidad. Por suerte, el número de servidores vulnerables con el puerto 11211 expuestos a Internet ha ido disminuyendo con los días desde aproximadamente 17.000 el pasado 1 de marzo hasta menos de 12.000 y bajando el pasado día 5. Además, se ha descubierto un sencillo método para mitigar estos ataques en caso de ser víctima de un DDoS que utilice esta técnica.

La necesidad de que sistemas críticos como el correo electrónico funcionen sin incidentes es algo vital en las empresas de todo el mundo. Por eso, cualquier noticia relacionada con vulnerabilidades en servidores de correo o sistemas relacionados es algo a tener en cuenta, y si esta vulnerabilidad afecta a Exim, el agente de transferencia de correo (MTA) más utilizado en servidores de todo el mundo, más aun.

Importancia de Exim en los servidores de correo

Cuando hablamos de los MTA nos referimos al software que se ejecuta en los servidores de correo y que se encarga de entregar emails desde los remitentes a los destinatarios. Actualmente, y a pesar de poder elegir entre varias opciones, la cuota de mercado se la reparten principalmente entre Exim y Postfix, siendo utilizado el primero en más de la mitad de servidores de correo de todo el mundo.

Cuota de mercado de los principales MTA en servidores de correo – Fuente: Securityspace.com

Debido a la elevada implementación de este MTA en servidores de todo el mundo, la noticia del descubrimiento de una vulnerabilidad no es algo baladí. Gracias al trabajo del investigador Meh Chang publicado ayer en el blog de su empresa, sabemos que el 5 de febrero reportó al equipo de Exim la vulnerabilidad descubierta, y que cinco días después esta fue solucionada, aunque, como veremos en este post, aún falta mucho para que todos los servidores de correo afectados actualicen a la versión que corrige la vulnerabilidad.

Número de servidores de correo con MTA Exim – Fuente: Shodan.io

Una vulnerabilidad que permite la ejecución remota de código

Según la investigación publicada el 6 de marzo, esta vulnerabilidad estaría clasificada como de ejecución remota de código preautenticación. Esto permitiría a un atacante engañar a un servidor de correo que utilizase el MTA de Exim para que este ejecutase comandos maliciosos antes de autenticarse siquiera en el servidor.

En cuanto a la vulnerabilidad en sí misma, consiste en un buffer overflow de un solo byte dentro de la función de descifrado de base 64 que incorpora Exim, algo que en caso de cumplirse ciertas condiciones, podría provocar que un mensaje específicamente creado para explotar esta vulnerabilidad ejecutase código malicioso.

Si bien no existe un exploit público de esta vulnerabilidad, sí que se ha conseguido desarrollar una prueba de concepto que demuestra la viabilidad de posibles ataques. Por eso mismo, se recomienda actualizar lo antes posible a la versión 4.90.1 para evitar que, ahora que ya se conocen los detalles de la vulnerabilidad, los atacantes comiencen a explotarla.

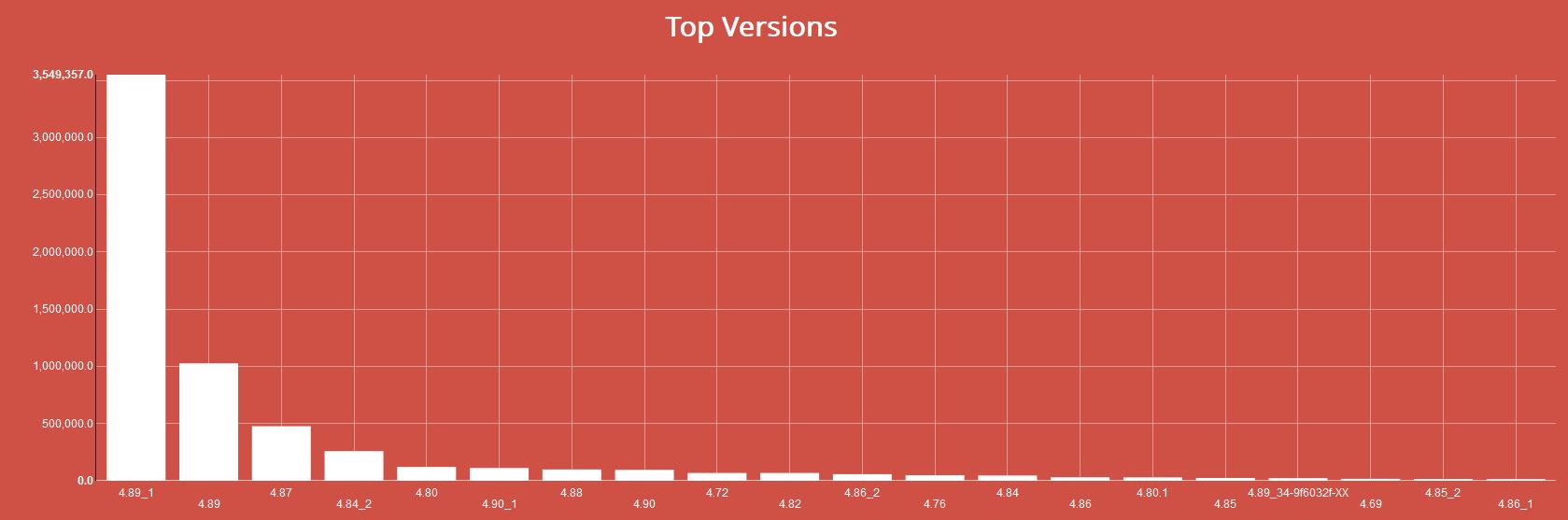

Nibel de implementación de diferentes versiones de Exim – Fuente: Shodan.io

Conclusión

Viendo el elevado número de servidores que implementan una versión de Exim vulnerable, solo podemos esperar a que estos se actualicen lo antes posible a la versión que soluciona el fallo de seguridad. Sin embargo, la experiencia nos dice que bastantes servidores permanecerán sin actualizar y que quedarán, por tanto, a merced de los atacantes.