Los delincuentes no pierden el tiempo a la hora de aprovechar aquellas vulnerabilidades que saben que van a reportarles beneficios de algún modo. Por ese motivo, y tras la publicación durante BlackHat y Defcon de numerosas vulnerabilidades y pruebas de concepto, no era de extrañar que, en poco tiempo, fueran aprovechadas de forma maliciosa.

Ataques a gran escala

Durante la semana del 19 al 25 de agosto se ha estado observando un elevado número de ataques que tienen como objetivo a Webmin, una utilidad basada en entorno web y que se utiliza normalmente para gestionar sistemas Linux y Unix. Así mismo, también se han visto numerosos ataques a soluciones VPN corporativas como Pulse Secure y Fortigate.

El hecho de que estos ataques se estén produciendo de forma masiva y contra sistemas de gestión y soluciones VPN utilizadas en entornos corporativos es preocupante, puesto que demuestra que los objetivos de los atacantes son empresas grandes y pertenecientes a sectores críticos como entidades financieras, universidades y escuelas, hospitales y proveedores de servicios médicos, organismos oficiales e instituciones militares, entre otras.

El primero de esta serie de ataques tuvo como objetivo a Webmin, aprovechando la publicación unos días antes de una investigación en DEFCON que descubrió una vulnerabilidad en esta plataforma. Esta vulnerabilidad (catalogada como CVE-2019-15107) terminaría convirtiéndose en un backdoor, o puerta trasera que permitiría a un atacante acceder remotamente a un panel Webmin vulnerable.

Los análisis de estos ataques compartidos por la empresa de inteligencia sobre amenazas Bad Packets indican que existen varios grupos de delincuentes aprovechando esta vulnerabilidad, siendo uno de ellos el grupo responsable de Cloudbot, una botnet basada en dispositivos del Internet de las Cosas.

La solución pasa por actualizar Webmin a la versión 1.930 que fue lanzada hace unos días para solucionar esta peligrosa vulnerabilidad. Debido a que existen exploits públicos que pueden ser utilizados de forma automatizada, incluso por criminales con pocos conocimientos técnicos, se recomienda encarecidamente aplicara esta actualización.

Se calcula que hay alrededor de un millón de instalaciones de Webmin y decenas de miles de ellas siguen vulnerables a este fallo de seguridad. El problema podría hacerse aun mayor debido a que los atacantes también podrían aprovecharse de este agujero de seguridad para acceder a los servidores gestionados por instalaciones Webmin vulnerables, algo que, en teoría, les permitiría tomar el control de millones de estaciones de trabajo y servidores.

Ataques desde España

Los ataques a Webmin ya son preocupantes de por sí, especialmente al nivel que se están produciendo, pero como ya hemos avanzado, no han sido los únicos objetivos de los delincuentes durante los últimos días. Desde el viernes 23 de agosto se viene observando la explotación masiva de otro conjunto de vulnerabilidades ya conocidas y que fueron utilizadas por un grupo de investigadores para demostrar la viabilidad de estos ataques en la reciente conferencia de seguridad BlackHat, celebrada a principios de agosto.

En total estaríamos ante tres vulnerabilidades (catalogadas como CVE-2018-13379, CVE-2018-13380 y CVE-2018-13381)que afectan a múltiples soluciones VPN empresariales. Los atacantes se están centrando de momento en dos de ellas como son Fortigate VPN y Pulse Secure VPN, seguramente aprovechando la prueba de concepto publicada el pasado 9 de agosto en el blog de la empresa donde trabajan los dos investigadores que desvelaron como estos ataques podían realizarse.

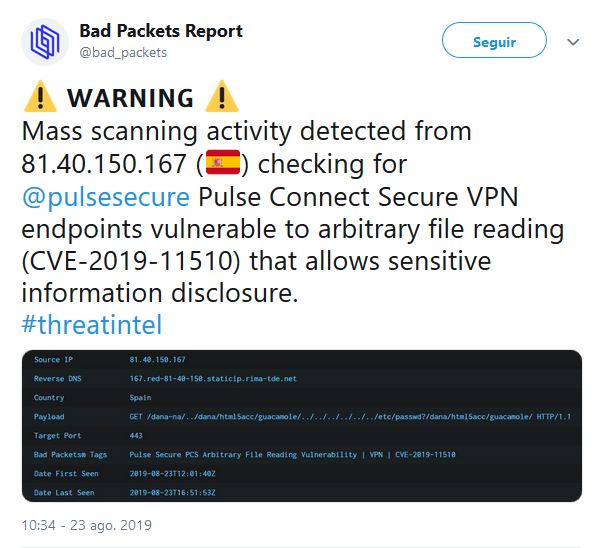

De momento, los ataques descubiertos hasta ahora hacen uso de la vulnerabilidad CVE-2018-13379 en Fortigate VPN y de la CVE-2019-11510 que afecta a Pulse Secure VPN. Estas vulnerabilidades permiten a los atacantes obtener archivos de un sistema que disponga de estas soluciones sin necesidad de autenticarse, algo que compromete seriamente la seguridad de los archivos almacenados en los sistemas que cuenten con una de las soluciones afectadas.

Especialmente destacable es el caso de los ataques que están escaneando Internet para localizar instalaciones vulnerables de Pulse Secure VPN ya que, según informan desde Bad Packets estaríamos ante alrededor de 14.500 instalaciones inseguras de este software en todo el mundo. Además, muchos de estos escaneos masivos están originados desde España, aunque esto no tiene porqué significar que el ataque se esté lanzando desde nuestro país y podría ser debido a que se está utilizando alguna IP española como proxy para ocultar la identidad del verdadero atacante.

Las vulnerabilidades de ambos productos cuentan con sus respectivos parches de seguridad desde hace meses, aunque las instalaciones de Fortigate VPN y Pulse Secure VPN vulnerables se sigan contando por millares. Es por eso que se está haciendo un llamamiento a los usuarios de estas soluciones para que actualicen lo antes posible y así evitar ver comprometida la información confidencial de su empresa.

Conclusión

Casos como los que acabamos de comentar demuestran que los delincuentes están siempre al acecho para explotar nuevas vulnerabilidades que les permitan alcanzar sus objetivos maliciosos. Para evitarlo, debemos adelantarnos a sus acciones y tener actualizadas todas las aplicaciones y el sistema operativo de nuestros dispositivos, además de implementar las medidas adecuadas para evitar que los delincuentes se aprovechen de los agujeros de seguridad que aparecen de forma continua.