El envío de correos electrónicos con supuestas facturas es una técnica que llevamos observando desde hace meses y que está siendo utilizada por desarrolladores de malware de todo tipo. Desde falsas facturas que suplantan a empresas eléctricas o aseguradoras para propagar troyanos bancarios hasta facturas y cobros de supuestos proveedores y clientes o la suplantación de entidades bancarias para propagar spyware y herramientas de control remoto.

La factura de julio

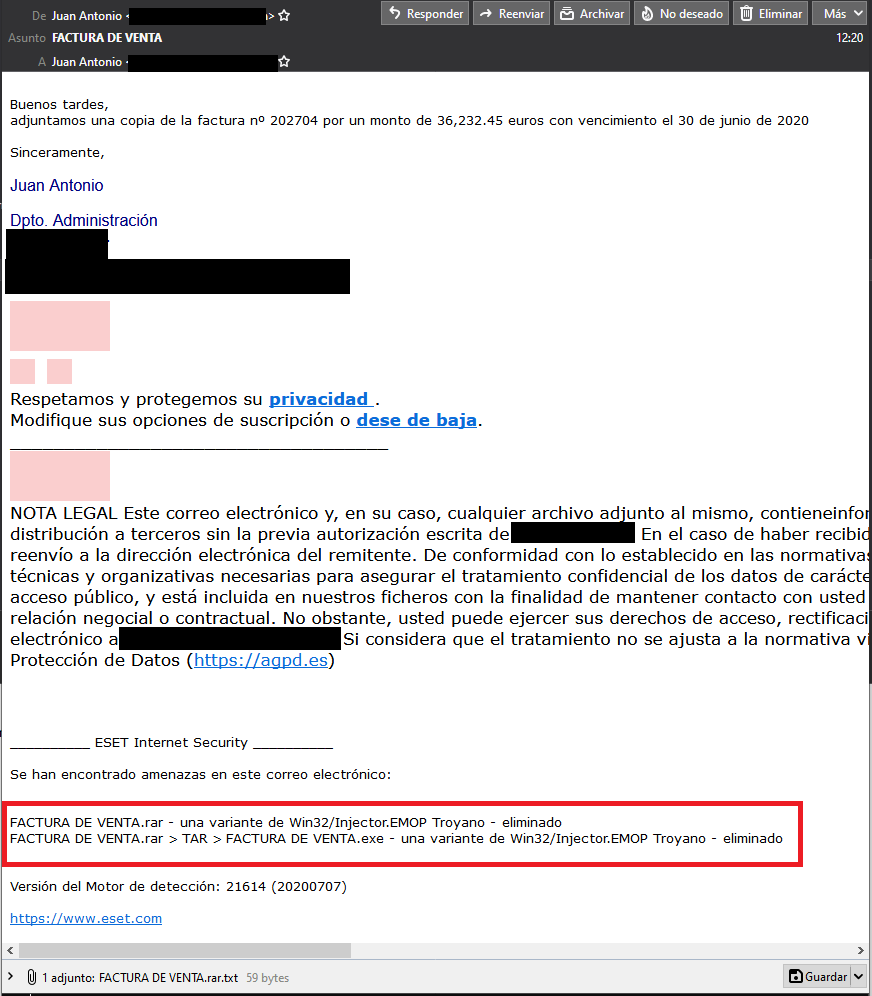

Con estos precedentes en meses anteriores, no era de extrañar que en julio volviéramos a ver como los delincuentes utilizaban esta estrategia para tratar de conseguir nuevas víctimas. Así pues, durante la mañana de hoy hemos detectado un correo remitido desde un email perteneciente a una empresa española, email que adjuntaba un archivo malicioso y que es detectado por las soluciones de seguridad de ESET como una variante del troyano Win32/Injector.EMOP.

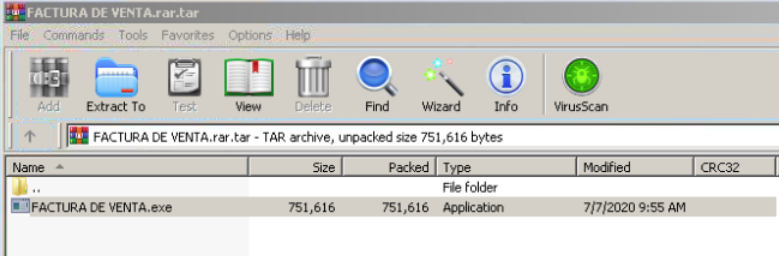

Tras recuperar el archivo eliminado por el antivirus nos encontramos ante un fichero comprimido de nombre “FACTURA DE VENTA.rar.tar”. Este archivo contiene a su vez el archivo ejecutable “FACTURA DE VENTA.exe”, causante de la cadena de infección en el sistema que lo ejecute.

Cabe destacar que, si bien muchos usuarios no tienen activada la opción de visualizar la extensión de los ficheros, el icono de este archivo tampoco intenta simular a los que representan documentos en formatos de uso común como PDF, Excel o Word. Esta sería una señal de alerta que podría evitar que un usuario intentase abrir el fichero en el caso de que se fijase en este punto.

Infección y robo de información

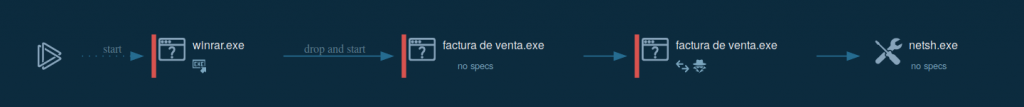

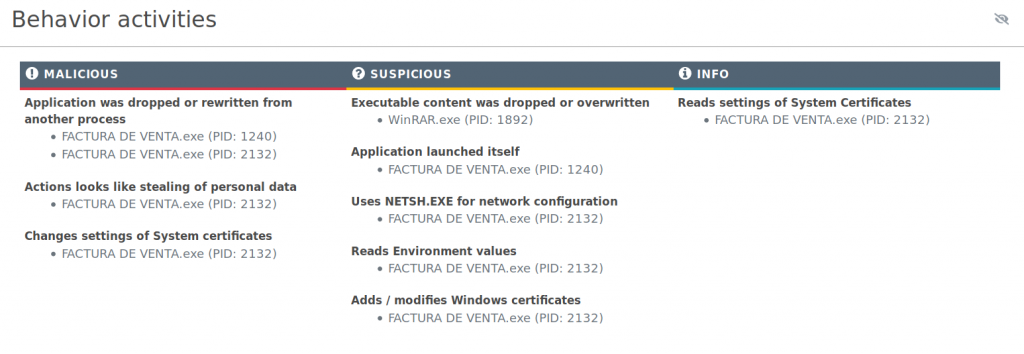

Como en muchos de los casos analizados anteriormente en este blog, la ejecución del archivo que contiene el código malicioso realiza una serie de acciones en el sistema que buscan obtener información sensible como credenciales de acceso a servicios online almacenadas en navegadores como Chrome, Edge, Firefox, Brave, Opera y una larga lista más.

Además, también viene siento habitual que los atacantes ejecuten el comando «netsh wlan show profile” para mostrar las conexiones a las redes WiFi que se han realizado desde ese equipo y, seguidamente, obtener las contraseñas a estas redes. Posiblemente, este comportamiento se haga pensando en realizar movimientos laterales dentro de una empresa y así tratar de comprometer máquinas con información más interesante para los atacantes.

El proceso de inyección sigue la cadena habitual de volcar en una carpeta temporal del disco el payload contenido en el fichero ejecutable. En esta ocasión, nos encontramos con la amenaza identificada por las soluciones de seguridad de ESET como MSIL Spy.Agent. En su análisis se observan numerosas cadenas de código cifradas pero que, tras su descifrado, vuelven a desvelar que el objetivo de este malware es el robo de información, principalmente de credenciales almacenadas en los navegadores, clientes FTP y de correo.

Estas credenciales robadas son, posteriormente enviadas por email a una dirección de correo que está incrustada en el código del malware. Como información destacable, decir que esta dirección de correo pertenece, de nuevo, a otra empresa, esta vez ubicada en Portugal. En el siguiente resumen usando el esquema de la matriz ATT&CK de Mitre podemos comprobar como, definitivamente, el objetivo final de los delincuentes es el robo de información personal almacenada en el sistema.

Conclusión

Nos encontramos, una vez más, ante un método de propagación que ha sido recurrente desde hace meses y que no pocos creadores de malware están aprovechando. Esto significa que las continuas campañas de correos maliciosos adjuntando o proporcionando enlaces a supuestas facturas están teniendo éxito, al menos en España y que, por ese motivo, se siguen sucediendo de forma periódica.

Conviene estar atentos a este tipo de correos ya que, al provenir muchas veces de empresas y usuarios legítimos, se tiende a bajar la guardia y, si nuestra solución de seguridad no detectase la amenaza, comprometeríamos no solo nuestro sistema, sino que también es probable que otros equipos de la red corporativa se vieran afectados.

Indicadores de compromiso

Ficheros analizados:

Fichero adjunto: «FACTURA DE VENTA.rar»

sha1 71f6a6b561b2e167468232af6505973f95b56d6a

Fichero volcado a disco:

C:\Users\admin\AppData\Local\Temp\Rar$EXa1892.10116\FACTURA DE VENTA.exe

SHA 256 691ee415fd8e8066076326b310066233bed2d015dbbc9623b43ba8a989ee7fc7

Conexiones IP

185.11.167.87