Los delincuentes brasileños siguen teniendo a España como uno de sus blancos favoritos. Así ha sido desde hace meses y así parece que seguirá siendo, al menos a corto plazo. No es que las campañas responsables de propagar estas amenazas se caractericen precisamente por estar innovando contantemente, pero cada cierto tiempo añaden algún cambio para tratar de seguir consiguiendo nuevas víctimas.

El correo con la factura electrónica

Como viene siendo habitual, una de las últimas campañas de propagación del troyano bancario Grandoreiro utiliza un correo electrónico con una plantilla donde se menciona una supuesta factura electrónica. Curiosamente, no se suplanta la identidad de ningún organismo oficial o empresa tal y como viene siendo habitual. Tan solo se menciona de forma genérica la existencia de una factura y además se observan fallos como ese “OLÁ” en portugués que delata la procedencia del mensaje.

A muchos nos resultará extraño que, con tan poca información proporcionada en el cuerpo del mensaje algún usuario sea capaz de pulsar en el enlace. Además, en el caso analizado aparece como remitente la dirección del receptor del mensaje, otra señal que debería hacernos desconfiar. Sin embargo es muy probable (y en eso confían los delincuentes) que más de un usuario desprevenido pulse sobre el enlace, con lo que será redirigido a una URL perteneciente a Google Drive y que los delincuentes están utilizando para alojar la primera fase de este malware.

Este fichero comprimido en ZIP de nombre “vencida_factura.zip” contiene en su interior un archivo MSI con el mismo nombre. Echamos en falta el fichero GIF usadas en otras campañas de este troyano bancario, aunque tampoco es la primera vez que vemos únicamente un MSI dentro del archivo comprimido descargado.

Si al usuario no le resulta extraño encontrarse con un archivo ejecutable en lugar de un documento ofimático (como sería de esperar al tratarse de una factura) y lo intenta abrir, se ejecutará la segunda parte del ataque que consiste en conectarse a una dirección remota controlada por los delincuentes y descargarse un fichero ISO que contiene el payload codificado del troyano bancario Grandoreiro.

Las soluciones de ESET detectan el fichero MSI descargado en la primera fase del ataque como una variante del troyano Win32/TrojanDownloader.Delf.CYA.

Otras campañas

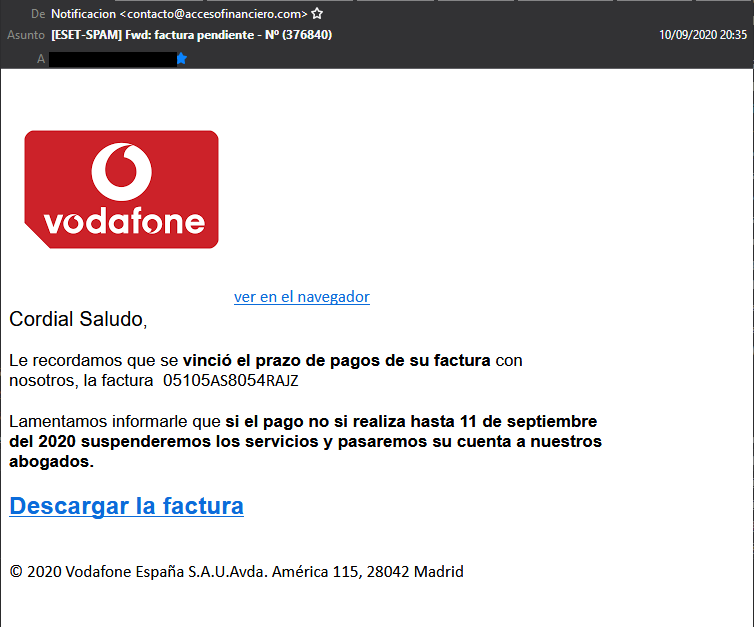

Durante la pasada noche y madrugada del 11 de septiembre también vimos como se propagaban más correos con plantillas asociadas a los troyanos bancarios Grandoreiro y Mekotio. Son plantillas que ya hemos visto en numerosas veces como la que suplanta la identidad de Vodafone o a la Agencia Tributaria.

El funcionamiento es el mismo que en campañas anteriores, repitiendo el uso de las plantillas (con los mismos errores ortográficos incluidos) y solamente actualizando las fechas y el enlace utilizado.

Los dominios a los que se redirige desde el enlace proporcionado en el correo electrónico han sido creados recientemente, algo característico de algunas de las campañas protagonizadas por estas amenazas. Desde estos enlaces se descarga el archivo comprimido que contiene en su interior la primera fase del ataque, encargada de descargar y ejecutar el troyano bancario en el equipo de la víctima.

A pesar de tratarse de plantillas de correo ya vistas con anterioridad en repetidas ocasiones aun hay muchos usuarios que siguen cayendo en la trampa, bien porque no es la primera vez que reciben un correo de este tipo o bien porque no siguen una política de seguridad adecuada y abren todos los adjuntos o pulsan sobre todos los enlaces que reciben por correo.

Conclusión

Vemos como los delincuentes responsables de este tipo de campañas no cesan en su empeño de conseguir nuevas víctimas entre los usuarios españoles. Por ese motivo conviene estar alerta ante este tipo de correos, evitando abrir aquellos que no hayamos solicitados y por mucho que parezcan venir de un remitente de confianza y contar con una solución de seguridad que sea capaz de detectar y bloquear las amenazas.