Entre las familias de malware que regresan periódicamente a tratar de buscar nuevas víctimas, tenemos a varios troyanos bancarios con origen en Latinoamérica que llevan ya unos años lanzando campañas en España y otros países fuera de su región. De estas amenazas, el troyano bancario Mekotio ha sido una de las más persistentes, y hoy analizamos su campaña más reciente dirigida a usuarios españoles.

Misma plantilla, cambio en la cadena de infección

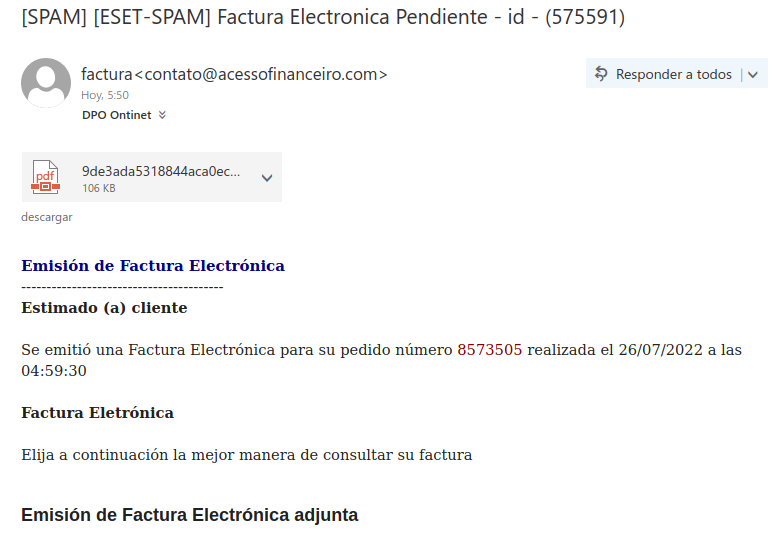

Si algo caracteriza a los delincuentes detrás de estas campañas de propagación de amenazas es la reutilización de tácticas, técnicas y procedimientos. Por ejemplo, cuando observan que cierta plantilla de correo les funciona razonablemente bien, la usan hasta la saciedad, como es el caso del email con una supuesta factura electrónica que llevamos detectando desde hace meses en nuestro laboratorio.

No obstante, los delincuentes también realizan algunos cambios en sus campañas, y si en casos analizados anteriormente veíamos como dentro de esta supuesta factura electrónica se incluían enlaces para la descarga del malware, en esta ocasión vemos que se adjunta un fichero PDF al correo.

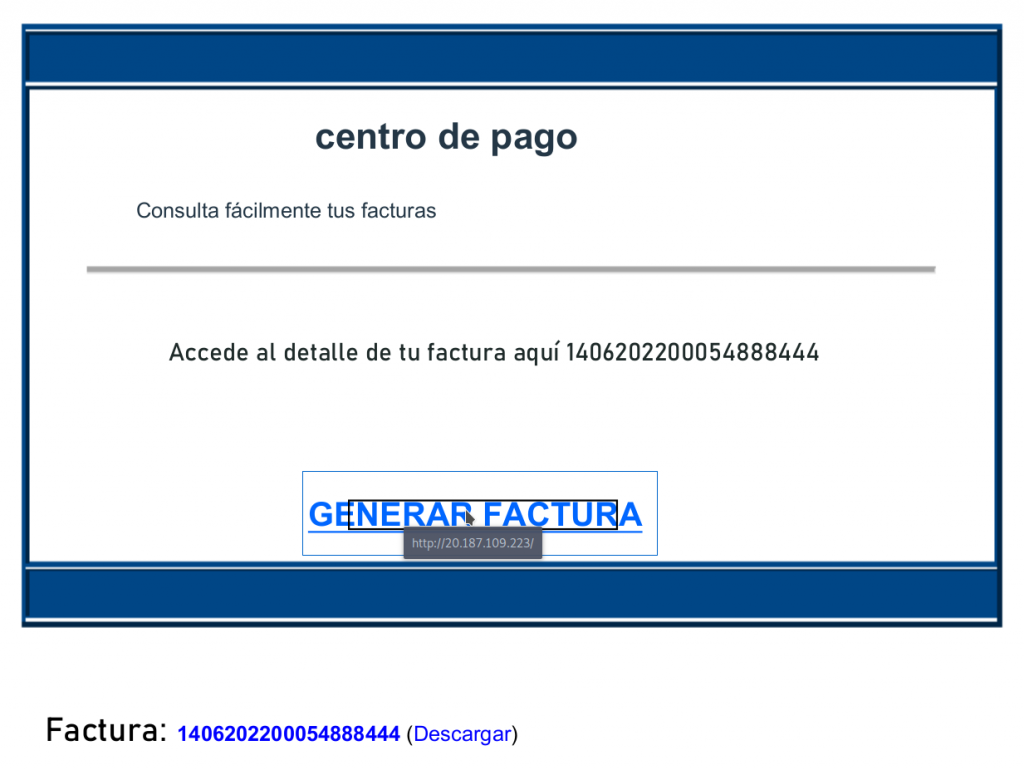

Dentro de este PDF podemos ver como se nos invita a consultar las facturas pendientes (sin indicarnos a qué servicio corresponde) pulsando sobre la opción “GENERAR FACTURA”. Pulsar sobre este enlace nos redirigirá a una IP usada por los atacantes que, a su vez, volverá a redirigirnos a la descarga de un fichero alojado en Azure.

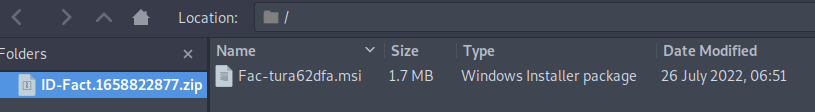

La cadena de infección habitual del troyano Mekotio incluía directamente el enlace de descarga del malware, por lo que la inclusión de un paso adicional en forma de un enlace dentro de un fichero PDF puede que represente un intento más de tratar de esquivar las medidas de seguridad implementadas en muchos servidores de correo. Dentro del fichero ZIP descargado observamos que se encuentra el clásico fichero MSI que tantas veces han utilizado los delincuentes como malware de primera fase.

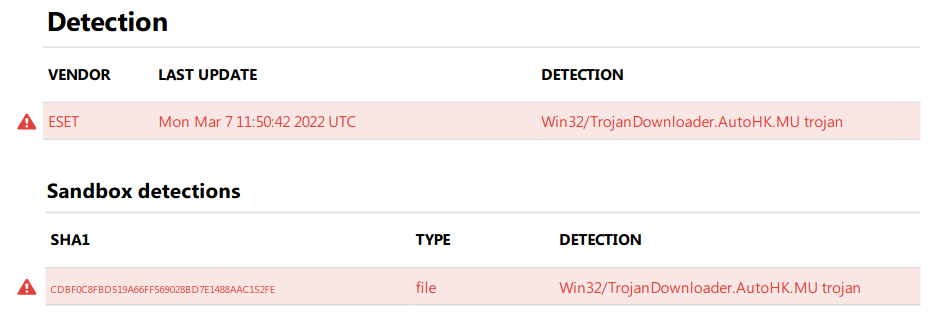

Respecto a la cadena de infección, a partir de este punto no se encuentran muchas diferencias con respecto a campañas anteriores, con la ejecución de un script realizado en el lenguaje de programación AutoHotkey que termina ejecutando el payload perteneciente al troyano Mekotio.

Con respecto a la finalidad principal de esta amenaza, tanto Mekotio como otros malware similares procedentes de la misma región buscan obtener las credenciales de acceso a la banca online de los usuarios a los que infectan. Una vez obtenidas, utilizarán a muleros para que realicen retiradas de dinero desde las cuentas de las víctimas y se las transfieran a las cuentas que los delincuentes controlan en sus respectivos países.

Conclusión

A pesar de llevar más de dos años con campañas de este tipo, los delincuentes detrás de estas familias de troyanos siguen teniendo a usuarios españoles entre sus principales objetivos. Por ese motivo es importante desconfiar de correos no solicitados y contar con soluciones de seguridad que permitan la detección y eliminación de estas amenazas antes de que sea demasiado tarde.