Parece que una vez más se demuestra la efectividad del uso de la ingeniería social como método para conseguir que un usuario ejecute un código malicioso en su equipo. Si llevamos meses viendo cómo el ransomware de Correos hace de las suyas haciéndose pasar por la conocida empresa postal española, hoy estamos recibiendo durante todo el día una serie de mensajes que pueden engañar a un usuario despistado.

Una factura engañosa

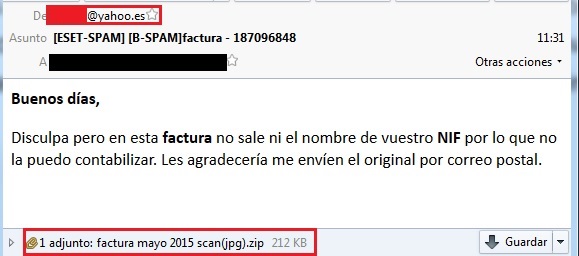

De forma sencilla pero directa, nos encontramos con este mensaje en nuestra bandeja de entrada, donde se nos solicitan datos para completar una supuesta factura. Obviamente, aquellos usuarios que trabajen en departamentos de contabilidad, administración, o que simplemente estén esperando la recepción de una factura serán más susceptibles de ser engañados.

Si nos fijamos en el email vemos que este es escueto pero directo, sin faltas de ortografía evidentes y con un remitente en apariencia español. Este último es un punto importante, puesto que las muestras analizadas hasta ahora parecen provenir todas de usuarios españoles.

Hasta ahora hemos visto emails provenientes de dominios yahoo.es, wanadoo.es, telefonica.net o telecable.es, entre otros. Esto hace que los usuarios se confíen y bajen la guardia, puesto que el remitente no es alguien con nombre extraño de la otra parte del mundo y además nos habla en nuestro idioma.

Análisis del malware

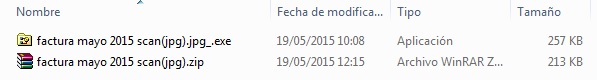

En el caso de que un usuario caiga en la trampa y se descargue el fichero zip adjunto al correo y lo descomprima, se encontrará con algo similar a lo que vemos a continuación:

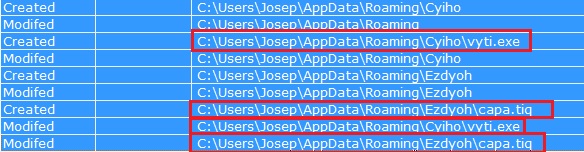

El proceso de infección es bastante simple y no se oculta especialmente. El malware empieza a crear carpetas y descarga otra serie de ficheros maliciosos en el sistema del usuario infectado. Veamos un ejemplo de los ficheros que se generan en el sistema revisando la siguiente captura realizada en una de las máquinas de nuestro laboratorio.

Medidas de prevención

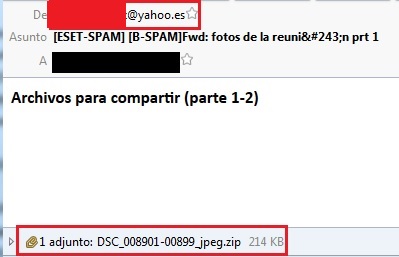

A pesar de que las soluciones de seguridad de ESET detectan esta amenaza desde hace horas, nunca está de más tomar medidas adicionales para evitar verse afectados por nuevas variantes de este malware. De hecho, pocas horas después de analizar esta muestra recibimos otra similar pero con diferente mensaje. Podemos ver un ejemplo a continuación:

No debemos olvidar tampoco que los delincuentes que se encuentran detrás de esta campaña de propagación de malware pueden cambiar el código malicioso cuando se les antoje y empezar a distribuir ransomware como Filecoder, por lo que no debemos bajar la guardia si no queremos que este tipo de infecciones tenga graves consecuencias.

Créditos de la imagen: EU Social / Foter / CC BY-NC-SA

Josep Albors