De un tiempo a esta parte hemos visto como familias de troyanos bancarios originarias de Latinoamérica se han ido expandiendo también por otras localizaciones como España. Esta expansión se ha acrecentado desde principios de año, y a las numerosas muestras de los troyanos bancarios Casbaneiro y Grandoreiro detectadas en las últimas semanas en nuestro país, se une ahora Mekotio, una amenaza que nuestros compañeros de ESET Latinoamérica vienen analizando desde hace meses.

De nuevo la factura como gancho

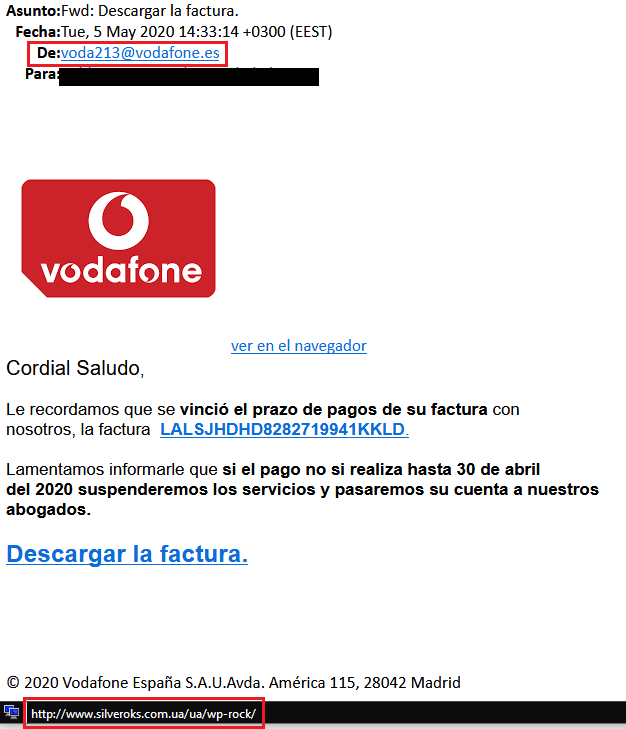

Si hace unos días analizábamos una campaña de propagación del troyano bancario Mekotio que utilizaba un supuesto reembolso de la Agencia Tributaria, ahora los delincuentes han optado por la clásica factura. En esta ocasión han decidido suplantar la identidad de la empresa de telecomunicaciones Vodafone para intentar que los usuarios que reciban este correo muerdan el anzuelo.

Si bien el correo es bastante escueto y contiene faltas de ortografía, al llevar el logo de la empresa y aparecer el dominio de “vodafone.es” en el campo del remitente puede hacer que muchos usuarios que sean clientes de esta compañía bajen la guardia y realmente crean que se trata de un correo legítimo.

Sin embargo, si nos paramos a analizar los detalles podemos observar como los enlaces desde donde podemos descargar esta supuesta factura redirigen a dominios que nada tienen que ver con Vodafone.

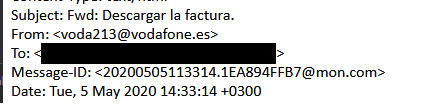

Además, si revisamos la cabecera del mensaje comprobaremos que por mucho que aparezca el dominio de la empresa en el remitente, el Message-ID pertenece a otra compañía que nada tiene que ver, y cuyo servidor de correo ha sido utilizado de forma fraudulenta por los delincuentes para enviar estos correos.

Descargando la supuesta factura

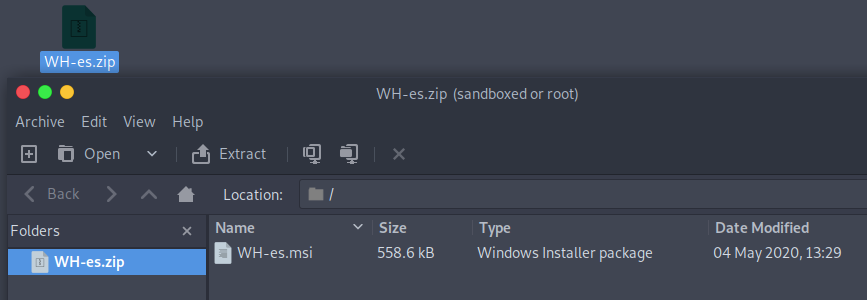

Si el usuario pulsa sobre el enlace proporcionado en el correo, será redirigido a una web que ha sido comprometida por los delincuentes y desde la cual se procederá a descargar un archivo de nombre “WH-es.zip” que está alojado en el servicio de almacenamiento de archivos Sendspace.

Para poder analizar esta muestra, procedemos a descargar el archivo comprimido para comprobar, como viene siendo habitual últimamente en este tipo de campañas, que contiene un tipo de archivo diferente al que normalmente debería tener una factura. En este caso nos encontramos ante un archivo de extensión .msi, normalmente usados a la hora de instalar aplicaciones en el sistema Windows.

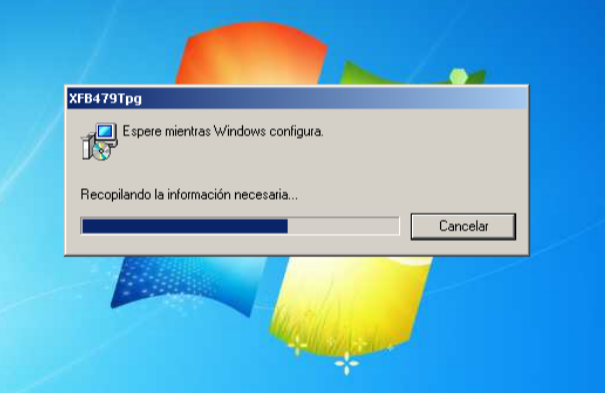

De hecho, si procedemos a ejecutarlo comprobaremos como, efectivamente, aparece una ventana indicando el progreso de una instalación habitual en este tipo de archivos. Esta ventana no tiene ninguna finalidad determinada, aunque si un usuario ha llegado hasta este punto debería empezar a preguntarse por qué se está intentando instalar algo en su sistema cuando lo que quería era ver una factura.

El archivo WH-es.msi es detectado por las soluciones de seguridad de ESET como JS/TrojanDownloader.Banload.XT.

Descarga y ejecución del troyano Mekotio

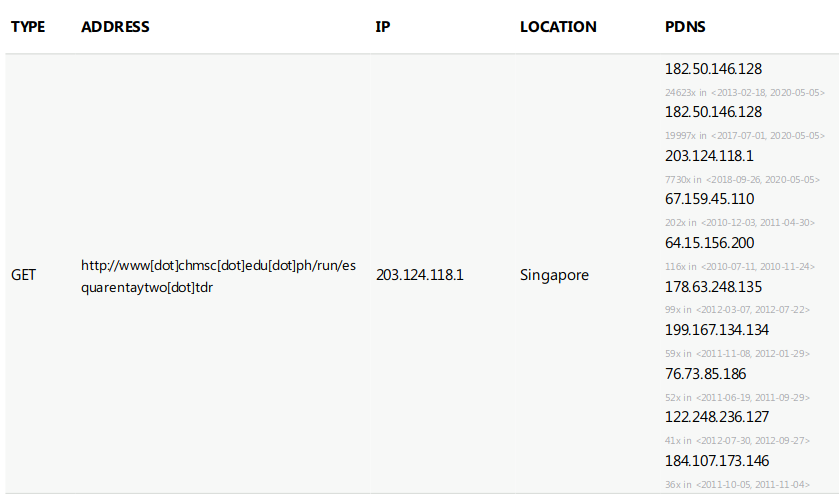

Mientras la víctima contempla el progreso de instalación en la ventana que aparece en su pantalla, el malware contacta con algunos de los dominios que tiene configurados y que han sido comprometidos por los delincuentes para alojar el payload. En este caso, los atacantes habían comprometido la web de una escuela en Filipinas para alojar el archivo “esquarentaytwo.tdr” que, a través de una petición GET, es descargado en el sistema del usuario.

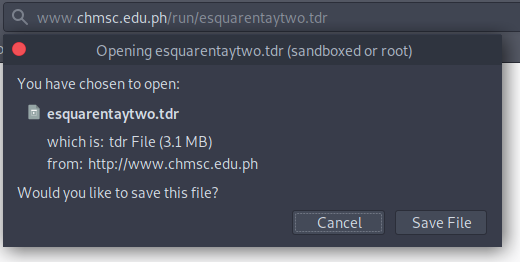

En nuestro laboratorio intentamos descargar de forma directa este archivo y vimos que era perfectamente accesible con solo pegar en el navegador la URL que el malware tiene configurada. Esta extensión no suele ser muy común, aunque los delincuentes detrás del troyano bancario ya la usaron hace unos días en la campaña con el falso reembolso de la Agencia Tributaria.

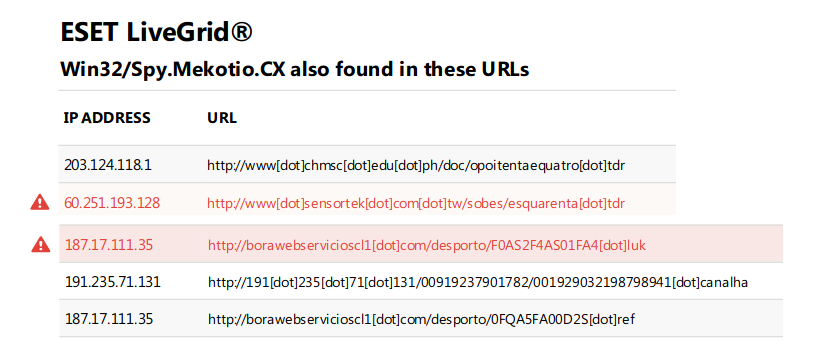

Este fichero fue detectado por las soluciones de seguridad de ESET como una variante del troyano bancario Win32/Spy.Mekotio.CX y, además, gracias al servicio de inteligencia sobre amenazas ESET Threat Intelligence pudimos localizar más archivos pertenecientes a esta campaña de propagación de este malware en otras URLs pertenecientes a webs legítimas que habían sido comprometidas.

Conclusión

Con el análisis de este troyano bancario ya parece claro que los delincuentes acostumbrados a operar con este tipo de malware en Latinoamérica están creando nuevas campañas para afectar a otras regiones, con especial interés en España. Todas las muestras de varias familias de malware similar analizadas durante las últimas semanas apuntan a esta tendencia y es de esperar que veamos campañas similares a corto plazo.

Por suerte, las medidas a adoptar para evitar ser víctimas de este tipo de ataque son relativamente sencillas y combinan tanto la formación de los usuarios para que sepan reconocer cuándo se encuentran ante una de estas amenazas y, de esta forma, evitar pulsar sobre enlaces o abrir adjuntos en correos no deseados, como mantener su sistema y aplicaciones actualizados y contar con una solución de seguridad capaz de detectar y eliminar esta y muchas otras amenazas.

Indicadores de compromiso

Hash SHA1 de las muestras analizadas

WH-es.msi

AE66ABEFBDDAC0789891B6198761EB8DA92BF0CC

esquarentaytwo.tdr

48069F08E798440E8B5E15A3EB47D1CC81B27F13

Dominios comprometidos para la descarga del malware

http://www[dot]chmsc[dot]edu[dot]ph/run/esquarentaytwo[dot]tdr

http://www[dot]chmsc[dot]edu[dot]ph/doc/opoitentaequatro[dot]tdr

http://www[dot]sensortek[dot]com[dot]tw/sobes/esquarenta[dot]tdr

http://borawebservicioscl1[dot]com/desporto/F0AS2F4AS01FA4[dot]luk

http://191[dot]235[dot]71[dot]131/00919237901782/001929032198798941[dot]canalha

http://borawebservicioscl1[dot]com/desporto/0FQA5FA00D2S[dot]ref