Desde hace algún tiempo, los criminales se están centrando en el robo de credenciales pertenecientes a empresas de todo tipo para poder lanzar ataques más dirigidos que comprometan su información privada. Por ese motivo, no es de extrañar que todas las semanas veamos campañas de correos maliciosos que tratan de tomar desprevenidos a los usuarios para que abran los ficheros adjuntos o pulsen sobre un enlace.

El aviso de pago del Santander

Dentro de las diferentes campañas que hemos ido observando a lo largo de los últimos meses, una de las estrategias que más veces se ha repetido por parte de los delincuentes ha sido hacerse pasar por una conocida entidad bancaria. Los receptores de estos correos suelen ser personal ubicado en departamentos de administración y ventas, acostumbrados a lidiar con decenas de emails al día que hacen mención a facturas y pagos, por lo que nunca es probable que, a primera vista, este mensaje pueda pasar perfectamente por legítimo.

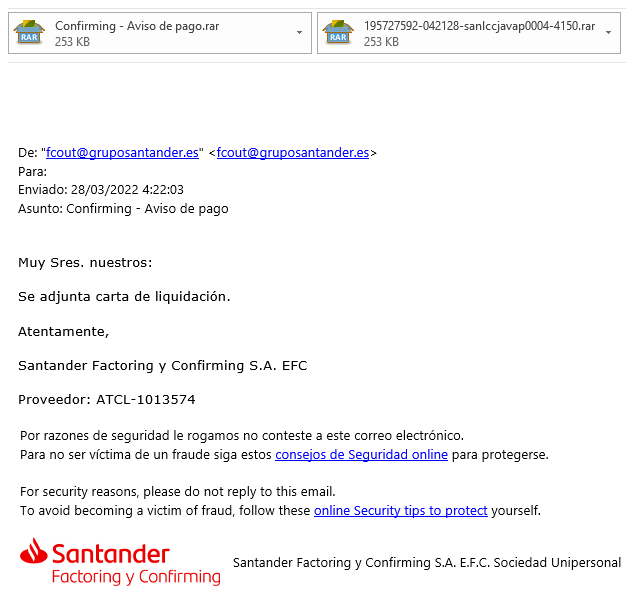

Hay varios detalles en los que los delincuentes detrás de esta campaña han puesto especial hincapié para tratar de hacer pasar este correo por uno legítimo. Para empezar, la suplantación de la entidad bancaria incluye un correo aparentemente real, y aunque se puede revisar la cabecera para comprobar su autenticidad, esto es algo que no se suele realizar. Además, se han incorporado enlaces a una web del banco Santander donde precisamente se incluyen consejos de seguridad para así darle más veracidad al email.

Por si fuera poco, la utilización de un logotipo que hace mención al sistema de pagos a través de la plataforma del Santander y una redacción correcta del mensaje son otros puntos que pueden hacer caer en la trampa hasta al más precavido de los usuarios.

Revisión del malware

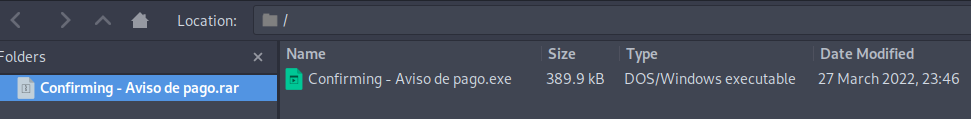

A pesar de que el correo electrónico parezca estar bien redactado y esto pueda llevar a más de un usuario a abrir los ficheros adjuntos, sigue habiendo detalles que nos pueden hacer sospechar que estamos ante una trampa. Sin ir más lejos, al abrir el fichero comprimido adjunto con el supuesto aviso de pago, observamos como en su interior se encuentra un ejecutable, cuando deberíamos ver algún tipo de documento informático. Si bien los documentos en formato Word y Excel suelen ser también muy usados en campañas de propagación de malware, el encontrarnos directamente con un fichero ejecutable debería hacer saltar todas las alarmas.

Además, vemos como el archivo malicioso adjunto se compiló apenas unas horas antes de enviarse el mensaje, por lo que estamos ante una campaña de propagación de malware fresca que trata de aprovechar el elevado volumen de trabajo al que suelen enfrentarse algunos empleados de ciertos departamentos los lunes a primera hora.

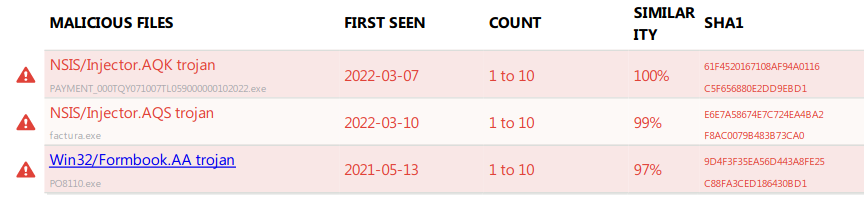

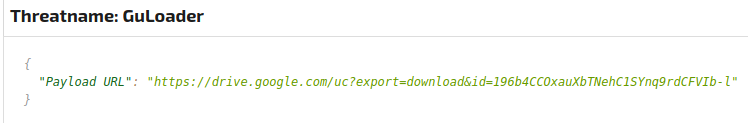

En lo que respecta al malware en sí, vemos que se trata de un nuevo caso de GuLoader, usado por actores maliciosos como malware de primera fase que se encarga de conectar con alguna URL o servidor usado por los delincuentes para descargar el payload o carga maliciosa, que se encarga de realizar el robo de credenciales.

En este caso, todo apunta a que estaríamos ante un nuevo caso de infostealer o ladrón de información dedicado a robar credenciales almacenadas en las aplicaciones instaladas en el sistema y de uso cotidiano, tales como navegadores de Internet, clientes FTP, clientes de correo y VPNs. Además, vemos como los delincuentes han usado el servicio de Google Drive para almacenar el payload que se descarga en el sistema una vez la primera fase del ataque se ha completado.

A modo de curiosidad, durante la descarga y ejecución del malware se contacta con los servidores de Adobe para descargar la aplicación Adobe Reader. De esta forma, la víctima cree que se está descargando y/o actualizando esta aplicación para proceder a visualizar la factura a la cual se hacía mención en el correo fraudulento.

En relación a las credenciales robadas, ya hemos visto en muchos casos anteriores que estas se suelen utilizar posteriormente para realizar accesos no autorizados a la red corporativa, robando y cifrando información, o para enviar correos en su nombre y tratar de infectar así a otras empresas que actúen como clientes o proveedores.

Conclusión

Los robos de credenciales en empresas son un verdadero problema actualmente, puesto que pueden ser el inicio de un ataque mucho más grave que puede poner en jaque la continuidad del negocio. Por ese motivo es importante protegernos usando soluciones de seguridad tanto en endpoints como servidores de correo, e incluso utilizando herramientas como ESET Dynamic Threat Defense, que analiza correos sospechosos y sus adjuntos antes de ser entregados, evitando que los emails maliciosos lleguen a las bandejas de correo de los usuarios.