La estrategia de utilizar supuestas facturas, comprobantes de pago, justificantes y demás documentación similar parece estar de moda entre los varios grupos de delincuentes que vienen utilizándola desde hace semanas. Esto nos viene a indicar que han conseguido un éxito lo suficientemente importante como para seguir reutilizando la estrategia, con algún ligero ajuste, especialmente entre pequeñas y medianas empresas.

Justificante de pago con enlace malicioso

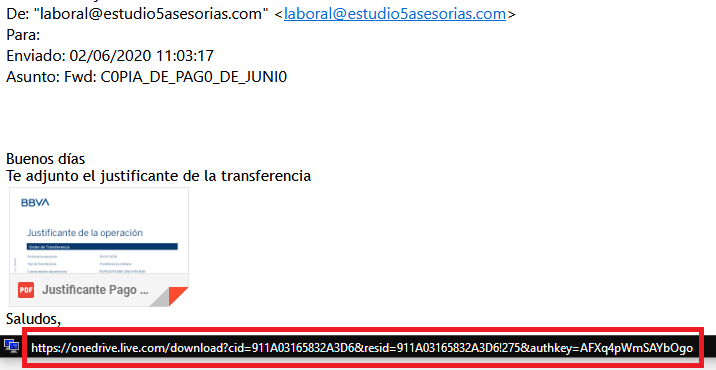

La técnica para engañar al usuario que recibe el mensaje que analizamos hoy en nuestro blog es idéntica a la utilizada en casos vistos en semanas anteriores. La futura víctima recibe un correo en su buzón de entrada, reenviado desde una dirección de email legítima perteneciente a una empresa real pero cuyo servidor de correo ha sido comprometido por los delincuentes y un asunto que suele hacer referencia a pagos o cobros de facturas.

Como en anteriores ocasiones, nos encontramos ante un supuesto pago, cuyo justificante estaría adjunto al correo, o al menos eso es lo que los atacantes quieren hacernos creer. En el cuerpo del mensaje solo hay una imagen en miniatura que deja ver el nombre de la entidad bancaria BBVA y que, supuestamente, se trata de un justificante de pago. En realidad, estamos ante una imagen que incluye un enlace a Onedrive, el servicio de almacenamiento de archivos de Microsoft.

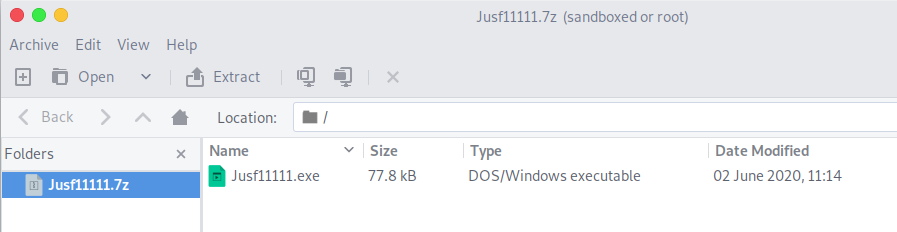

Desde este enlace se hace una redirección a uno de los servidores de Onedrive y se puede abrir o descargar el archivo “Jusf11111.7z” comprimido en nuestro sistema. Como vemos, los delincuentes siguen usando la estrategia de utilizar ficheros comprimidos para evitar levantar sospechas o que sean detectados fácilmente al comprobar que su extensión es, en realidad, la de un archivo ejecutable.

Al tratar de descomprimir el archivo que ha sido descargado desde el enlace suministrado en el email, vemos como estamos ante un fichero ejecutable que debería levantar sospechas, ya que el usuario está esperando un archivo PDF. Por desgracia, pocos son los que revisan la extensión de los archivos para ver si se corresponden con lo que están esperando, y eso los delincuentes lo saben muy bien.

Ejecución del malware y robo de información

En el caso de que el usuario ejecutase este archivo, el malware comenzaría su actividad maliciosa, consistente en utilizar la Herramienta de registro de ensamblados (Regasm.exe) del propio sistema Windows para realizar acciones tales como la creación de archivos en la carpeta del usuario y otras acciones relacionadas con el robo de información.

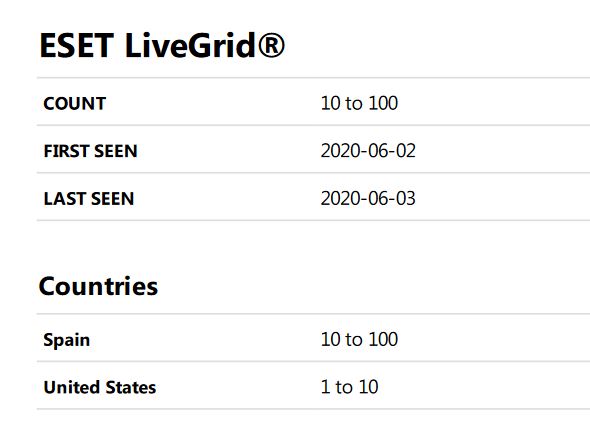

Además, tal y como ya viene siendo costumbre en las muestras analizadas recientemente, los atacantes también utilizan el comando “netsh” para identificar las redes a las que se ha conectado el sistema infectado y tratar de conectarse a ellas para realizar movimientos laterales en la red de la empresa, con la finalidad de conseguir acceder a otros sistemas conectados a la misma red. En lo que respecta a su propagación, se han detectado numerosas muestras de este malware en las últimas horas, que las soluciones de seguridad de ESET identifican como una variante del troyano Win32/Injector.EMFY y que puede estar relacionado con otras amenazas como Netwire o Agent Tesla. Si revisamos en qué otros enlaces se ha encontrado esta amenaza podemos observar que el servicio Onedrive de Microsoft ha sido el preferido de los delincuentes para alojar las muestras de malware de esta campaña.

Sin embargo, también se encuentran muestras de este mismo malware en otros servicios de alojamiento de ficheros como Mediafire, servicio que ha sido especialmente utilizado por los delincuentes en campañas anteriores.

En lo que respecta a su impacto, al tratarse de un mensaje escrito en español, usando un banco con fuerte presencia en este país como gancho y enviándose los mensajes desde un servidor de correo comprometido también en España, es normal que el mayor número de detecciones se haya producido precisamente en España, aunque también se han observado algunas detecciones en los Estados Unidos. Esto puede ser debido a una campaña muy similar que estén llevando a cabo los delincuentes con este mismo malware en dicho país.

Conclusión

Que una campaña de propagación de malware haya estado reutilizando la misma técnica durante las últimas semanas significa que ha tenido éxito, y que queda trabajo por hacer tanto en el establecimiento de medidas y soluciones de seguridad que permitan una detección eficaz como en la concienciación del usuario, especialmente en las pequeñas y medianas empresas, que son las que menos preparadas están para hacer frente a las amenazas informáticas.

Indicadores de compromiso

Enlace descarga de la muestra

hxxps://onedrive.live[dot]com/download?cid=911A03165832A3D6&resid=911A03165832A3D6%21275&authkey=AFXq4pWmSAYbOgo

Archivo «Jusf11111.7z»

SHA-256 c54e0d5a1a6777af59b1fe29a4ec2122d389eb40724586e1e7f9a7d751fd62d8

Archivo «Jusf11111.exe»

SHA256 0bfd3247037eb3071d8f9f7886b65461bf0b86e34555932dc8a572dc7bcdbcce

Peticiones DNS

onedrive.live[dot]com

smtp.yandex[dot]ru

yaiabg.db[dot]files.1drv[dot]com

yaitvw.db[dot]files.1drv[dot]com

Conexiones

IP 13.107[dot]42.13

IP 13.107[dot]42.12