El éxito de las campañas de propagación de malware muchas veces depende del vector de ataque usado y, en el caso de que este sea el correo electrónico, de cómo de convincente resulte para el destinatario. Por ese motivo vemos que hay plantillas que se reutilizan una y otra vez aunque pasen los años mientras que otras son rápidamente abandonadas. Muchas veces influye también el momento en el que se envíe uno de estos correos o la situación de la persona o empleado que lo reciba, algo que los delincuentes saben explotar bien.

El currículum sospechoso

A día de hoy, no es extraño que recibamos en nuestra cuenta de correo corporativa los currículums de gente que busca empleo. Es cada vez más habitual que los candidatos actúen de forma proactiva y se lancen en busca de nuevas oportunidades laborales, contactando con aquellas empresas que les interesen o que dispongan de una plaza vacante donde puedan encajar.

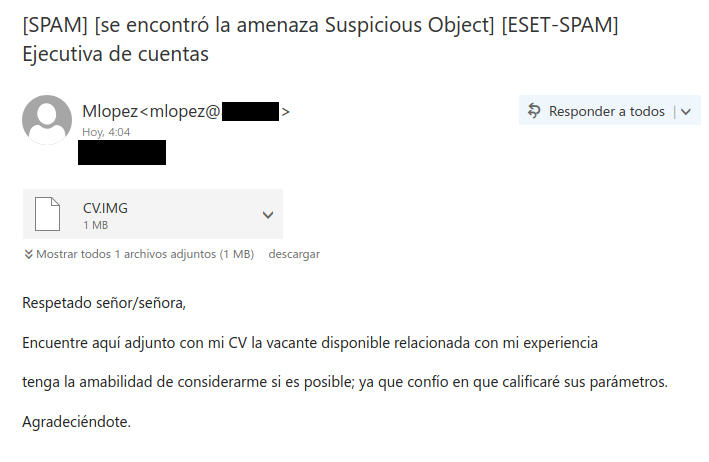

Por ese motivo, encontrarnos en nuestra bandeja de entrada con un correo como el que vemos a continuación ya no nos resulta extraño, e incluso es posible que al departamento de recursos humanos le resulte interesante en caso de estar buscando un perfil de esas características.

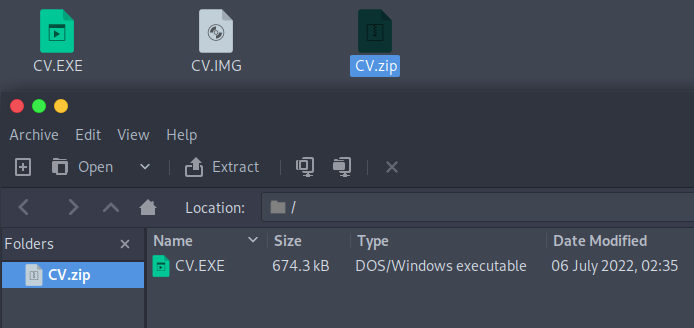

La redacción del correo no es especialmente mala y podría pasar por uno legítimo ante los ojos de la mayoría de usuarios. En el cuerpo del mensaje vemos como se hace mención al fichero adjunto, fichero que viene en formato IMG pero que, en realidad, contiene un archivo ejecutable con un código malicioso en su interior.

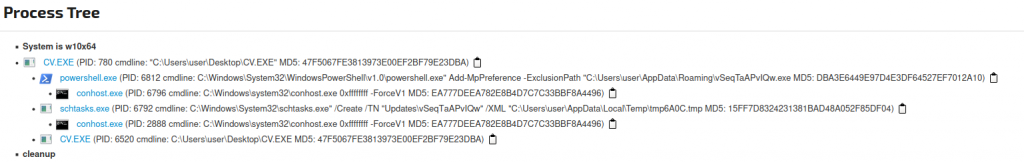

En el caso de que un usuario ejecute este fichero pensando que se trata de un documento conteniendo un currículum, se iniciará una cadena de infección con un comando PowerShell y siguiendo con la configuración de una tarea programada. La finalidad de este malware mediante esta ejecución es conseguir persistencia en el sistema infectado para que los atacantes puedan acceder a él remotamente cuando así lo deseen y, principalmente, proceder al robo de información confidencial.

Estamos ante una de las amenazas más habituales dentro de lo que se conoce como infostealers o ladrones de información, como son las herramientas de control remoto o RATs. Si bien existen herramientas de este tipo que se utilizan de forma legal para ofrecer, por ejemplo, soporte técnico remoto, desde hace unos años los delincuentes vienen desarrollando sus propias versiones de estas herramientas para infectar, principalmente, ordenadores conectados a una red corporativa.

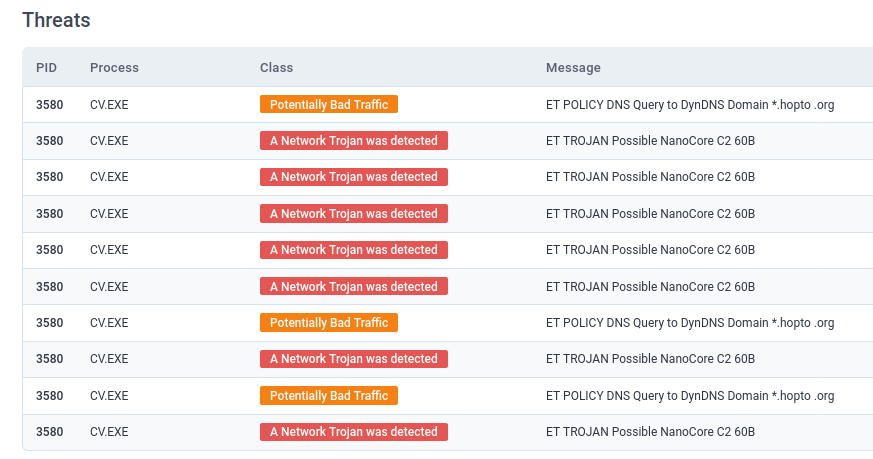

En este caso, estamos ante una RAT maliciosa de la familia NanoCore, una vieja conocida junto a otras familias como Agent Tesla o Formbook. El uso de estas amenazas ha aumentado considerablemente durante los últimos años y se usan para robar credenciales que puedan ser usadas en ataques posteriores a esa u otras empresas. Así mismo, al tener acceso remoto a los equipos infectados, los delincuentes no solo pueden robar información almacenadas en ellos, sino usarla para sus propios fines.

Al tratarse de un malware conocido, se puede analizar el tráfico que realiza y si se está utilizando un servidor de comunicación controlado directamente por los delincuentes o se trata de uno legítimo que ha sido previamente comprometido, como parece ser este caso.

Precisamente, el análisis del tráfico que se establece por parte del malware una vez ha infectado el sistema y los servidores suele servir para identificar qué tipo de amenaza estamos analizando, ya que varias de ellas utilizan puertos de comunicación y paquetes con ciertas características que no suelen cambiar en bastante tiempo.

Las herramientas de control remoto maliciosas comúnmente utilizadas por los delincuentes suelen dejar ciertas “huellas” características y es posible detectar en qué regiones se están centrando. Actualmente, y basándonos en la telemetría de ESET durante los cuatro primeros meses de 2022, España estaría en primera posición en lo que respecta a detección de este este tipo de amenazas, englobadas dentro de la categoría infostealers que, además, incluye otras amenazas como los troyanos bancarios.

Esta situación no es nueva y llevamos varios meses observándola. El motivo por el que se detectan tantos ataques dirigidos principalmente a empresas españolas puede estar relacionado con la falta de concienciación acerca de este tipo de correos y la facilidad que aún tienen los delincuentes para infectar dispositivos conectados a redes corporativas.

Conclusión

Independientemente del asunto utilizado, debemos tener en cuenta que este tipo de correos suelen enviarse de forma masiva y continua, por lo que debemos ser capaces de detectarlos antes de que sea demasiado tarde, concienciando a los usuarios para que sospechen de todo email que no haya sido solicitado (incluso aunque provenga de fuentes de confianza) y desplegando soluciones de seguridad que permitan su eliminación.