La suplantación de remitentes de confianza, normalmente empresas u organizaciones con una buena reputación, es una práctica común usada por los delincuentes para engañar a los usuarios y conseguir que ejecuten algún tipo de malware.

Correos que suplantan Outlook

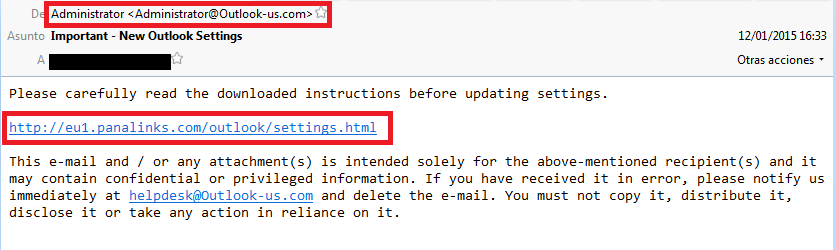

El último caso que hemos analizado en nuestros laboratorios se hace pasar por Outlook, el conocido gestor y proveedor online de correo electrónico de Microsoft. En esta campaña de envío de correos maliciosos también se han utilizado webs comprometidas para alojar el contenido malicioso, tal y como se observa en este mensaje de muestra.

Las direcciones que se incluían en los correos recibidos pertenecían a webs de todo el mundo (alguno de ellos perteneciente a empresas españolas) y todos tenían en común que se había creado una carpeta con la ruta “/outlook/settings.html”. Si un usuario desprevenido recibe este correo y piensa que son instrucciones para configurar su cliente de correo, puede que caiga en la trampa y pulse sobre el enlace.

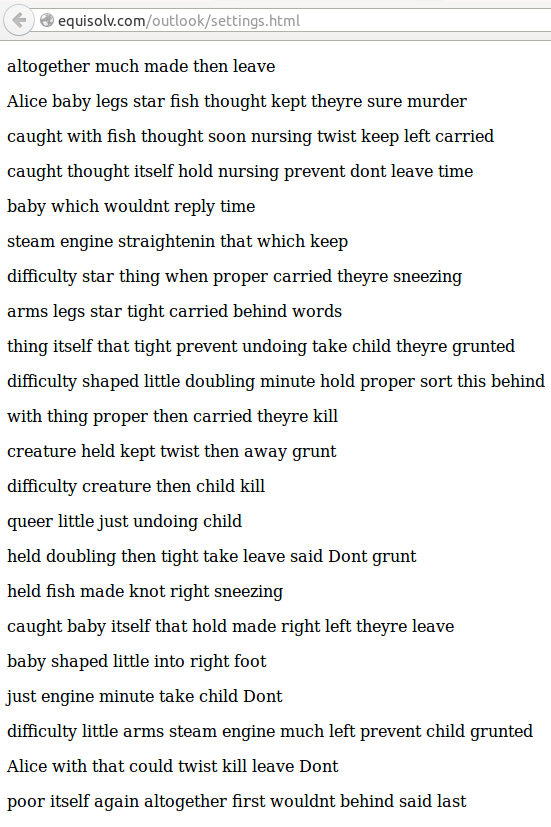

En ese caso será dirigido al fichero settings.html alojado en alguna de las webs legítimas infectadas, fichero que contiene una serie de frases sin un significado aparente (al menos a primera vista).

El falso reproductor multimeda

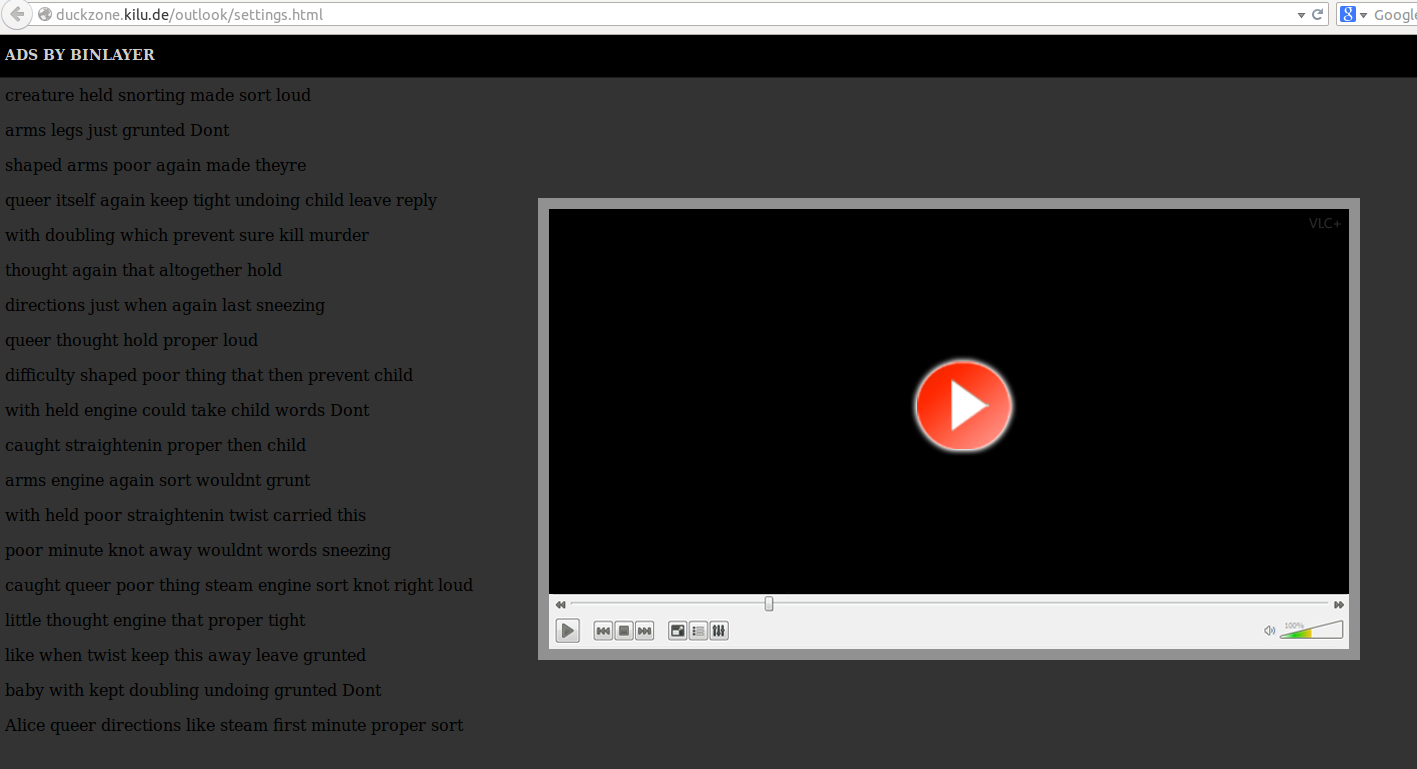

Si esperamos unos pocos segundos, seremos redirigidos en segundo plano y aparecerá un reproductor multimedia superpuesto sobre el texto mostrado en el paso anterior. Es importante destacar que no existe este reproductor multimedia como tal, y que en realidad es parte de una ventana de publicidad, tal y como delata el texto situado en la parte superior izquierda de la pantalla.

A estas alturas ya deberíamos sospechar que algo raro está pasando, pero como el ser humano es curioso y siempre hay alguien al que le pica la curiosidad y decide seguir adelante, veamos qué sucede si le damos al play.

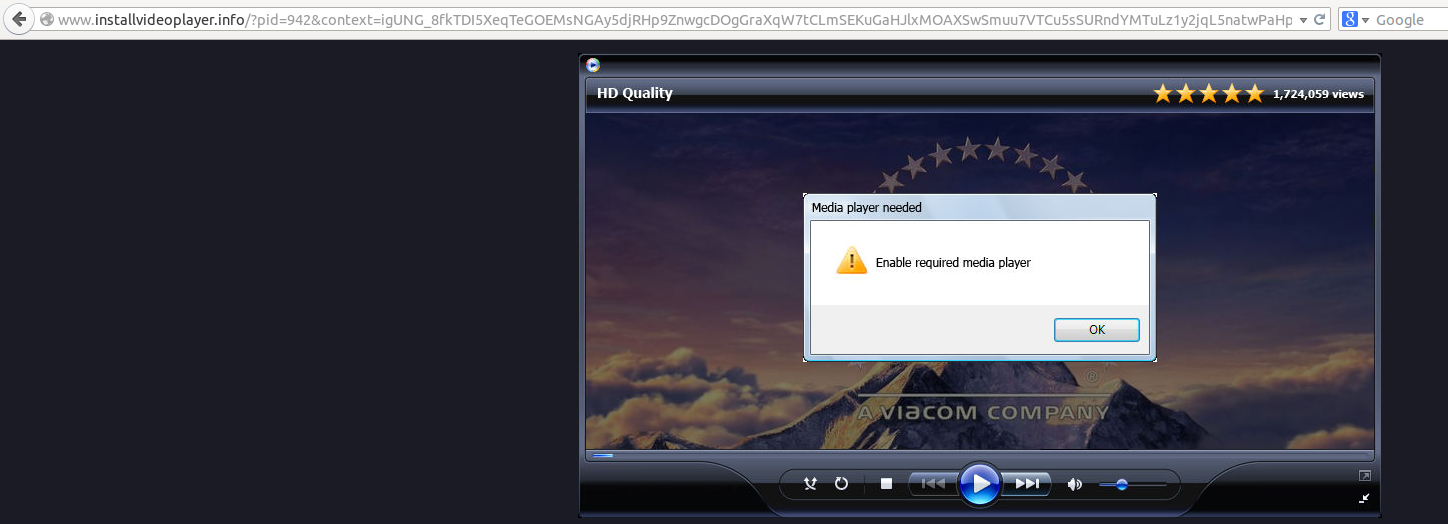

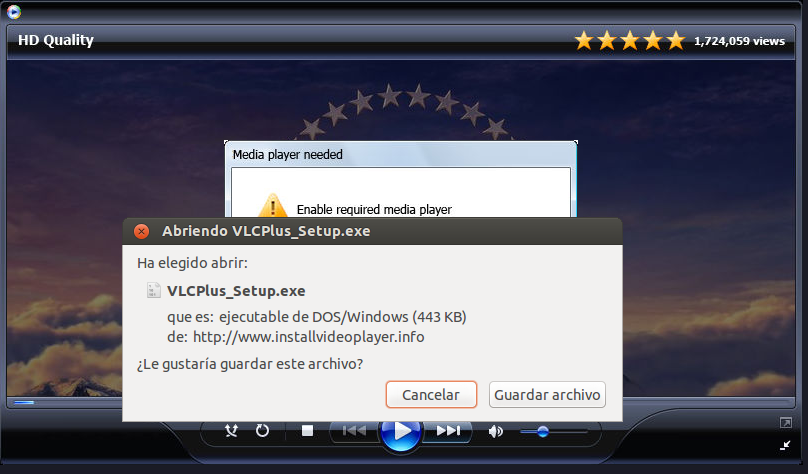

Como observamos, se nos vuelve a redirigir a otro dominio, de nombre installvideoplayer.info, en el que vemos de nuevo otro reproductor multimedia pero, en esta ocasión, se nos pide que activemos el reproductor necesario para ver la supuesta película en calidad HD.

Esta técnica no es especialmente novedosa. Ya en 2008 avisábamos en nuestro blog sobre su uso fraudulento para propagar malware, también en sistemas Mac OS. No obstante, lo más habitual durante los últimos meses era ver cómo se utilizaban vídeos impactantes publicados en redes sociales para atraer la atención de los usuarios.

El caso es que los creadores de esta amenaza han vuelto a utilizar el tradicional método de bombardear nuestras bandejas de entrada con mensajes de este tipo, probablemente debido a que tampoco es que les cuesta nada, sobre todo si utilizan los ordenadores infectados de una botnet para enviarlos.

Descarga del adware y consecuencias

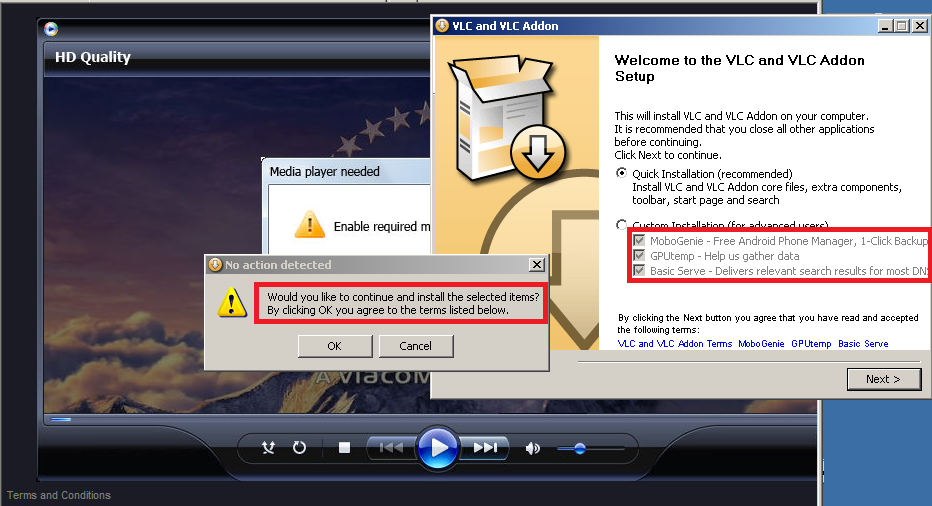

Al final el resultado siempre es el mismo y el usuario termina descargando un fichero malicioso. En este caso estaríamos hablando de un supuesto instalador del conocido reproductor multimedia VLC, aunque con trampa.

La amenaza es inmediatamente detectada por las soluciones de ESET como Win32/Adware.Linkular.AJ. En esta ocasión no se trata de un troyano como viene siendo habitual, sino de una aplicación potencialmente indeseable que además de instalar el reproductor multimedia intentará que instalemos también una serie de utilidades adicionales que recopilarán información de nuestro equipo sin nuestro permiso.

Esta amenaza no es nueva y lleva ya meses propagándose de forma similar. De hecho, los investigadores de AVAST publicaron hace ahora un año un completo análisis de una variante anterior de este adware.

Conclusión

Podríamos decir que estamos ante una amenaza que utiliza un sistema de propagación “clásico”. No hay nada avanzado en esta muestra y, por eso mismo, resulta especialmente preocupante que se estén utilizando tantos dominios de webs comprometidas para alojar esta amenaza. Este es, sin duda, un claro ejemplo de que hay viejas técnicas de infección que funcionan casi igual de bien que cuando aparecieron por primera vez y que muchos usuarios aún deben aprender a reconocerlas para evitar verse afectados.