Los investigadores de ESET han descubierto un nuevo grupo de ciberespionaje que ataca principalmente a hoteles de todo el mundo, pero también a gobiernos, organizaciones internacionales, empresas enfocadas en la ingeniería y bufetes de abogados.

Descubriendo a FamousSparrow

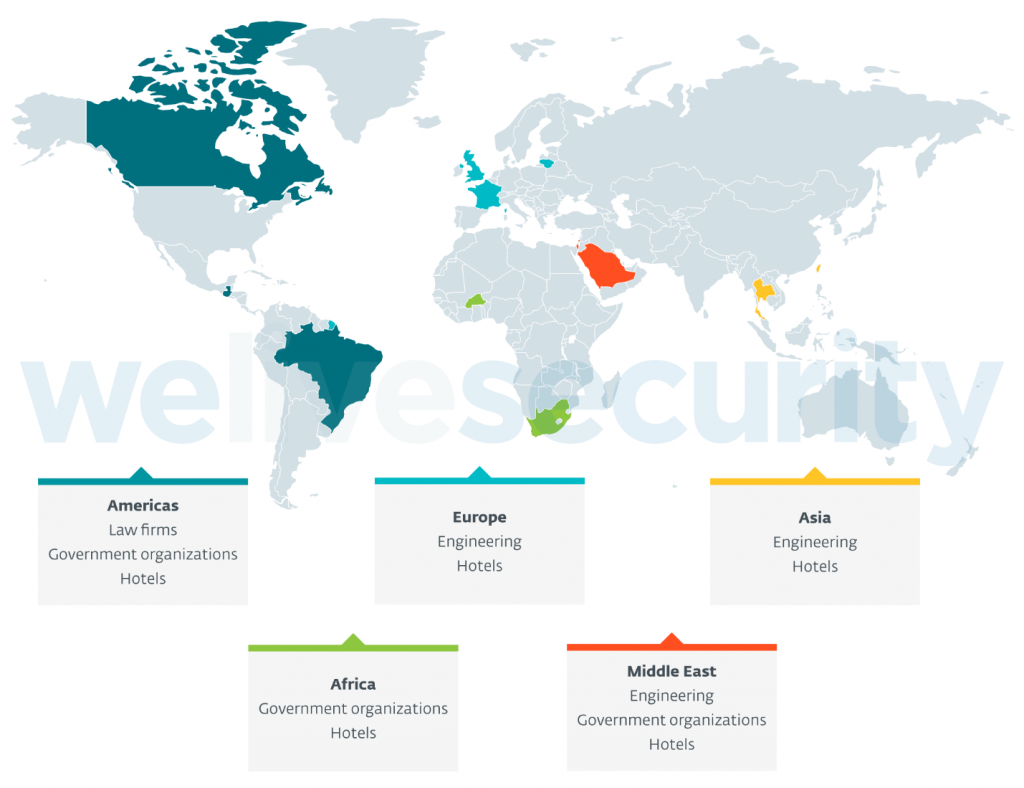

ESET ha bautizado a este grupo como FamousSparrow y cree que ha estado activo desde al menos 2019. Las víctimas de FamousSparrow se encuentran en Europa (Francia, Lituania, Reino Unido), Oriente Medio (Israel, Arabia Saudí), América (Brasil, Canadá, Guatemala), Asia (Taiwán) y África (Burkina Faso). Los objetivos sugieren que la intención de FamousSparrow es el ciberespionaje, y que podría acabar afectando a otros países.

Al revisar los datos de telemetría durante su investigación, los investigadores de ESET descubrieron que FamousSparrow aprovechó las vulnerabilidades de Microsoft Exchange conocidas como ProxyLogon sobre las que ESET informó en marzo de 2021. Esta cadena de vulnerabilidades de ejecución remota de código fue utilizada por más de 10 grupos APT (Advanced Persistent Threat) para tomar el control de servidores de correo electrónico de Exchange en todo el mundo.

Según la telemetría de ESET, FamousSparrow comenzó a explotar las vulnerabilidades el 3 de marzo de 2021, el día siguiente a la publicación de los parches, lo que significa que es otro grupo APT que tuvo acceso a los detalles de la cadena de vulnerabilidad ProxyLogon en marzo de 2021.

Consideraciones a la hora de realizar atribuciones

El grupo APT FamousSparrow es considerado por los investigadores de ESET como el único usuario del backdoor personalizado conocido como SparrowDoor, que los investigadores han diseccionado en un completo post con información técnica.

También han descubierto que el grupo utiliza dos versiones personalizadas de Mimikatz, una herramienta ampliamente utilizada en labores de pentesting para obtener credenciales en sistemas Windows y que podría usarse para conectar incidentes que pudieran estar relacionados con este grupo.

A pesar de que los investigadores consideren FamousSparrow como un grupo independiente, han encontrado conexiones con otros grupos APT conocidos. Por ejemplo, en uno de los casos analizados, los atacantes desplegaron una variante de un loader conocido como Motnug usado por el grupo SparklingGlobin.

En otro de los casos analizado con una máquina infectada con FamousSparrow se encontró que se estaba ejecutando el popular framework de pentesting Metasploit, con la dirección cdn.kkxx888666[.]com como su centro de mando y control, estando relacionado este dominio con otro grupo conocido como DRBControl.

En algunos casos, los investigadores descubrieron el vector de ataque inicial usado por FamousSparrow, resultando estos sistemas infectados a través de aplicaciones web que se encontraban expuestas a Internet. Se piensa que este grupo se aprovecho de conocidas vulnerabilidades en Microsoft Exchange (incluyendo ProxyLogon en marzo de 2021), Microsoft SharePoint y Oracle Opera (software diseñado para la gestión de hoteles) que permitían la ejecución de código remoto.

Conclusión

FamousSparrow es otro grupo APT que tuvo acceso a la vulnerabilidad ProxyLogon a principios de marzo de 2021 y que tiene antecedentes aprovechando otras vulnerabilidades en aplicaciones de servidor. Por ese motivo es importante recordar la importancia de parchear las aplicaciones expuestas a Internet lo antes posible o, si no es posible parchearlas, no exponerlas.