La gran cantidad de dispositivos móviles y su aumento en prestaciones durante los últimos años ha hecho que los delincuentes preparen sus amenazas pensando también en afectar a dispositivos como smartphones y usarlos en ataques que, hasta no hace tanto, eran exclusivos de los ordenadores de escritorio.

Denegación de servicio desde tu móvil

Hace unos días supimos que Google acababa de retirar casi 300 aplicaciones de su mercado de aplicaciones Google Play, tras descubrir que algunas de estas aplicaciones eran utilizadas para lanzar ataques de denegación de servicio desde los móviles en los que estaban instalados. Este tipo de ataque era algo que se venía estudiando desde que investigadores de ESET alertaron de esta posibilidad a principios de agosto.

Hace unos días supimos que Google acababa de retirar casi 300 aplicaciones de su mercado de aplicaciones Google Play, tras descubrir que algunas de estas aplicaciones eran utilizadas para lanzar ataques de denegación de servicio desde los móviles en los que estaban instalados. Este tipo de ataque era algo que se venía estudiando desde que investigadores de ESET alertaron de esta posibilidad a principios de agosto.probar que una botnet, de nombre WireX y compuesta de unos 70.000 dispositivos móviles Android, estaba realizando este tipo de ataques. Al detectarse esta botnet, Google se ha visto obligada a tomar cartas en el asunto y retirar las aplicaciones que habían sido utilizadas por los delincuentes.

No ha tenido que pasar demasiado tiempo para comprobar que una botnet, de nombre WireX y compuesta de unos 70.000 dispositivos móviles Android, estaba realizando este tipo de ataques. Al detectarse esta botnet, Google se ha visto obligada a tomar cartas en el asunto y retirar las aplicaciones que habían sido utilizadas por los delincuentes.

Analizando la amenaza

Tal y como ya hemos indicado, nuestro compañero Lukas Stefanko, ingeniero del laboratorio central de ESET en Bratislava, fue quien descubrió a principios de agosto las primeras aplicaciones que estaban siendo utilizadas de forma fraudulenta por los delincuentes.

Su investigación permitió informar al equipo de Google Security con detalles del funcionamiento de esta amenaza, algo que ha permitido eliminar estas 300 app maliciosas y evitar que nuevos usuarios infectasen sus dispositivos. La amenaza es detectada por las soluciones de seguridad de ESET como Android/HiddenApp.

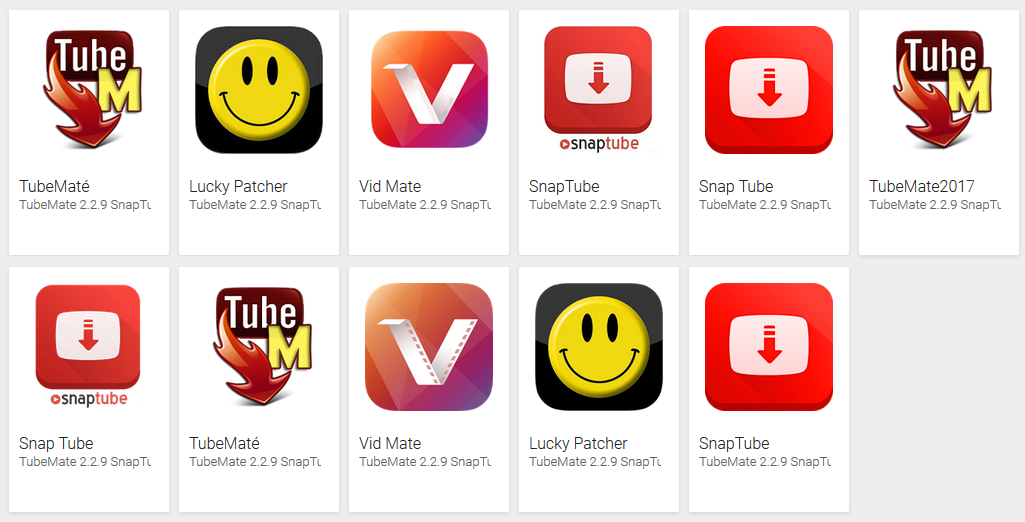

La mayoría de aplicaciones maliciosas se hacían pasar por apps de reproducción de vídeo o descargadores de contenido, con nombres como Tube Mate, Vid Mate, Snap Tube y otras variaciones. Sin embargo, al instalarse en el dispositivo se muestra una aplicación con un nombre e icono diferente (p.ej. File Storage, Data Manage, Support Assist, Network Filter, Device Analysis).

En el caso de que nos hayamos visto afectados y queramos desinstalar alguna de estas aplicaciones maliciosas de nuestro dispositivo Android, lo primero que debemos hacer es cancelar los permisos de administrador que estas app se adjudican. Para ello debemos ir a Ajustes > Seguridad > Administradores de dispositivos y desmarcar la casilla de las aplicaciones correspondientes. Seguidamente ya podremos desinstalar estas aplicaciones desde Configuración > Aplicaciones.

Conclusión

La infección de dispositivos como los smartphone o tablets mediante aplicaciones maliciosas es algo frecuente a día de hoy y supone uno de los vectores de ataque más utilizados por los delincuentes. Que la finalidad sea conseguir que estos dispositivos formen parte de una botnet para lanzar ataques de denegación de servicio tampoco debería sorprendernos a estas alturas, puesto que la mayoría de estos dispositivos cuentan con conexión permanente.

Como usuarios, debemos estar atentos a las aplicaciones que descargamos e instalamos en nuestro smartphone y tablet. Además, podemos estar más seguros añadiendo capas de protección como ESET Mobile Security, que nos ayudará a detectar este tipo de apps fraudulentas.