La noticia de la intrusión y posterior publicación de datos confidenciales de la empresa de seguridad italiana Hacking Team ha caído como una bomba en el mundo de la seguridad informática. Más de 400GB de información y herramientas de espionajes fueron robadas y puestas a disposición del público aún no se sabe por quién. Lo que está claro es que esta noticia dará mucho que hablar en las próximas semanas e incluso meses.

¿Quién es Hacking Team?

Para todos aquellos que estén preguntándose que hace esta empresa y porqué esta filtración es tan importante hay que empezar contando las actividades de Hacking Team. Esta empresa se dedica al desarrollo de aplicaciones y herramientas de vigilancia y espionaje, normalmente utilizadas por gobiernos de todo el mundo y sus fuerzas policiales a la hora de realizar investigaciones de todo tipo.

Si no fuera por ese detalle, esta sería otra noticia más hablando de alguna de las múltiples intrusiones que se producen a diario en empresas de todo el mundo. Sin embargo, las actividades a las que se dedica Hacking Team hacen de este ataque algo especialmente importante porque da la posibilidad de conocer y detectar software que se está utilizando actualmente en todo el mundo para espiar a ciudadanos de varios países.

Entre las herramientas desarrolladas por esta empresa destacan los RCS (Sistemas de control remoto) que incluyen entre sus objetivos a sistemas Windows, Linux, Android e iOS. Conocidas son también sus herramientas Da Vinci y Galileo, usadas en labores de espionaje.

¿Quiénes son sus clientes?

En este punto encontramos la parte polémica de esta filtración puesto que entre sus clientes están gobiernos y fuerzas policiales de todo el mundo. A pesar de que los datos se han filtrado y sus documentos pueden consultarse buscando sin mucho esfuerzo, hay que coger esta información con pinzas y no afirmar tajantemente que las fuerzas policiales de ciertos países estén haciendo uso de estas herramientas. A fecha de hoy, no podemos demostrar que documentos han sido modificados y cuales no, por lo que resulta arriesgado lanzar acusaciones alegremente.

Precisamente, es en este punto en lo que están centrándose muchos medios cuando, independientemente de la legalidad o moralidad de la utilización de estas herramientas, el foco de atención debería estar en las muestras de malware y exploits 0day desarrollados por Hacking Team para venderlos a sus clientes.

Cronología del ataque

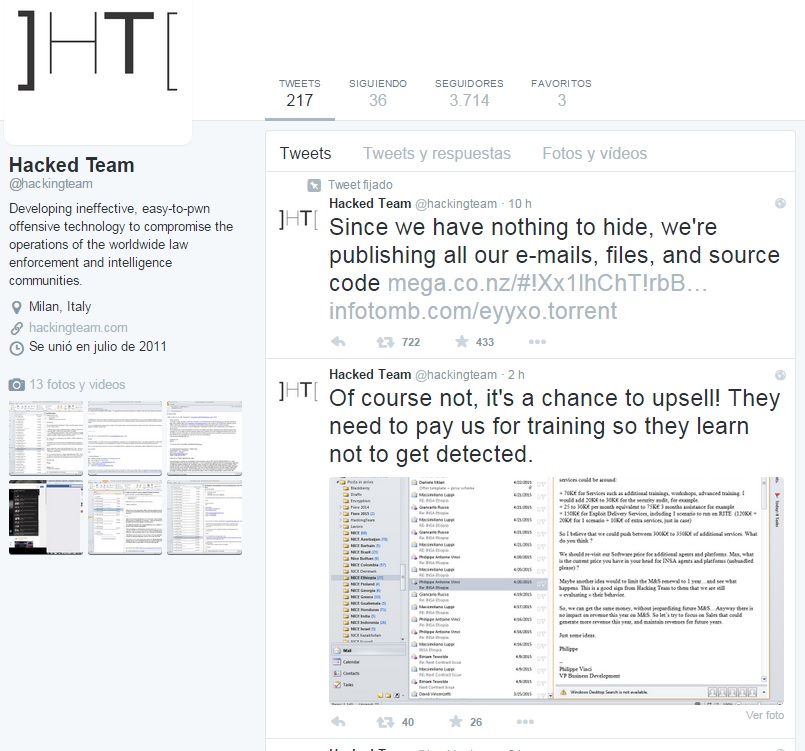

Todo este ataque se produjo durante la madrugada del domingo al lunes y parece que, si hacemos caso a parte del material filtrado, buena culpa de que el ataque tuviese éxito fue por el uso de contraseñas débiles y la reutilización de las mismas. Entre estas contraseñas estarían las del twitter oficial, desde donde los atacantes empezaron a publicar emails confidenciales y, finalmente, un enlace desde donde poder descargar toda la información robada.

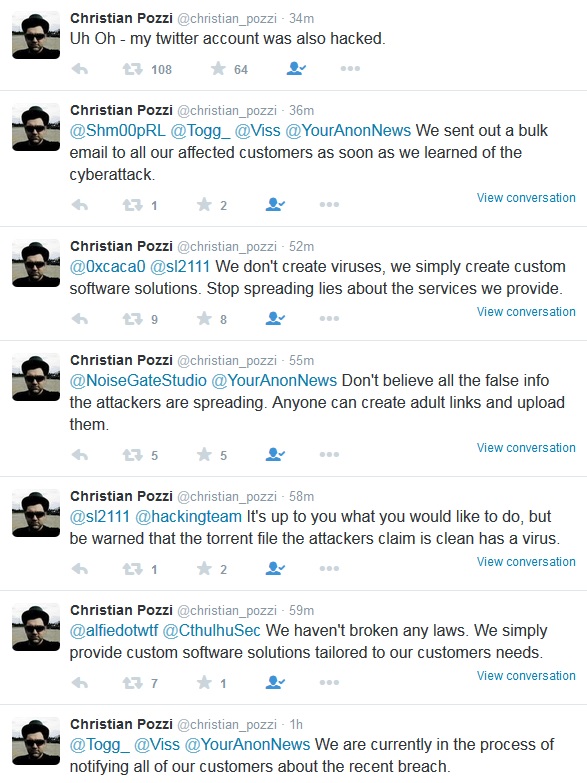

Los empleados de Hacking Team se dieron cuenta de que habían sufrido una intrusión al despertarse el lunes y las reacciones de sus responsables no se hicieron esperar, indicando que ya se encontraban trabajando con las autoridades y advirtiendo de que la información filtrada era falsa y que además contenía malware. Al poco tiempo de empezar a publicar estos comentarios, la cuenta de uno de los socios principales fue comprometida y los atacantes comenzaron a publicar en ella.

Cuando ya ha pasado el suficiente tiempo como para darse cuenta de la relevancia de esta filtración, lo cierto es que la mayoría de los ficheros filtrados parecen auténticos, al menos los que contienen código y manuales. Todavía falta para que se analicen por completo los 415GB de los que consta esta enorme filtración pero no dudamos que se obtendrá mucha información interesante.

Polémica sobre el malware gubernamental o policeware

Siendo Hacking Team una empresa encargada de desarrollar software bastante polémico no es de extrañar el revuelo provocado. Pero como cada vez que se produce una situación similar, las empresas que nos dedicamos a la seguridad informática y a proteger los datos de los usuarios somos preguntadas acerca de nuestra capacidad de detección de amenazas pensadas para ser utilizadas por gobiernos y fuerzas policiales.

Esta pregunta no es algo que nos pille por sorpresa y en ESET ya dejamos clara nuestra posición al respecto cuando fuimos preguntados acerca de este tema e incluso cuando se produjo una situación similar con el troyano Finfisher.

Precisamente, el troyano Finfisher es un precedente que con el caso de Hacking Team, puesto que la empresa desarrolladora también lo vendía a países y organizaciones de todo el mundo hasta que varias muestras y un listado de clientes fueron publicados por WikiLeaks.

Tampoco es que Finfisher fuera una excepción puesto que, un tiempo atrás se había descubierto el troyano R2D2, usado por el gobierno alemán para espiar a ciertas personas y que era instalado en poco tiempo en algunos aeropuertos alemanes.

Al respecto de la detección de las herramientas desarrolladas por Hacking Team, las empresas de seguridad no tardarán en detectar las muestras (incluso ayer ya se detectaban algunos de los exploits), algo que inutilizará estas herramientas conforme aquellos usuarios las tengan instaladas sin su conocimiento comiencen a detectarlas con sus respectivos antivirus.

Conclusión

Esta filtración demuestra que ninguna empresa está libre de este tipo de incidentes, ni aunque se dedique a tareas de seguridad de alto nivel. Tan solo un descuido o una contraseña poco segura puede desencadenar un incidente de este tamaño que dañe severamente la confianza de sus usuarios en la empresa o incluso provoque reacciones de mayor magnitud, como parece que va a ser el caso si se confirma la veracidad de los datos filtrados.