Un 4 de mayo del año 2000 se empezaba a propagar el gusano ILOVEYOU, una amenaza que en los días siguientes infectaría a millones de sistemas y provocaría pérdidas de más de 5.500 millones de dólares. Hoy, 20 años después, las amenazas y el cibercrimen han evolucionado muchísimo con respecto a lo que veíamos a principios de siglo, pero hay técnicas de infección que no han cambiado tanto desde entonces.

Un justificante de transferencia sospechoso

Tal y como venimos observando durante las últimas semanas, las facturas y justificantes de pago se han convertido en uno de los ganchos más utilizados por los delincuentes para atraer a nuevas víctimas. Es una técnica que lleva tiempo siendo usada y que proporciona un éxito relativo a los atacantes, por no decir que para ellos el coste que supone elaborar cada una de estas campañas es bastante bajo. El correo que revisamos hoy es similar a varios casos que hemos ido analizando en las últimas semanas, aunque en esta ocasión los delincuentes han optado por ir al grano y no han incluido apenas un mensaje, como sí hemos visto en otras ocasiones.

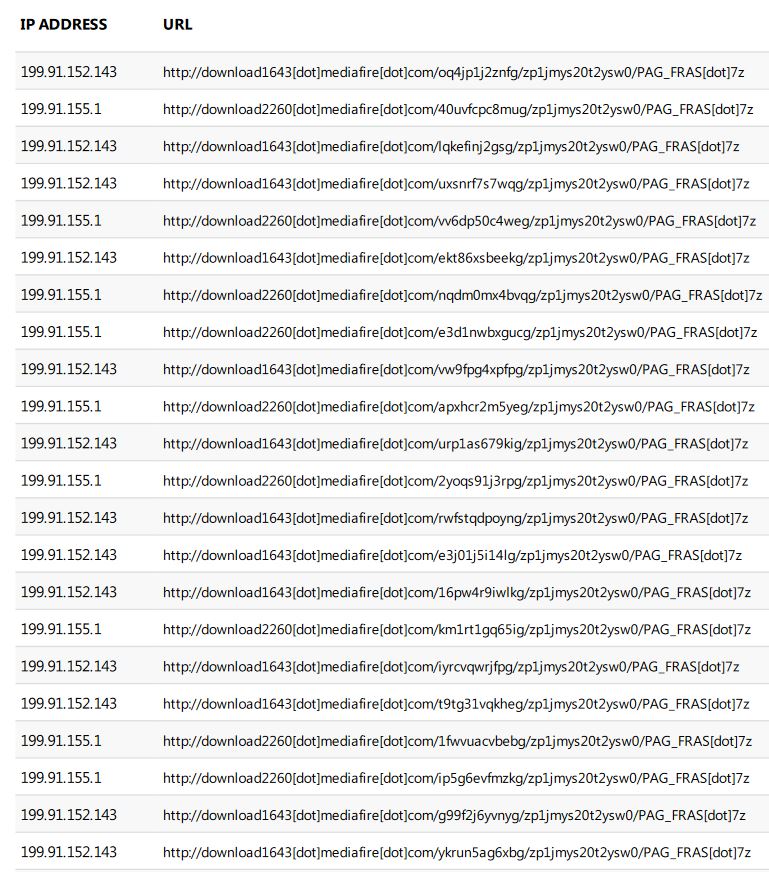

En este correo podemos observar la miniatura de un supuesto justificante de transferencia que, en realidad, apunta a un enlace ubicado en el servicio de alojamiento de archivos Mediafire. El uso de estos servicios se ha venido incrementando por parte de los creadores de malware durante las últimas semanas, ya que les es muy cómodo y no tienen que preocuparse de vulnerar webs legítimas o utilizar dominios propios para alojar sus amenazas.

En esos enlaces se ubican los archivos maliciosos, normalmente en un formato comprimido con extensiones como .zip o, como en este caso, .7z. El usuario que haya pulsado sobre el enlace al que apuntaba el falso justificante de transferencia pensará que este es el archivo que se menciona en el correo y lo descargará y abrirá en su sistema.

Cuando se abre el archivo comprimido PAG_FRAS.7z vemos que, en realidad, contiene un fichero ejecutable y no un documento. Este archivo es de reciente creación y solo es una muestra de los múltiples ficheros maliciosos que los delincuentes han creado para esta campaña. En caso de que el usuario muerda el anzuelo e intente abrir el archivo, empezará la cadena de infección que comprometerá la seguridad de su sistema.

Guloader, un downloader de moda

Una de las técnicas que más se están utilizando por parte de los delincuentes consiste en utilizar un downloader o descargador de otros archivos maliciosos. Estos downloaders son considerados parte fundamental en las campañas de propagación de amenazas actuales, como ya vimos con Emotet hace unos meses, y suelen formar parte de lo que se conoce como primera fase de la cadena de infección.

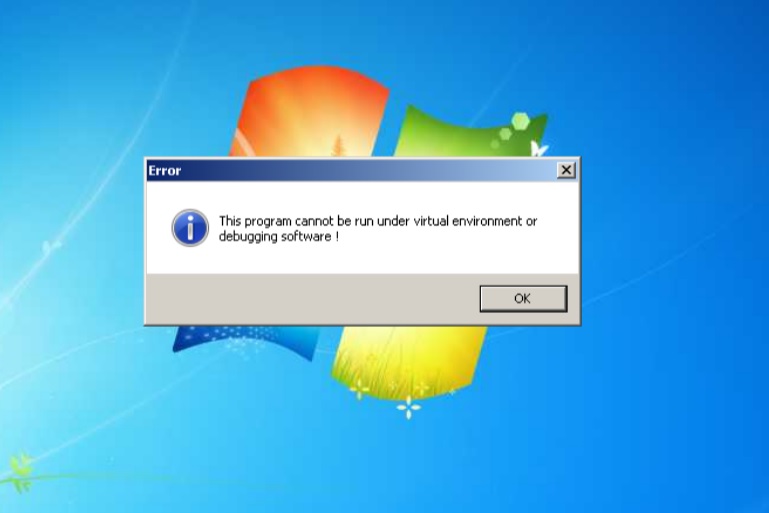

La funcionalidad de Guloader, tal y como se describe en un informe reciente elaborado por el Centro Criptológico Nacional, es la de cargar en memoria un shellcode que posteriormente se conectará con un servidor remoto controlado por los atacantes para descargar el payload o carga maliciosa definitiva. En el caso de Guloader, muchos de estos payloads terminan siendo herramientas de control remoto como Netwire, usadas por los delincuentes para hacerse con el control de las máquinas que infectan. Los delincuentes incorporan, además, técnicas de antidebugging para evitar su análisis en entornos controlados, y aunque no siempre lo consiguen, en esta ocasión se nos muestra el siguiente aviso si tratamos de analizar la muestra en un servicio como Any.Run.

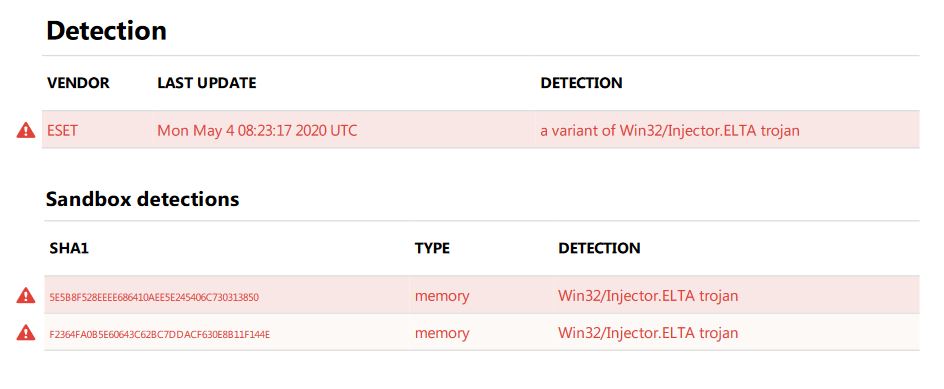

En Virustotal, en cambio, sí que podemos obtener información del binario, más allá de la tasa de detección por parte de los motores antivirus. Si lo complementamos con la información que nos proporcionan sistemas de inteligencia de amenazas como ESET Threat Intelligence veremos cómo se detecta esta amenaza.

Además, podemos observar numerosos enlaces de descarga que los delincuentes están utilizando para alojar las muestras que van generando. En esta ocasión, tal y como ya hemos comentado, se utiliza el servicio de alojamiento de ficheros Mediafire, pero no es el único utilizado en campañas recientes, tal y como observamos en el correo que suplantaba a la Agencia Tributaria la semana pasada.

Conclusión

El repetido uso de este tipo de técnicas nos viene a decir que los delincuentes están obteniendo beneficios suficientes a costa de sus víctimas como para seguir preparando y distribuyendo nuevas campañas. De nosotros depende mejorar tanto la concienciación en seguridad para detectar este tipo de correos fraudulentos como la seguridad de nuestros sistemas para eliminar estas amenazas si el factor humano falla.