El siguiente artículo es una traducción y adaptación del post original publicado en el blog oficial de ESET WeLiveSecurity por nuestro compañero Robert Lipovsky.

Un nuevo y efectivo troyano bancario ha sido descubierto afectando a los usuarios de banca online en Turquía, la República Checa, Portugal y el Reino Unido. Utiliza campañas similares a las usadas en casos de phishing con una apariencia muy creíble, relacionadas con organizaciones de confianza, para engañar a las víctimas y conseguir que ejecuten el malware.

La historia

A mediados de agosto descubrimos una campaña de propagación de malware extendiéndose en la República Checa. Esta atrajo nuestro interés en primera instancia por el sitio web en el que se encontraba alojado el malware (un dominio que se hacía pasar por el servicio postal checo) pero, seguidamente, encontramos más cosas interesantes.

El análisis de la amenaza reveló que estábamos tratando con un troyano bancario, con funcionalidad similar e idénticos objetivos que los de los conocidos Zeus y SpyEye, pero importantes diferencias en su implementación indicaban que se trataba de una nueva familia de malware y no una variante de un troyano conocido.

A pesar de tratarse de “el chico nuevo del barrio”, parece ser que Win32/Spy.Hesperbot es un troyano bancario muy potente que posee funcionalidades comunes con otras amenazas, tales como registro de pulsaciones, la grabación de capturas de pantalla y vídeos y la configuración de un proxy remoto, pero también incluye algunos trucos más avanzados, como crear un servidor VNC oculto en el sistema infectado. Por supuesto, la lista de características de un troyano bancario no estaría completa sin la capacidad de interceptar el tráfico de red y las capacidades de inyección HTML. Win32/Spy.Hesperbot hace todo esto de una manera bastante sofisticada.

Cuando comparamos la muestra de la República Checa a las muestras de malware conocido de nuestra colección descubrimos que habíamos estado detectando variantes anteriores como Win32/Agent.UXO durante algún tiempo y que los usuarios de banca online en la República Checa no eran los únicos objetivos de este malware. Las instituciones bancarias en Turquía y Portugal también se encontraban entre sus objetivos.

El objetivo de los atacantes es obtener las credenciales de registro que les permitan acceder a la cuenta bancaria de la víctima y conseguir también que instalen un componente móvil del malware en sus teléfonos con Symbian, Blackberry o Android. A continuación ofrecemos más detalles sobre las campañas de propagación de este malware, sus objetivos y detalles técnicos del troyano.

Línea temporal

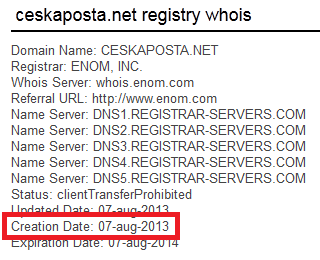

La campaña de propagación del malware en la República Checa comenzó el 8 de agosto de 2013. Los autores habían registrado el dominio www.ceskaposta.net, bastante parecido a la web real del servicio postal checo, www.ceskaposta.cz.

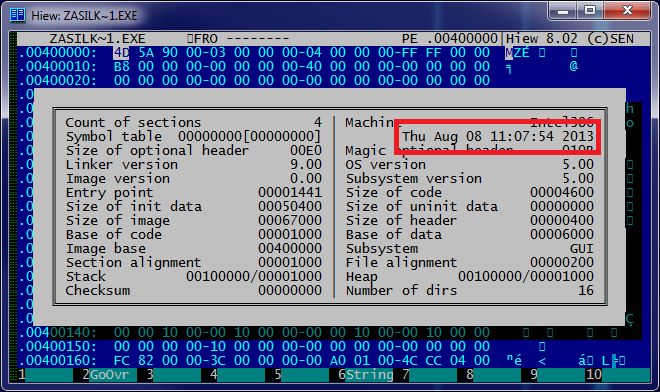

Imagen 2 – Fecha de creación del malware usado en la campaña de la República Checa

El dominio fue registrado el 7 de agosto de 2013 y los primeros binarios del malware Hesperbot (detectado como Win32/Agent.UXO al principio) distribuidos en la República Checa fueron compilados en la mañana del 8 de agosto de 2013 y capturados por nuestro sistema LiveGrid® momentos después.

Probablemente no sorprenda que los atacantes intentaran engañar a sus víctimas potenciales para que abrieran correos electrónicos que simulaban ser información de seguimiento de envíos desde el Servicio Postal. Esta técnica ha sido usada varias veces con anterioridad (por ejemplo aquí y aquí). El nombre del fichero utilizado fue zasilka.pdf.exe, siendo “zasilka” la palabra utilizada en checo para decir correo. El enlace del email mostraba el dominio legítimo www.ceskaposta.cz pero apuntaba en realidad a www.ceskaposta.net, algo de lo que muchas de las víctimas no se dieron cuenta. Un punto interesante es que el domino falso redireccionaba al auténtico si se intentaba acceder a él de forma directa.

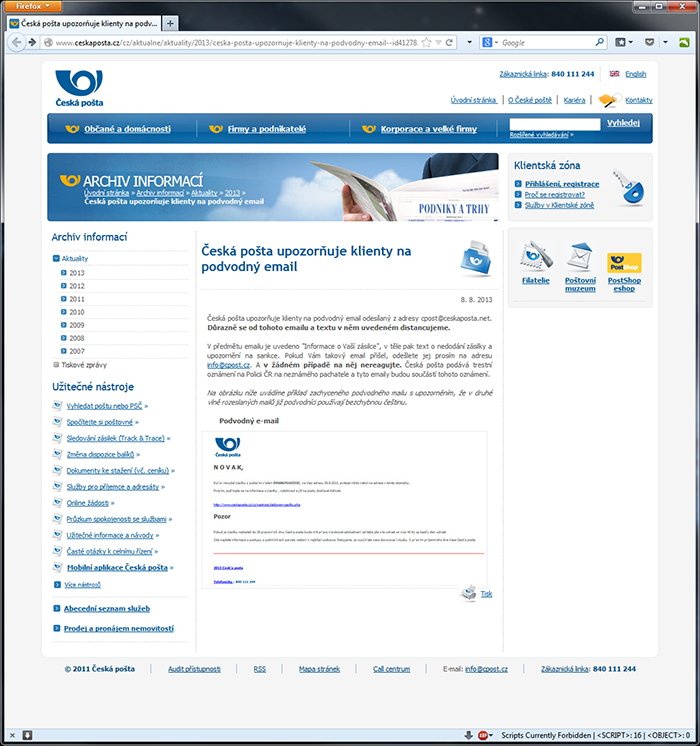

Debemos tener en cuenta que el servicio postal checo respondió muy rápidamente lanzando una alerta sobre este scam en su página web.

Imagen 3 – Alerta acerca de los emails fraudulentos lanzada por el servicio postal checo

Mientras que la campaña en la República Checa fue la que captó nuestra atención, el país más afectado por este troyano bancario es Turquía, detectándose variantes de Hesperbot en este país en fechas tan tempranas como el 8 de agosto.

Se observaron picos recientes de actividad de esta botnet en Turquía en julio de 2013, pero también hemos encontrado muestras anteriores que datan de fechas tan tempranas como abril de 2013. Durante el análisis de las muestras encontramos que estaban enviando información de depuración al C&C, un indicador de que estas variantes se encontraban en etapas tempranas de desarrollo. Una investigación adicional reveló que Turquía se estaba enfrentando a infecciones de Hesperbot desde hacía algún tiempo.

Las campañas usadas en Turquía son de una naturaleza similar a las campañas usadas en la República Checa: un correo con apariencia de phishing que se enviaba a las víctimas potenciales intentando hacerse pasar por una factura (el nombre del archivo es factura en turco) de TTNET (el mayor ISP de Turquía). Un segundo adjunto (con extensión .PDF.EXE) también fue utilizado aquí. Un análisis de esta campaña ha sido publicado en la web del Programa Nacional de la Seguridad de la Información de Turquía.

Solamente en una fase posterior de nuestra investigación encontramos que los creadores de este malware habían puesto su punto de mira en Portugal. De forma similar a la campaña en Turquía, los ficheros maliciosos fueron camuflados como una factura de un proveedor local de servicios con una elevada cuota de mercado, Portugal Telecom.

Una variante diseñada para afectar a usuarios residentes en Reino Unido ha sido también descubierta propagándose activamente pero no podemos proporcionar detalles adicionales sobre su propagación en el momento de escribir este artículo.

En el transcurso de nuestra investigación también nos encontramos con un componente adicional utilizado por Win32/Spy.Hesperbot. Este malware, detectado por ESET como Win32/Spy.Agent.OEC, recopila direcciones de correo electrónico del sistema infectado y las envía a un servidor remoto. Es posible que estas direcciones recopiladas se vean después afectadas por campañas de propagación de malware.

Bancos y víctimas objetivo

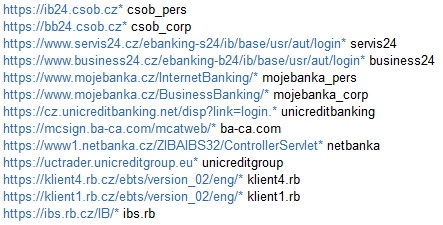

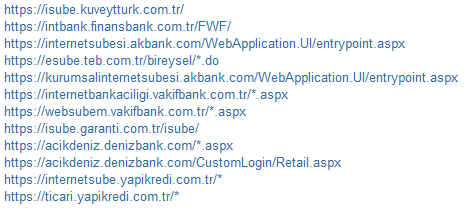

Los archivos de configuración utilizados por el módulo de interceptación e inyección HTTP del malware especifica que sitios web de banca online son el objetivo de cada botnet.

República Checa

Turquía

Portugal

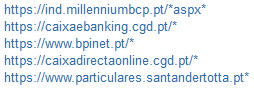

Imagen 6 – Bancos portugueses objetivo de Hesperbot

En el caso de las botnets turcas y portuguesas, los ficheros de configuración también incluían inyecciones web, p.ej. trozos de código HTML que el troyano insertaría en las páginas web del banco cuando estas fueran visitadas desde un sistema infectado. Esta característica no se encontraba presente en el archivo de configuración que encontramos en las muestras de la República Checa, así que probablemente solo se utilizasen funcionalidades de registro de pulsaciones y obtención de datos desde formularios en esta muestra.

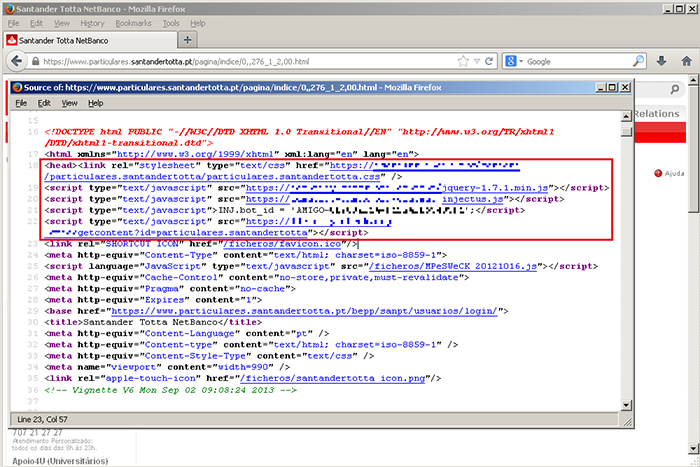

Imagen 7 – Scripts maliciosos inyectados en la web de un banco portugués. Nótese que la dirección URL es legítima, de acuerdo al protocolo HTTPS.

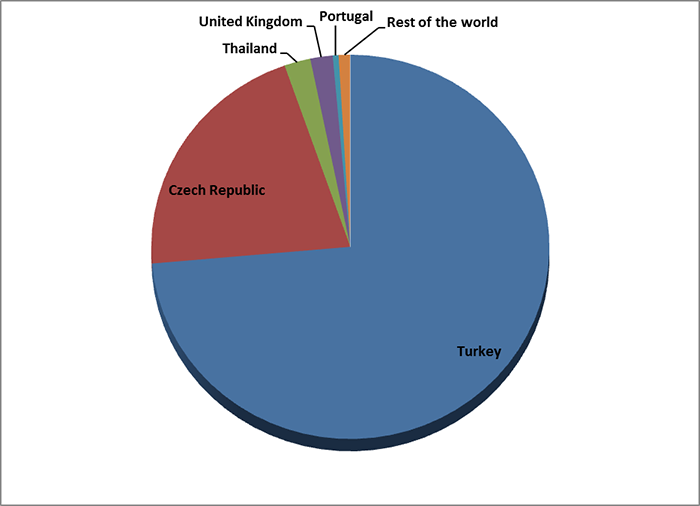

De acuerdo con la telemetría de nuestro sistema ESET Livegrid®, así como las investigaciones llevadas a cabo sobre este malware, estimamos que el número de usuarios que pueden haber sido víctimas del troyano bancario Hesperbot se encuentra en la escala de decenas en la República Checa y Portugal (respectivamente) y hablaríamos de varios cientos de afectados en Turquía. Las estadísticas de detección por países se muestran en la imagen a continuación. También nos llamó la atención que las víctimas en la República Checa han perdido importantes cantidades de dinero como resultado de haber sido infectadas por este malware. Es bastante probable que existan víctimas que hayan corrido la misma suerte en Turquía y Portugal.

Imagen 8 – Estadísticas de detección para Win32/Spy.Hesperbot de acuerdo a ESET Livegrid®

En breve publicaremos un detallado análisis de los binarios de Win32/Spy.Hesperbot. Permaneced atentos.