Investigadores de ESET han descubierto una serie de páginas web que distribuían aplicaciones de trading de criptomonedas troyanizadas y destinadas a sistemas macOS. Se trata de aplicaciones legítimas que incluyen en su código el malware GMERA, cuyos operadores utilizan para robar información como las cookies del navegador y las carteras de criptomonedas y que, además, realiza capturas de pantalla del sistema comprometido.

Comprometiendo una aplicación legítima

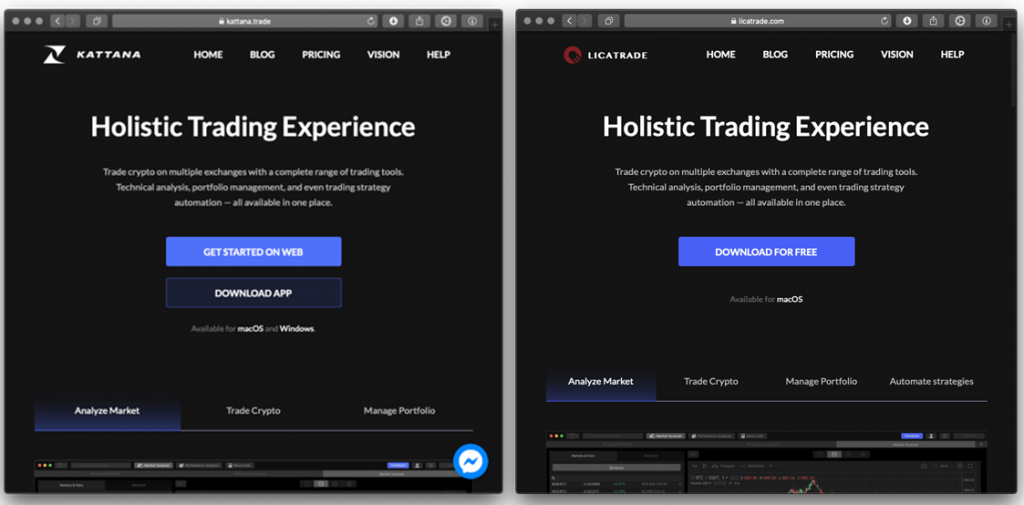

En esta campaña, los delincuentes incluían código malicioso dentro de la aplicación legítima Kattana y la renombraban, preparando también versiones falsificadas de su web oficial. Los investigadores de ESET han llegado a encontrar cuatro nombres diferentes para la aplicación troyanizada: Cointrazer, Cupatrade, Licatrade y Trezarus.

Tal y como sucedía en otras campañas previas, el malware informa a un servidor de mando y control (C&C) a través de HTTP y conecta las sesiones remotas con otro servidor de mando y control utilizando direcciones IP incrustadas en el código. A pesar de que aún no se ha podido encontrar los sitios web desde dónde se promocionan estas aplicaciones troyanizadas, el pasado mes de marzo el sitio legítimo de Kattana ya advirtió de que sus usuarios estaban siendo contactados de manera individual para animarles a descargar la app troyanizada.

Esta alerta significaría que se estaban utilizando técnicas de ingeniería social para distribuir el malware. Las webs falsificadas habrían sido sido desarrolladas para que la aplicación fraudulenta pareciese legítima, mientras que el botón de descarga en los sitios fraudulentos es un enlace a un archivo ZIP que contiene la aplicación troyanizada.

Izquierda: web legítima / Derecha: web fraudulenta – Fuente: ESET

Además del análisis del malware, los investigadores de ESET también configuraron ‘honeypots’ para engañar a los operadores de GMERA. El objetivo de los investigadores era encontrar las motivaciones que mueven al grupo de delincuentes. Para conocer sus averiguaciones con respecto a este malware se puede acceder con un detallado análisis técnico del mismo en el blog WeLiveSecurity.

Conclusión

Como acabamos de ver, los delincuentes no desestiman ninguna posibilidad de obtener beneficios, ni aunque se trate comprometer aplicaciones de nicho en sistemas operativos minoritarios como macOS. Campañas como esta demuestran que están dispuesto a realizar elaborados ataques para obtener información confidencial, especialmente si está relacionada con criptomonedas, por lo que debemos andarnos con mucho cuidado y descargar siempre las aplicaciones desde sus webs oficiales y analizarlas con una solución de seguridad para detectar posibles amenazas.