Es la noticia de seguridad más comentada desde hace unas horas y, si bien Sony suele ser un objetivo habitual de los delincuentes, esta vez parece que el atacante ha entrado hasta la cocina en la división de películas del gigante del entretenimiento.

Cronología de la filtración

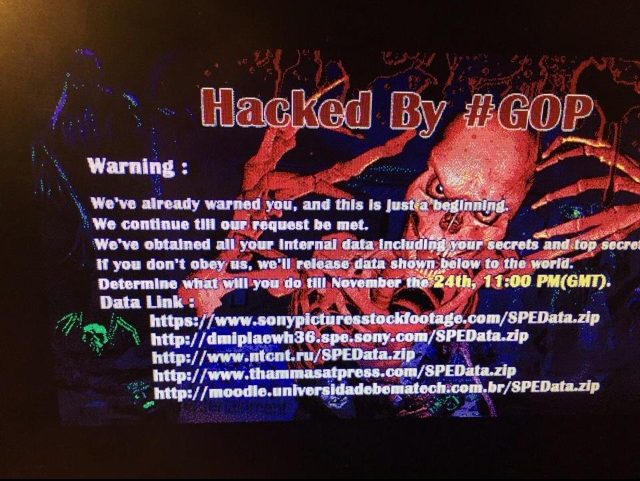

Todo empezó ayer por la tarde con la publicación en Reddit por parte de un exempleado de Sony de un hilo en el que mostraba una captura de pantalla de una imagen que supuestamente había aparecido en todos los ordenadores de la empresa. En esa imagen se leía una amenaza contra Sony para hacer pública supuesta información confidencial obtenida desde el interior de la empresa.

Los atacantes se identificaron como #GOP (siglas en inglés de Guardians of Peace) y al cabo de unas horas cumplieron su amenaza, poniendo a disposición de todo aquel que quisiera un archivo ZIP que contiene 3 ficheros: list1.txt, list2.txt y readme.txt. Inmediatamente después, varios medios internacionales se hacían eco de esta noticia e informaban del ataque sufrido por Sony.

Contenido de la filtración

El listado de los ficheros que podemos observar en los dos ficheros filtrados podrían contener información altamente confidencial de la compañía y que podría causarle graves problemas si finalmente ve la luz. De momento es solo una amenaza realizada por los atacantes y faltaría ver si están dispuestos a publicar toda esta información o si Sony cederá a algún tipo de chantaje.

Lo que sí parece seguro es que los delincuentes detrás de esta filtración disponen de contraseñas internas de la compañía ya que varias de las cuentas oficiales de Twitter de la empresa se vieron comprometidas, publicándose tweets como el que vemos a continuación.

Además, alguno de los documentos tienen nombres realmente reveladores que, de ser verdad obligarán a más de un directivo de Sony a dar explicaciones. El investigador español Alejandro Ramos ha comentado algunos de los casi 38 millones de ficheros listados en los documentos de texto filtrados en este post del blog SecuritybyDefault.

¿Cómo se han conseguido estos datos?

Si finalmente se comprueba la veracidad de estos datos se van a abrir varios interrogantes preguntando como pudo realizarse una filtración de datos de tal magnitud. Es probable que, como en otros casos similares sufridos por otras empresas, esta recopilación de información confidencial se haya producido durante un periodo de tiempo variable accediendo a ordenadores y sistemas de la empresa.

Los atacantes han podido usar muchas técnicas posibles para conseguir acceder a esa cantidad de ficheros confidenciales. Desde engañar a empleados de Sony con páginas falsas que simulen ser webs internas de la empresa para robarles las contraseñas, hasta la utilización de vulnerabilidades en navegadores para conseguir llevar a esos mismos empleados a sitios con malware que, una vez instalado en ordenadores internos de Sony Pictures, les permitiría acceder a recursos internos de la empresa y conseguir sacar toda esta información.

Conclusión

Tanto si finalmente se confirma que los datos filtrados son auténticos como si no, Sony tiene que dar explicaciones sobre este incidente, aunque solo sea para desmentirlo. Su reputación está en juego y ya se ha visto demasiadas veces minada por incidentes similares en los últimos años. Solo hay que recordar el PSN Gate que, aun hoy, más de 3 años y medio después sigue haciendo que, muchos usuarios desconfíen del servicio de juego en línea de Sony.