En los últimos días, varios medios nacionales e internacionales se han hecho eco de los resultados de una investigación realizada donde se demostraba una vulnerabilidad que se cree que existe en dispositivos con sistemas operativos Android, Windows Phone e iOS, aunque de momento solo la han demostrado en Android.

La mayoría de los titulares que hemos visto publicados se han centrado en el hecho de que gracias a esta vulnerabilidad se puede conseguir capturar un 92% de las cuentas de Gmail, aunque esta es solo una de las aplicaciones que mencionan los investigadores.

Al parecer, el principal motivo de esta investigación fue demostrar que las aplicaciones no están tan aisladas unas de otras como podríamos pensar. Esto es especialmente preocupante en un entorno donde cada día aparecen miles de nuevas aplicaciones y la mayoría de los usuarios no se preocupa por las posibles acciones no autorizadas que pueden realizar aquellas apps que se descargan.

Funcionamiento del ataque

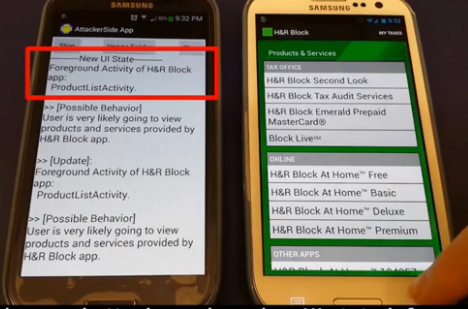

En esencia, todo se reduce a instalar una aplicación maliciosa, ya sea desde la propia tienda oficial de aplicaciones o desde tiendas “alternativas”. Esta aplicación maliciosa puede hacerse pasar por cualquier cosa que atraiga la atención de las víctimas potenciales, y una vez instalada permite al atacante acceder a la memoria compartida del sistema. Los investigadores han preparado un vídeo donde demuestran su funcionamiento.

Es en esta memoria compartida donde los investigadores han conseguido capturar la información que envían otras aplicaciones como las que utilizamos para acceder a nuestra cuenta de correo en Gmail o realizar operaciones en nuestro banco.

Es en el momento exacto en el que el usuario accede a alguna de estas aplicaciones cuando el atacante debe realizar el ataque, suplantando la página de registro original por otra idéntica pero que capturará las credenciales y las enviará a su propio terminal o dispositivo preparado para tal efecto. Se puede ver un ejemplo de esta captura de credenciales en el vídeo que mostramos a continuación.

¿Cuáles son las novedades respecto a anteriores ataques?

Si nos centramos solamente en esa parte de la investigación tampoco parece que las novedades respecto a muestras de malware conocidas en Android desde hace tiempo sean muchas. De hecho, la existencia de troyanos para Android que capturan toda la información introducida por el usuario o que permiten tomar el control total del dispositivo es conocida desde hace años.

No obstante, en esta ocasión hay características que hacen único este ataque. Una de ellas es que la aplicación maliciosa no solicita apenas permisos y los que solicita no son nada sospechosos. Esto facilita que la aplicación maliciosa se camufle en una tienda de aplicaciones legítimas y que los usuarios no sospechen nada cuando la instalen.

Por otra parte, al producirse el robo de las credenciales mediante la suplantación de las páginas de registro originales, si estas están bien realizadas es difícil que un usuario infectado se dé cuenta de estos robos de identidad.

La verdadera novedad vendría si se demostrase la posibilidad de realizar el mismo ataque en sistemas Windows Phone e iOS. Sabemos de la existencia de malware con características similares en Android pero no hay ejemplos de este tipo de casos en las otras dos plataformas, al menos no en dispositivos sin Jailbreak. Aun con esa posibilidad, faltaría ver si las aplicaciones maliciosas pasarían los controles de seguridad de las tiendas de aplicaciones de Apple y Microsoft.

Conclusión

Viendo que para que el ataque tenga éxito se necesita la instalación de una aplicación maliciosa, volvemos a recordar la importancia de revisar con cuidado las aplicaciones que nos descargamos a nuestro Smartphone. Hacerlo solo desde tiendas de aplicaciones oficiales es un buen comienzo, pero mejor asegurarnos de que el desarrollador original firma la aplicación que queremos descargar y que esta cuenta con el suficiente número de valoraciones positivas de los usuarios.