Durante la semana pasada tuvimos la oportunidad de asistir y participar como ponentes en las IX Jornadas STIC del CCN-CERT, jornadas que nos permitieron disfrutar de interesantes charlas ofrecidas por algunos de los mejores investigadores españoles.

Entre estas charlas nos gustó una especialmente, que nos mostró una curiosa pero peligrosa vulnerabilidad en Grub2, la cual afecta a las versiones comprendidas entre la 1.98 (diciembre de 2009) y la 2.02 (diciembre 2015). Para el que no lo sepa, Grub es el gestor de arranque del sistema operativo utilizado en la mayoría de sistemas Linux.

Según comentan los propios investigadores Ismael Ripoll y Héctor Marco, del Grupo de Investigación en Ciberseguridad de la Universidad Politécnica de Valencia, esta vulnerabilidad puede ser aprovechada por un atacante bajo ciertas circunstancias, permitiendo a alguien con acceso local al sistema saltarse cualquier mecanismo de autenticación y tomar, seguidamente, el control del sistema.

Funcionamiento de la vulnerabilidad

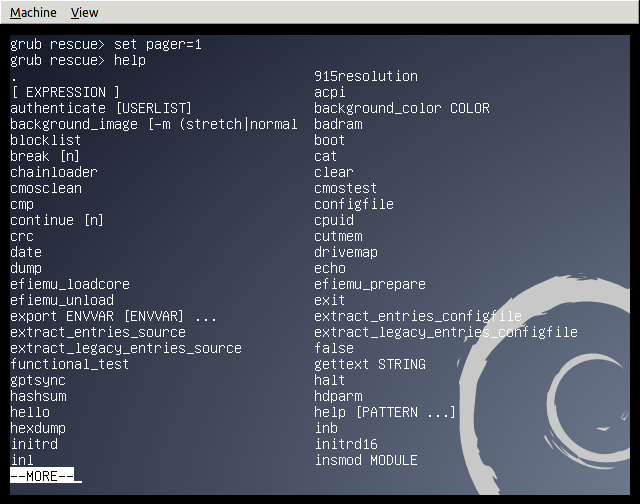

El funcionamiento de esta vulnerabilidad y cómo aprovecharla ha sido descrito con detalle en el documento que han preparado estos investigadores. En él se explica cómo llegaron a descubrir que, simplemente pulsando 28 veces la tecla de retroceso en la pantalla donde se solicita la autenticación del usuario de Grub en el arranque del sistema, se abría una consola de recuperación en la que se podían ejecutar varios comandos.

Esta consola de recuperación permitiría a un usuario malintencionado saltarse los sistemas de autenticación y cargar otro entorno con mayores opciones para poder, en última instancia, acceder a los datos almacenados en el sistema, pudiendo robarlos o eliminarlos. Este ataque también permitiría a un atacante instalar malware de forma persistente, comprometiendo así la seguridad del sistema.

Obviamente, para llegar a este descubrimiento los investigadores han tenido que realizar numerosas pruebas que requirieron analizar y hacer ingeniería inversa del IVT (Interrupt Vector Table) del propio procesador y de la memoria RAM, algo que no está al alcance de cualquiera, por lo que es bastante improbable que se haya realizado previamente un ataque a gran escala usando esta vulnerabilidad.

Alcance y mitigación de la vulnerabilidad

Siguiendo la política de comunicación responsable, estos investigadores han informado de esta vulnerabilidad tanto a los desarrolladores de Grub como a los desarrolladores de las principales distribuciones de GNU/Linux, además de publicar un parche que soluciona este problema.

Algunas de las principales distribuciones como Red Hat, Ubuntu o Debian se han dado prisa en publicar sus respectivos parches de seguridad para solucionar esta vulnerabilidad. Es altamente recomendable que los usuarios de sistemas GNU/Linux afectados apliquen estos parches lo antes posible para evitar males mayores.

El problema no radica tanto en los sistemas GNU/Linux de escritorio o servidores, puesto que estos permiten actualizarse de forma sencilla. El verdadero temor ahora mismo es que esta vulnerabilidad se utilice para robar información, instalar malware o controlar dispositivos que llevan embebidos sistemas GNU/Linux vulnerables y con pocas posibilidades de ser actualizados.

Estaríamos hablado de millones de dispositivos del conocido como Internet de las cosas, dispositivos que van desde cámaras IP a automóviles, pasando por todo tipo de electrodomésticos o incluso sistemas de gestión de infraestructuras críticas. Por suerte, de momento se necesita acceso físico para poder explotar esta vulnerabilidad en un sistema, aunque no deberíamos bajar la guardia por si en el futuro se consigue explotarla remotamente.

Conclusión

El buen hacer de este par de investigadores ha permitido descubrir un grave fallo que, en malas manos, hubiese podido causar un daño elevado. Ahora es turno de los usuarios de parchear sus sistemas y, sobre todo, conseguir de una vez por todas que se tome en serio la seguridad de millones de dispositivos que, teniendo un sistema operativo vulnerable, quedan olvidados por los fabricantes sin posibilidad de instalar parche de seguridad alguno.