Los usuarios de banca online no son precisamente pocos y eso lo saben los delincuentes que continuamente realizan ataques de phishing con mayor o menor éxito. Si la semana pasada analizábamos un caso de phishing a Bankia relativamente bien diseñado hoy nos vamos al otro extremo, con un nuevo ejemplo de phishing que hemos recibido en nuestro laboratorio.

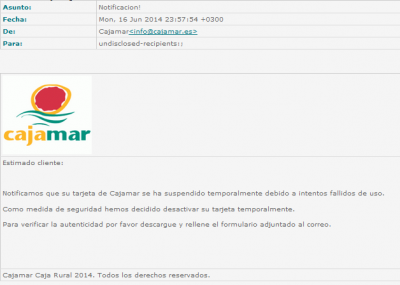

En esta ocasión, la entidad suplantada es Cajamar y lo primero que vemos cuando recibimos el correo es el habitual aviso de seguridad falso utilizado por los delincuentes para crear alarma en el usuario.

Hasta aquí lo normal en un correo de este tipo pero, en esta ocasión, en lugar de tener que pulsar sobre un enlace que nos redirija a la web que suplanta a la entidad bancaria se nos muestra un formulario en el mismo mensaje para que lo rellenemos.

Esta técnica hubiera resultado ingeniosa y relativamente efectiva si no fuera porque la forma en la que se ha llevado a cabo deja mucho que desear. En lugar de permitir al usuario que recibe este mensaje de phishing rellenar por completo el formulario y enviar la información cuando pulse sobre el botón aceptar, nada más colocamos el cursor en uno de los campos somos redirigidos a un fichero go.php generado por el delincuente que nos reenvía a la web original de Cajamar.

Este “descuido” de los delincuentes que están detrás de este nuevo caso de phishing ha evitado que esta campaña tenga éxito entre los usuarios, algo de lo que nos alegramos. Como investigadores no nos hemos podido resistir a ver cómo tenían montado todo el tinglado y la verdad es que nos hemos llevado una sorpresa al comprobar que esta campaña de phishing estaba preparada de forma bastante burda.

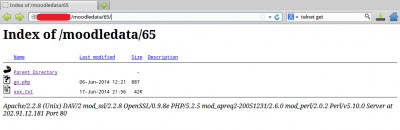

Como ya hemos dicho, al pulsar sobre cualquiera de los campos proporcionados en el falso formulario de Cajamar eramos redirigidos a la web real de la entidad, acción realizada gracias a un fichero go.php almacenado en una dirección controlada por los delincuentes. Conociendo esa dirección decidimos entrar a echar un vistazo y esto es lo que nos encontramos.

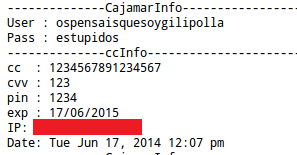

El fichero go.php y un fichero de texto donde los delincuentes iban almacenando los datos de los usuarios que picaban en la trampa. Por suerte, debido a lo mal montada que estaba esta campaña de phishing, no han conseguido apenas éxito y la mayoría de campos se encuentran en blanco, algunos usuarios les mandan “recados” a los delincuentes y solo hemos visto un usuario que parecería haber introducido datos reales de su tarjeta (no es el caso del ejemplo que mostramos a continuación).

En el momento de escribir estas líneas parece que esta campaña de phishing ya ha expirado sin mucho éxito, por suerte para los clientes de esta entidad bancaria. Tras revisar el listado de usuarios recopilado por los delincuentes nos alegra comprobar que solo hay una posible víctima y bastantes usuarios han reaccionado de forma positiva, bien evitando poner los datos de su tarjeta de crédito o mandando un “mensaje” a los creadores de este phishing.

Esto puede significar una mayor concienciación de los usuarios de banca online, que ya no caen tan fácilmente en las trampas preparadas por los delincuentes. La mayoría de entidades bancarias avisan a sus usuarios que estén alerta para evitar caer en estos engaños y Cajamar no es la excepción.

Poco a poco nos vamos dando cuenta de la importancia de fijarse en los detalles para no caer en este tipo de trampas, pero no debemos bajar la guardia puesto que hay ejemplos de phishing mucho más elaborados que el que acabamos de analizar y que podrían engañar a los ojos más expertos.