A pesar de que durante las últimas semanas el ransomware WannaCryptor ha monopolizado prácticamente todas las noticias relacionadas con el ransomware, esta variante solo es una de las muchas que aparecen periódicamente. De hecho, existen otras familias con una estructura mucho mejor que WannaCryptor, y un ejemplo que viene pisando fuerte desde hace algún tiempo es el ransomware Jaff.

Análisis de Jaff ransomware

El ransomware Jaff utiliza Necurs, la que muy probablemente sea una de las redes de ordenadores zombis más activas del momento para propagarse, tras unos meses en los que su actividad principal se centró en el envío de correos que pretendían que los usuarios compraran acciones de empresas prácticamente desconocidas, para así aumentar su valor y obtener importantes beneficios en poco tiempo.

La botnet Necurs es especialmente conocida por ser una de las más activas y es capaz de enviar cientos de millones de correos no deseados cada día. Justo antes del inicio de la propagación mundial de WannaCryptor, observábamos cómo estos emails estaban inundando las bandejas de correo de millones de usuarios en todo el mundo, emails similares al que vemos a continuación y que han seguido propagándose durante las últimas semanas.

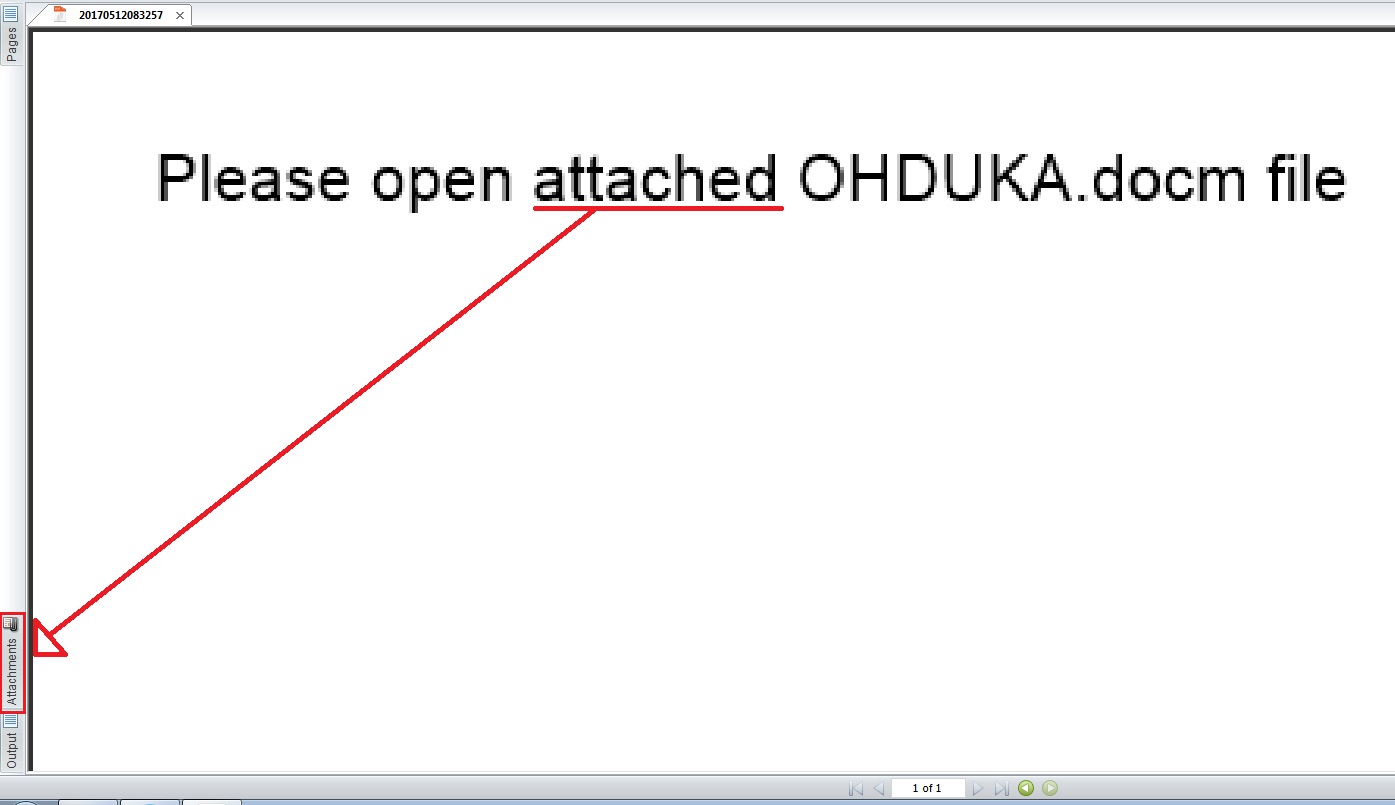

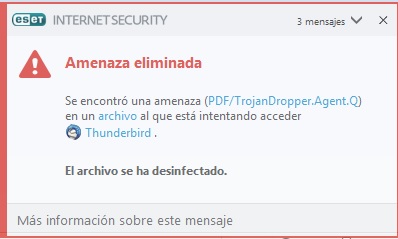

Los remitentes y los asuntos son variados y van desde una supuesta imagen o documento escaneado a simplemente el nombre de un archivo PDF. Sin embargo, este documento oculta alguna sorpresa que puede coger desprevenido a más de un usuario incauto que ejecute el archivo.

Como observamos en la imagen anterior, el fichero PDF tan solo es un cebo para intentar convencer a la víctima de que ejecute el documento de Word que contiene dentro de su código y que podemos ver a continuación, incluido dentro de la sección de adjuntos del archivo PDF.

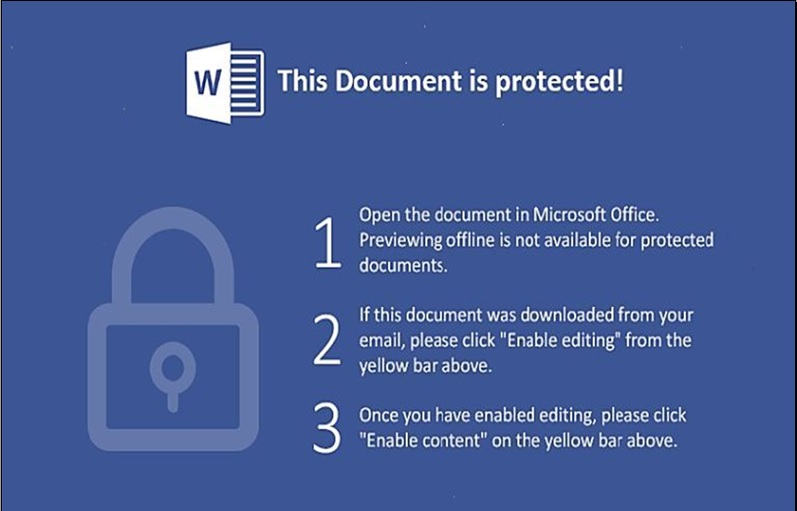

Este documento de Word contiene, como en varios casos analizados anteriormente, macros especialmente preparadas por los delincuentes para ejecutar código malicioso. Sin embargo, como la mayoría de usuarios de MS Office sabrán, la ejecución de macros viene desactivada por defecto e incluso Microsoft mejoró su bloqueo en la versión más reciente de su suite ofimática.

No obstante, esto no impide que los delincuentes traten de convencer al usuario para que permita la edición y la ejecución de contenido en los ficheros Word maliciosos. En estas variantes de Jaff ransomware hemos visto que muestran mensajes como el que vemos a continuación, que pueden llegar a ser muy convincentes para muchos usuarios.

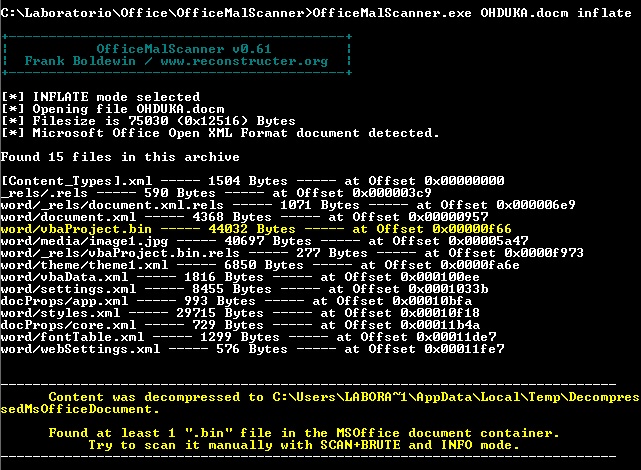

Si revisamos el documento con herramientas específicas para analizar documentos ofimáticos, o directamente a través de alguno de los sistemas gratuitos de análisis online como VirusTotal o Hybrid-Analysis, observaremos que el aparentemente inofensivo documento de Word contiene más de una sorpresa.

Concretamente, el fichero vbaProject.bin se ejecuta en el instante en el que la víctima permite la ejecución de macros, y descarga la variante de Jaff ransomware que los delincuentes tengan preparada en ese momento. Para evitar infectarse por esta y otras amenazas similares es importante desconfiar de este tipo de correos con archivos sospechosos adjuntos y contar con una solución antivirus que sea capaz de detectarlas.

Ampliando el negocio

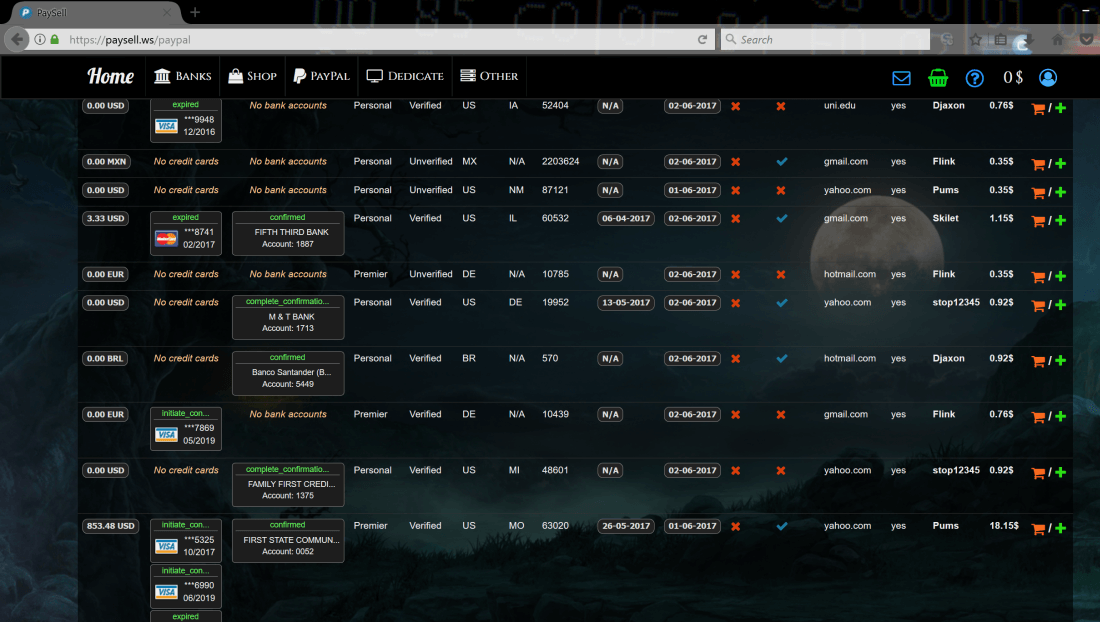

Los delincuentes detrás de esta campaña de propagación de ransomware no se han conformado con extorsionar a sus víctimas pidiéndoles un rescate para recuperar sus ficheros cifrados. Investigaciones recientes realizadas por la empresa Heimdal Security apuntan a la posibilidad de que también estén relacionados con una tienda online donde los cibercriminales compran y venden datos de cuentas bancarias, tarjetas de crédito y cuentas de servicios como PayPal y eBay.

Según estos investigadores, son decenas de miles el número de cuentas comprometidas, y los datos recopilados incluyen el saldo de la cuenta, la ubicación y el correo electrónico asociado.

Imagen propiedad de Heimdal Security

A diferencia de otros sitios similares gestionados por delincuentes, este mercado criminal no hace apenas esfuerzos por esconderse, y a pesar de poder acceder a ella a través de una dirección en la red TOR, tiene registrados otros cinco dominios perfectamente accesibles para cualquier usuario.

Tampoco pone excesivas condiciones ni vetos a los usuarios que quieran adentrarse en este mercado delictivo, por lo que es muy accesible a cualquier aprendiz de cibercriminal que quiera adquirir alguna de las cuentas comprometidas, previo pago en bitcoins por ellas, claro está.

En el listado de cuentas bancarias podemos ver cómo los delincuentes disponen de cuentas bancarias de entidades de todo el mundo, entre las que encontramos alguma española como el Banco Popular o Banc Sabadell, pero también de muchos otros países como Estados Unidos, Alemania, Francia, Canadá, Australia, Italia y Nueva Zelanda.

Conclusión

De demostrarse la más que probable conexión entre los creadores del ransomware Jaff y los administradores de esta tienda, se probaría una vez más que los delincuentes tratan de diversificar su negocio y obtener el máximo beneficio posible. No se trata únicamente de conseguir que la víctima pague un rescate por recuperar sus archivos, sino también de robar toda la información que puede ser considerada valiosa y comerciar con ella.

Por eso es importante adoptar las medidas de seguridad necesarias para evitar el mayor número de amenazas posibles, empezando por la concienciación del propio usuario y siguiendo con la actualización de los sistemas y aplicaciones, la creación periódica de copias de seguridad y contar con una solución antivirus eficaz.