Por mucho que haya tardado, todos los investigadores que hemos estado analizando muestras de ransomware durante los últimos años sabíamos que llegaría el día en el que aparecería una muestra plenamente funcional de ransomware para Mac OS X.

Habíamos visto intentos previos y pruebas de concepto como la variante que afectaba al navegador Safari o una muestra sin finalizar de Filecoder, pero nada como la variante de ransomware descubierta el pasado viernes 4 de marzo por investigadores de Palo Alto que ha sido bautizada como KeRanger.

Infectando una aplicación para propagarse

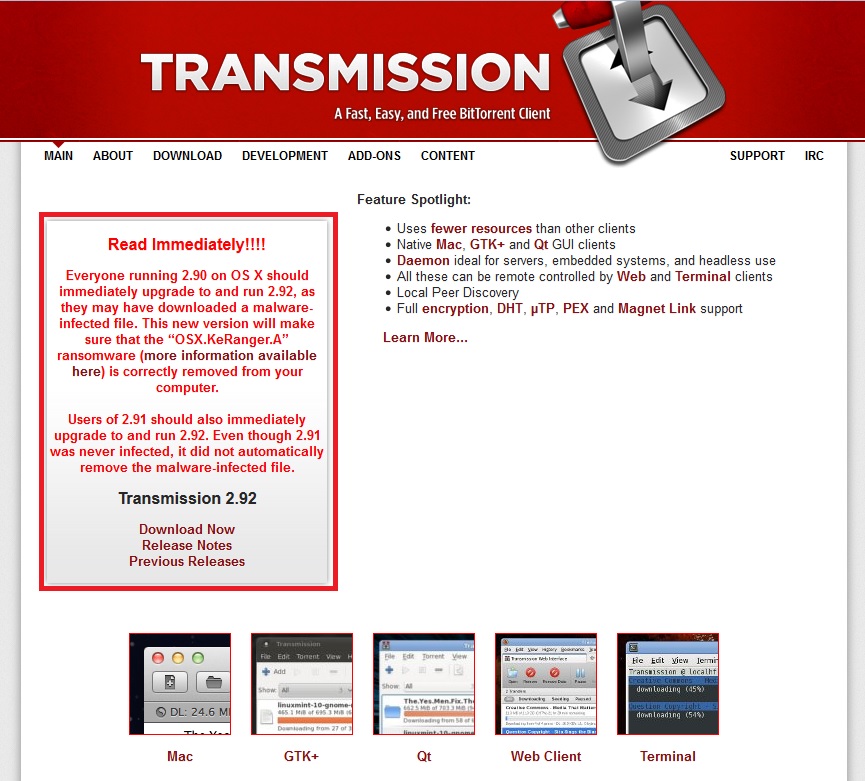

El método usado por los creadores de este ransomware ha sido bastante elaborado, puesto que han conseguido infectar una aplicación legítima como es el cliente de BitTorrent Transmission y colgarla desde la web oficial de descarga.

La versión afectada es la 2.90 y, tal y como podemos observar en la web oficial de esta aplicación, aparece un aviso destinado a todos aquellos usuarios que descargaron esta versión durante el pasado 4 de marzo. Aún no se ha descubierto cómo se consiguió suplantar la versión oficial por otra infectada, pero los responsables de este proyecto de código abierto lo están revisando.

El principal problema es que las dos versiones maliciosas detectadas del instalador de Transmission fueron firmadas con un certificado de desarrollador de aplicaciones para Mac OS válido. De este modo, consiguió saltarse la protección que ofrece Gatekeeper en los sistemas Mac OS y ejecutarse sin problemas en los sistemas de sus víctimas.

Funcionamiento de KeRanger

Los instaladores maliciosos de Transmission que contenían el ransomware KeRanger también contenían un fichero adicional de nombre General.rtf. Si bien este archivo aparenta ser un inofensivo fichero de texto, en realidad se trata de un ejecutable Mach-O empaquetado con UPX 3.91.

Imagén cortesía de Palo Alto Networks

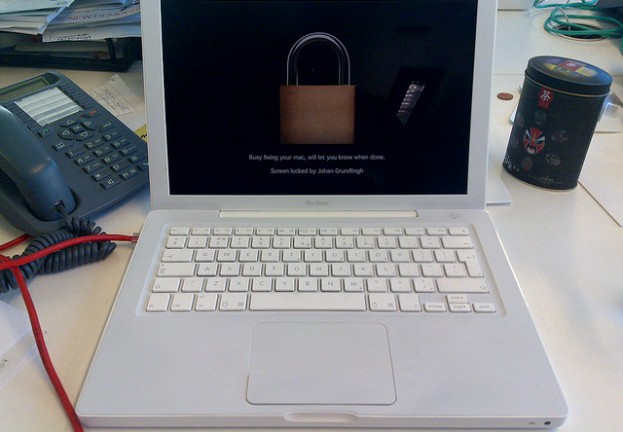

En caso de que el usuario ejecutase este fichero malicioso, este se copiaría a una carpeta del sistema y ejecutaría su código, empezando así a cifrar ficheros del sistema para después solicitar un rescate por ellos.

Además de cifrar estos ficheros, esta variante de ransomware también realiza conexiones a un centro de mando y control (C&C por sus siglas en inglés). Sin embargo, espera tres días para empezar a enviar información de la víctima, aunque en alguna de las variantes realiza comunicaciones a su C&C cada cinco minutos.

Los archivos que se ven afectados por KeRanger son similares a su contrapartida en otros sistemas operativos como Windows o Android, e incluyen las siguientes extensiones:

- Documentos: .doc, .docx, .docm, .dot, .dotm, .ppt, .pptx, .pptm, .pot, .potx, .potm, .pps, .ppsm, .ppsx, .xls, .xlsx, .xlsm, .xlt, .xltm, .xltx, .txt, .csv, .rtf, .tex

- Imágenes: .jpg, .jpeg,

- Audio y vídeo: .mp3, .mp4, .avi, .mpg, .wav, .flac

- Archivos: .zip, .rar., .tar, .gzip

- Código fuente: .cpp, .asp, .csh, .class, .java, .lua

- Bases de datos: .db, .sql

- Correo electrónico: .eml

- Certificados: .pem

Además, el ransomware también recopila información de los sistemas infectados, e información como el nombre del modelo del Mac y su UUID (número de serie del dispositivo), y la sube a uno de los servidores controlados por los delincuentes ubicados en dominios .onion a los que solo se puede acceder usando la red Tor.

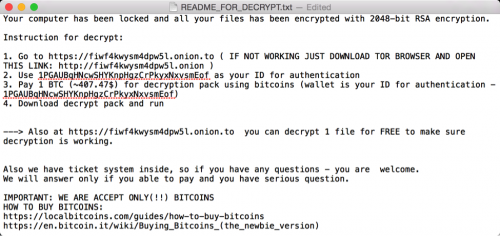

En cada carpeta del sistema donde haya ficheros cifrados por KeRanger se deja un fichero de texto, en el que se le explica a la víctima lo que acaba de pasar y se le da instrucciones para que proceda al pago del rescate. Este rescate tiene un coste de 1 Bitcoin (alrededor de 370 € en el momento de escribir estas líneas) y también se ha de pagar en dominios ubicados en la red Tor.

Imagén cortesía de Palo Alto Networks

Un detalle del que se han dado cuenta los investigadores de Palo Alto es que KeRanger, a pesar de ser plenamente funcional, parece que sigue en desarrollo, puesto que en el análisis del código encontraron referencias a funciones aún sin utilizar. Una de estas funciones permitiría a los delincuentes cifrar también la información almacenada en las copias de seguridad generadas por Time Machine, algo que imposibilitaría la restauración rápida de los ficheros afectados.

Medidas de protección

Debido a que este ransomware se ha propagado utilizando una aplicación que solo estuvo infectada durante unas horas, es importante asegurarnos de que no la descargamos durante ese periodo. Si lo hicimos, es recomendable que sigamos estos pasos proporcionados por los investigadores de Palo Alto.

1.- Buscar si el fichero General.rtf existe en nuestro sistema. Por regla general se ubicará en las rutas /Aplicaciones/Transmission.app/Contents/Resources/ o /Volúmenes/Transmission/Transmission.app/Contents/Resources/. En el caso de que ese fichero se encuentre en nuestro sistema, se recomienda desinstalar esa versión de Transmission lo antes posible.

2.- Buscar si el proceso “kernel_service” está ejecutándose en el sistema usando el Monitor de Actividad. En caso afirmativo deberemos seleccionar el proceso, usar la opción de “Abrir archivos y puertos” y revisar si existe un fichero con el nombre “/Usuarios/<nombre de usuario>/Librería/kernel_service”. Si existe este fichero, KeRangers está en el sistema y debe ser eliminado forzando su cierre si es necesario.

3.- Tras seguir estos pasos, también se recomienda a los usuarios revisar si existen los ficheros “.kernel_pid”, “.kernel_time”, “.kernel_complete” o “kernel_service” en el directorio ~/Librería. En el caso de que existan estos ficheros, deberán ser eliminados.

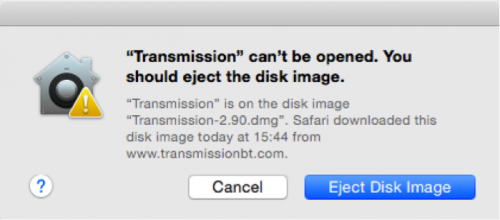

A partir de descubrir este ransomware, Apple ha cancelado el certificado utilizado para firmar la versión maliciosa de la aplicación Transmission. De esta forma, si alguien intenta instalarla en su sistema y este se encuentra actualizado se mostrará el siguiente mensaje de alerta:

Imagén cortesía de Palo Alto Networks

ESET detecta esta amenaza como OSX/Filecoder.KeRanger, por lo que aquellos usuarios que dispongan de la solución ESET Cybersecurity podrán detectar y eliminar esta variante de ransomware.

Conclusión

Como ya hemos dicho al principio de este post, era cuestión de tiempo que el ransomware centrara definitivamente su mirada en otros sistemas como Mac OS. Si bien la cuota de mercado es muy inferior a Windows, no deja de ser un mercado interesante por las pocas medidas de seguridad que suelen adoptar algunos usuarios, creyéndose muchos de ellos inmunes a las amenazas.

Por eso mismo, es necesario recordar la importancia de aplicar medidas de prevención, independientemente del sistema operativo utilizado; medidas que incluyan una buena política de copias de seguridad y la instalación de herramientas de seguridad que puedan detectar estas amenazas.