En las últimas horas hemos visto que se han escrito cientos de artículos hablando de una nueva investigación que supondría un duro golpe para la seguridad WiFi, nada menos que la seguridad que proporciona el cifrado WPA2. Estamos hablando del que ya se conoce como KRACK Attack, y que, como todas las vulnerabilidades medianamente importantes desde hace un tiempo, ya dispone de una web donde se explica su funcionamiento y un bonito logo.

Descripción del ataque

Todo lo que se sabe hasta el momento está publicado en esa web y en el paper que el investigador Mathy Vanhoef ha publicado. Además, se espera que se desvelen más detalles en el congreso Computer and Communication Security que se celebrará en Dallas del 30 de octubre al 3 de noviembre.

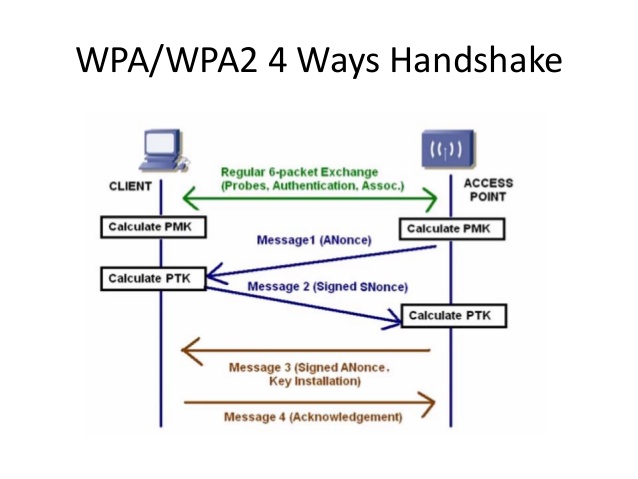

En resumen, y siempre basándonos en la información de la que disponemos hasta el momento, podríamos decir que un atacante podría aprovechar KRACK para reutilizar una clave criptográfica que ya ha sido usada, algo que el propio protocolo WPA2 intenta evitar mediante una serie de pasos conocidos como four-way handshake.

El fallo descubierto por este investigador permitiría repetir o modificar el mensaje numero tres que se envía desde el punto de acceso al dispositivo que desea conectarse a la red WiFi. En ese mensaje va la clave de cifrado usada y el atacante puede provocar que la señal de reconocimiento enviada desde el dispositivo al punto de acceso no se envíe, provocando que se repita de nuevo el tercer mensaje reutilizando la clave de cifrado.

A partir de este punto basta con capturar paquetes y descifrarlos; debido a que la clave de cifrado será siempre la misma, es cuestión de tiempo que el atacante consiga obtenerla.

Alcance masivo

Cuando se trata un tema tan crítico como la seguridad de las redes WiFi utilizadas en empresas y domicilios de todo el mundo, a las que se conectan millones de dispositivos, es normal que se hayan encendido todas las alarmas. Estamos hablando de una brecha de seguridad en algo que, hasta ayer mismo, se consideraba seguro y básico para la seguridad de las comunicaciones.

No obstante, tampoco debemos caer en el alarmismo innecesario, puesto que este tipo de ataques pueden resultar peligrosos en determinados escenarios pero solo si se cumplen ciertas condiciones.

Lo primero que se debe tener en cuenta es que un atacante que quiera aprovechar esta vulnerabilidad debe estar en un radio de alcance cercano. No se puede realizar este ataque de forma remota, y si bien muchos ya están pensando en utilizar esta vulnerabilidad para robar la WiFi al vecino, el principal problema se encuentra en las redes corporativas que manejan información bastante más importante que la que solemos manejar en casa.

También debemos tener en cuenta que aunque un atacante se conecte a nuestra WiFi protegida por WPA2 y se ponga a capturar paquetes, si estos viajan por un canal de comunicación cifrado como HTTPS o a través de VPN, el atacante será incapaz de obtener información confidencial. Con el creciente aumento del uso de HTTPS por parte de la mayoría de servicios online, esto es un alivio que mitiga bastante el alcance de este ataque.

Otro punto importante y que el investigador se ha encargado de matizar es que este ataque se realiza contra los dispositivos clientes, no contra los puntos de acceso que proporcionan conectividad WiFi. Eso significa que es probable que nuestro router no necesite ser actualizado (algo complicado en muchos modelos), siempre que adoptemos las medidas necesarias para desactivar la capacidad de funcionar como cliente en estos dispositivos.

Para la mayoría de usuarios debería bastar con actualizar sus dispositivos como portátiles, móviles y tablets cuando estas actualizaciones estén disponibles. De hecho, algunos fabricantes como Google, Apple y Microsoft ya han empezado a actualizar sus sistemas. También se han publicado parches para Linux y se puede consultar un listado bastante completo de fabricantes con las medidas adoptadas hasta el momento en el siguiente repositorio de Github.

Conclusión

No cabe duda de que el impacto de una vulnerabilidad de este tipo es muy alta, sobre todo porque, al contrario de como sucedió con el cifrado WEP, no hay un protocolo más seguro que lo sustituya. Todos aquellos usuarios que actualicen sus dispositivos con los parches existentes y los que vayan apareciendo en las próximas semanas deberían estar seguros.

El problema, no obstante, viene con los millones de usuarios de dispositivos que no van a ser capaces de actualizar, bien porque sus sistemas son demasiado antiguos y ya no reciben parches, o por puro desconocimiento del usuario. Unos de los principales afectados serán los usuarios de smartphones antiguos que van a ver la seguridad de sus comunicaciones vía WiFi seriamente afectada (aun más si cabe). Una posible solución sería utilizar algún proveedor de VPN, algo, por otro lado, muy recomendable para todo tipo de usuarios.

De cualquier forma, esperamos que investigaciones de este tipo sirvan para establecer protocolos más robustos de cara al futuro y que no tardemos en verlos implementados, sobre todo, para evitar ataques masivos como los que ya se están produciendo a los dispositivos del Internet de las cosas.