Llevamos varias semanas observando como los troyanos bancarios destinados a smartphones Android han cobrado especial protagonismo, no solo por las campañas protagonizadas por el malware FluBot, sino también por toda una serie de imitadores que copian sus técnicas para tratar de repetir su éxito. De entre todos los ganchos utilizados para atraer la atención de los usuarios, la suplantación de empresas de logística sigue siendo la favorita de los delincuentes.

Seguimiento de su paquete

La táctica de enviar un SMS a los usuarios indicando que tienen pendiente la entrega de un paquete sigue funcionando tan bien como cuando empezamos a observarla a mediados de diciembre del año pasado. Es una manera sencilla y efectiva de atraer la atención de los usuarios, ahora que muchos están costumbrados a realizar compras online y seguir el envío de sus paquetes.

Esta técnica de propagación de amenazas la están aprovechando los delincuentes de forma masiva durante los últimos meses, si bien los enlaces que adjuntan estos mensajes SMS no descargan la aplicación maliciosa, sino que redirigen a una web preparada para suplantar la identidad de una empresa de logística como Correos, en este caso.

No solo se suplanta la identidad de la empresa y se usan sus colores corporativos y logo, sino que también se ofrecen instrucciones para realizar la descarga. De hecho, en este punto hay un cambio interesante con respecto a lo visto hasta ahora, ya que los delincuentes han preparado una serie de pasos que muestran de forma animada todo el proceso que debe realizar el usuario para instalar la aplicación maliciosa.

Como vemos, son siete los pasos necesarios para instalar una app descargada desde un repositorio que no es de confianza, por lo que no es tan sencillo como piensan algunos usuarios infectar un dispositivo Android si no se desactivan las medidas de seguridad implementadas por Google.

Además, la aplicación solicita el permiso de Accesibilidad, lo que le permite realizar una serie de acciones maliciosas con mayor facilidad, dificultando además su desinstalación de la forma habitual. Hay que destacar que la solicitud de este permiso durante la instalación es algo que han adoptado últimamente muchas aplicaciones maliciosas dirigidas a Android.

Comparación con otras variantes

Viendo el considerable aumento de la propagación de aplicaciones de este tipo visto durante los últimos meses es fácil confundir unas con otras. Siendo FluBot el impulsor de estas técnicas de propagación resulta sencillo pensar que estamos ante una nueva versión de este malware, pero durante las últimas semanas otras familias de troyanos bancarios han copiado sus tácticas y ahora es muy frecuente encontrarnos con malware derivados de las familias Anubis/Cerberus/Alien que están siendo usados por los delincuentes para infectar la mayor cantidad de smartphones Android posible.

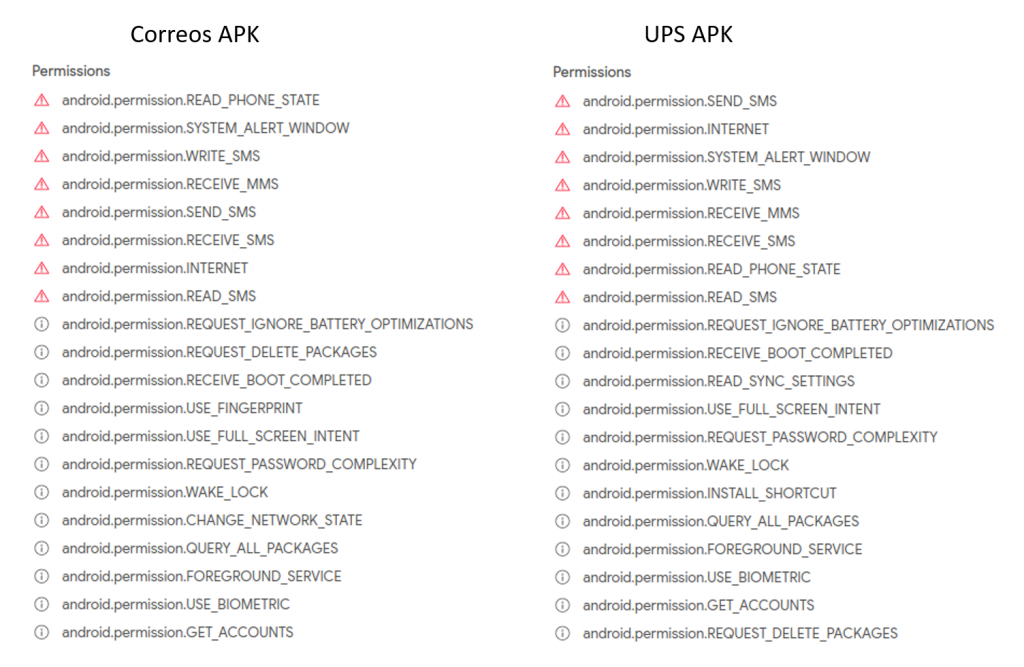

En la siguiente imagen podemos ver como los permisos solicitados por esta aplicación que suplanta a Correos son los mismos que otra aplicación idéntica detectada recientemente pero suplantando a la empresa UPS.

Además, analizando el contenido de la aplicación vemos como esta dispone de carpetas con ficheros conteniendo la traducción del texto incluido en la app a varios idiomas, por lo que es fácil deducir que este tipo de campañas se están produciendo en varios países, aunque no necesariamente todas al mismo tiempo.

Recordemos que el éxito a la hora de conseguir robar el dinero de las cuentas bancarias de sus víctimas reside en gran parte en saltarse las medidas de seguridad implementadas por las entidades. En España, por ejemplo, muchas siguen utilizando el SMS como único método de confirmación a la hora de realizar transferencias bancarias, pero en otros países estas medidas son más robustas, por lo que es interesante observar cómo se desenvuelven este tipo de amenazas contra esas medidas de seguridad.

Este tipo de campañas están siendo monitorizadas a diario por varios investigadores como @Farenain, Daniel López, Alberto Segura o MalwareHunterTeam, por lo que es recomendable seguirlos para ver las últimas versiones de estas amenazas publicadas por los delincuentes y así ver si hay algún cambio significativo en su estrategia de propagación.

Conclusión

No cabe duda de que los delincuentes han encontrado un filón que no están dudando en explotar. Desde el aumento considerable de usuarios de aplicaciones de banca online en dispositivos móviles producido por los confinamientos derivados de la pandemia hemos visto cómo los incidentes relacionados con este tipo de aplicaciones maliciosas han ido aumentando, y no parece que vayan a disminuir en un futuro cercano. Por eso, lo mejor es evitar instalar aplicaciones desde fuentes que no sean de total confianza y contar con una solución de seguridad capaz de detectar y eliminar esta y otras amenazas.