Cuando hablamos de problemas de seguridad en el Internet de las cosas, uno de los dispositivos que primero nos viene a la mente son las cámaras IP, tan comunes desde hace unos años. Su bajo coste y la posibilidad de controlarlas desde nuestro smartphone han ayudado a su proliferación, y aunque llevamos avisando de problemas de seguridad en estos dispositivos desde hace años, no parece que los fabricantes y usuarios estén más seguros ahora.

A pesar de que se ha estado informando de incidentes en este tipo de dispositivos incluso en medios generalistas, el problema sigue estando ahí. Por una parte, los fabricantes de estas cámaras no consideran la seguridad como una de sus prioridades, y por otra los usuarios no se preocupan de este tema y tan solo quieren que el dispositivo funcione.

Accediendo a cámaras IP saltándose la contraseña

Una de las recomendaciones que se suelen dar a los usuarios de estas cámaras es que cambien la contraseña que suele utilizarse para acceder a ellas. Normalmente esa contraseña es la misma para toda una gama de cámaras y es muy fácil de conseguir consultando, por ejemplo, los manuales online que el fabricante pone a disposición de los usuarios.

Sin embargo, ni siquiera esa recomendación sirve cuando vemos cómo es posible que un atacante aproveche una vulnerabilidad en una de estas cámaras, la cual permite sobrescribir la contraseña del administrador. Eso mismo es lo que han descubierto los investigadores de Senrio: una vulnerabilidad en cámaras IP D-Link que permite a un atacante la inyección de código y cambiar la contraseña para garantizarse el acceso remoto.

Incluso aunque el usuario generase una contraseña robusta, el aprovechamiento de esta vulnerabilidad permitiría saltársela. Una vez conseguido el acceso, un atacante podría crear nuevos usuarios con permisos de administrador, descargar firmwares modificados o reconfigurar el dispositivo para permitir el acceso remoto u otras acciones maliciosas.

El problema se hace más grande cuando comprobamos que la vulnerabilidad no se limita a un único modelo de cámara IP, sino que también está presente en otros dispositivos que utilizan sistemas parecidos. De momento, el equipo de investigadores ha confirmado que cinco modelos de cámaras IP de D-Link son vulnerables.

Camaras IP usadas en un ataque DDoS

Con estos antecedentes, no es de extrañar que las cámaras IP y otros dispositivos del Internet de las cosas cada vez estén más implicados en todo tipo de ataques, y no solo como víctimas de los mismos.

Un ejemplo lo tenemos en el análisis realizado por la empresa Sucuri de un ataque reciente de denegación de servicio distribuido (DDoS) en el que se usaron cámaras IP para realizar el ataque. El uso de dispositivos IoT en ataques tampoco es que sea algo nuevo, puesto que hace algunos años que se sabe que estos dispositivos están siendo usados, por ejemplo, para enviar spam.

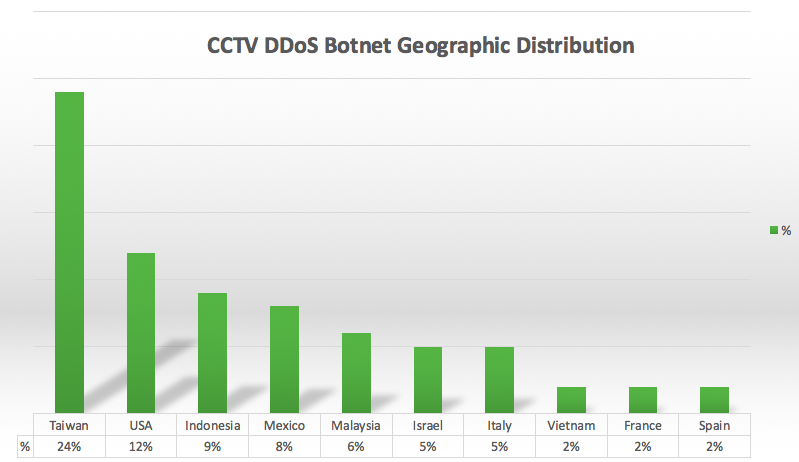

Sin embargo, los investigadores de Sucuri destacan que es la primera vez que se observa a una botnet compuesta únicamente por cámaras IP para lanzar un ataque DDoS de esta magnitud. En su investigación consiguieron identificar un total de 25.513 direcciones IP únicas pertenecientes a cámaras ubicadas alrededor del mundo. Los principales países desde donde se lanzó el ataque utilizando estas cámaras vulneradas fueron Taiwan y los Estados Unidos, aunque las cámaras comprometidas ubicadas en España representaron un 2 % del total, lo que hizo que entrara en el puesto número 10 del ranking elaborado por los investigadores.

Imagen propiedad de Sucuri Blog

Conclusión

Por desgracia, si somos usuarios de este tipo de cámaras, las opciones existentes que evitan su uso malicioso son limitadas. Podemos cambiar la contraseña por defecto pero, como acabamos de ver, existen vulnerabilidades que se saltan esta protección.

Lo que sí podemos hacer si estamos pensando en adquirir o cambiar alguna de estas cámaras IP es informarnos acerca de qué fabricantes tienen una política de actualización responsable, con publicaciones de parches de seguridad periódicamente. También podemos adquirir alguna cámara que funcione solamente en un circuito cerrado y no disponga de ningún tipo de acceso a Internet, o, si disponemos del tiempo y recursos necesarios, filtrar qué conexiones se realizan a esa cámara y bloquear todas aquellas que no provengan de direcciones IP de confianza.

Créditos de la imagen: PeacockArmageddon via Foter.com / CC BY-ND