A estas alturas de la película, no debería quedar prácticamente ningún lector de este blog que se sorprendiese de la cantidad de dispositivos que se están conectando (con o sin razón aparente) a Internet o entre sí para hacerlos “inteligentes”. Es lo que se conoce comúnmente como el Internet de las cosas (o de los trastos, según se vea) y vemos ejemplos de lo más peculiares a diario.

Esta interconexión que (supuestamente) debería hacernos la vida más fácil, presenta problemas si no se tienen en cuenta aspectos relacionados con la seguridad. En este mismo blog hemos hablado con anterioridad de vulnerabilidades en neveras, cafeteras, muñecas e incluso coches conectados, vulnerabilidades que podrían causar graves problemas si fueran aprovechadas por un atacante en nuestra contra.

Millones de dispositivos usan las mismas claves criptográficas

Precisamente para añadir algo de seguridad, los fabricantes de este tipo de dispositivos suelen utilizar claves criptográficas (claves públicas, privadas y certificados) para tratar de añadir una capa de seguridad a las conexiones SSH o HTTPS que realizan cuando un usuario quiere, por ejemplo, interactuar con el dispositivo.

Sin embargo, un grupo de investigadores de la empresa Sec Consult ha descubierto que, desgraciadamente, las mismas claves se repiten con demasiada frecuencia en millones de dispositivos conectados, por lo que sería posible realizar ciertos tipos de ataques. Estas claves se encuentran incrustadas en el firmware que gobierna muchos de estos dispositivos y permiten acceder por HTTPS o SSH a él.

Normalmente, cuando se conecta uno de estos dispositivos a la red es porque se quiere poder controlarlo remotamente. Esto puede hacerse de forma voluntaria, pero muchos de estos dispositivos ya vienen preconfigurados de forma automática para hacerlo y los usuarios o no lo saben o no se molestan en desactivar esta funcionalidad.

Con tanto dispositivo conectado, aun sin conocimiento de sus propietarios, y sabiendo las claves criptográficas utilizadas para comunicarse con ellos, se abre un amplio abanico de posibilidades para los atacantes, puesto que los vectores de ataque se multiplican.

¿Qué impacto tiene esta vulnerabilidad?

Los ataques que pueden realizarse conociendo las claves criptográficas de estos dispositivos van desde la suplantación de identidad al robo de datos transmitidos por canales supuestamente seguros, pasando por ataques del tipo man-in-the-middle. Un atacante podría, por ejemplo, conseguir las credenciales de administrador y utilizarlas en futuros ataques, aunque para que estos tengan éxito, el atacante ha de poder acceder a las conexiones emitidas y/o recibidas por el dispositivo vulnerable.

En caso de encontrarse en la misma red local sería relativamente fácil realizar este tipo de ataques, aumentando la complejidad si el ataque se realiza a través de una conexión remota. No obstante, recordemos que hay buscadores especializados en encontrar todo tipo de dispositivos conectados, por lo que, muchas veces, un atacante tan solo tendría que buscar la víctima más débil para conseguir su objetivo.

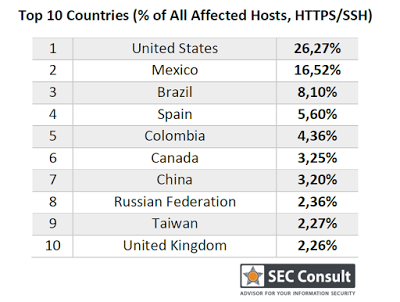

Los investigadores han realizado una búsqueda de dispositivos que comparten las mismas claves y han elaborado un ranking de países con más dispositivos vulnerables. España se encuentra en un preocupante cuarto puesto al haberse encontrado muchos dispositivos que permiten la administración remota mediante ssh:

Posibles soluciones

Como en otras tantas ocasiones cuando hablamos del Internet de las cosas, la solución se encuentra, principalmente, del lado de los fabricantes. Estos deberían asegurarse de que cada dispositivo utilizase una clave critpográfica única y aleatoria, que podría ser calculada por el propio dispositivo en su primer arranque o en la propia factoría donde se fabrique.

Además, están los casos especiales de dispositivos ligados a un proveedor de Internet en concreto, dispositivos como routers, sistemas de grabación de contenido digital (DVR) y otros que suelen venir incluidos en el precio de nuestra conexión a Internet o paquete de televisión a la carta. En estos casos, el proveedor de servicios suele tener acceso remoto al dispositivo para resolver incidencias, aunque se podría realizar una configuración más estricta que impidiese accesos no autorizados.

Por parte de los usuarios, sería recomendable cambiar las claves SSH y los certificados X.509 en los dispositivos siempre que sea posible. Decimos esto porque no siempre se permite realizar este cambio o no se proporcionan los permisos necesarios a los usuarios. Además, los conocimientos requeridos para realizar estas operaciones no son comunes en el usuario medio.

Conclusión

El boom del Internet de las cosas hará que cada vez veamos más dispositivos de todo tipo conectándose entre sí y a Internet. Sin embargo debemos analizar muy a fondo sus seguridad y reclamar mejores medidas si vemos que un fallo de diseño o una mala implementación de las medidas de seguridad básicas puede poner en peligro nuestra información confidencial.

Sin duda, estamos ante un reto difícil, puesto que la tendencia es a crear más y más dispositivos conectados, pero en caso de ignorar los riesgos nos enfrentamos a un futuro complejo donde los vectores de ataque podrían multiplicarse hasta límites insospechados.