A pesar de no haber sido tan mencionado como otras amenazas en los últimos meses, el peligro de la utilización maliciosa de las redes de anuncios (amenaza también conocida como malvertising) sigue siendo una importante fuente de ingresos para los delincuentes y un verdadero quebradero de cabeza para los usuarios.

Campaña Master 134

Un ejemplo de que los ciberdelincuentes consideran estas campañas de anuncios maliciosos una parte muy importante de su negocio lo tenemos en la investigación reciente de Check Point, donde se ha descubierto una campaña de malvertising que implica a miles de sitios WordPress comprometidos, así como a varias empresas dentro de la cadena de negocio de la publicidad online, y que termina distribuyendo contenido malicioso a usuarios de todo el mundo a través de varios Kits de exploit.

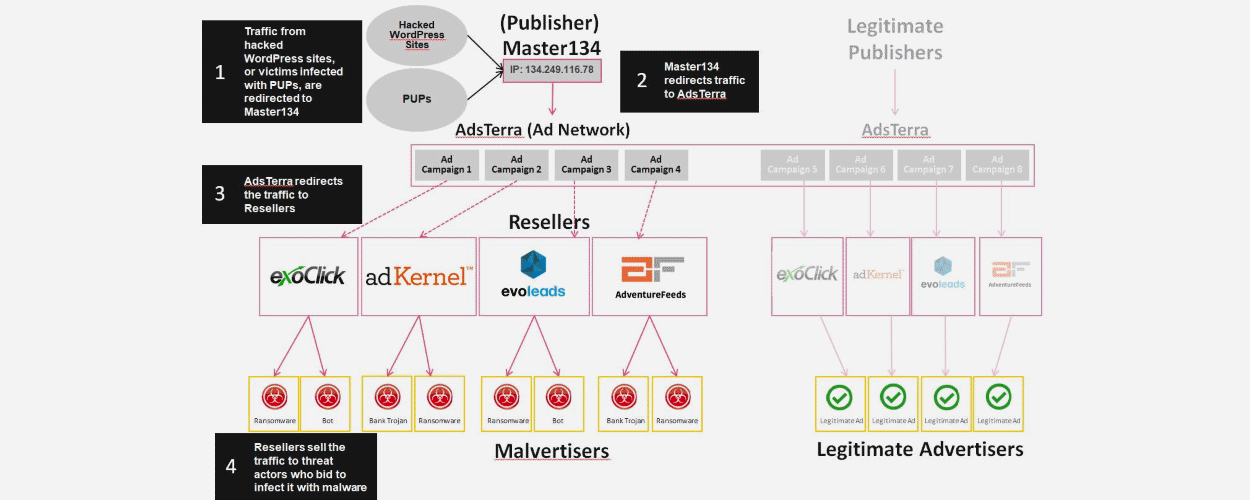

Para entender cómo funciona todo este entramado primero debemos saber quién lo conforma, empezando por los anunciantes que quieren promocionar sus productos o servicios. Estos anunciantes contactan con los publishers, que son los encargados de vender el espacio publicitario en sus webs, y luego tenemos a las redes de anuncios que se encargan de pujar por el espacio de anuncios y conectar a los anunciantes con los publishers. Junto a todos estos actores se encuentran los revendedores, que trabajan junto con las redes de anuncios para vender el tráfico que las redes de anuncios recopilan de los publishers a otros anunciantes.

Esquema de la campaña de propagación de Adware Master134 – Fuente: Check Point

Esta investigación ha mostrado una preocupante relación entre un grupo de cibercriminales camuflado como publisher y varios revendedores legítimos. Los delincuentes están utilizando esta estructura para propagar malware como ransomware, troyanos bancarios y bots. Todo ello alimentado por una red de anuncios de dudosa moral conocida como Ad-Terra.

El problema de este esquema de distribución de malware que aprovecha todo el mecanismo de distribución de anuncios online es la gran cantidad de usuarios a la que pueden llegar los delincuentes, y que, prácticamente, pueden propagar cualquier amenaza que se les ocurra.

Extensiones maliciosas en webs para ver películas online

El caso anterior no es el único que se ha estado produciendo en los últimos días, ya que desde finales de julio, los sistemas de telemetría de ESET vienen detectando un incremento considerable a nivel global de la amenaza JS/Adware.Agent.AA. España no es una excepción, puesto que esta amenaza se ha colocado en el primer puesto de las más detectadas, sustituyendo incluso a aquellas relacionadas con el minado no autorizado de criptomonedas.

Índice de detección de JS/Adware.Agent.AA en España durante las últimas semanas – Fuente: Virus Radar

Esta detección se activa cuando se detecta cierta línea de código JavaScript en una web, línea que tiene una nomenclatura similar a la siguiente:

“/afu.php?zoneid=1407888&var=1407888”

Este código pertenece a un distribuidor de anuncios online que en ocasiones ha incluido anuncios maliciosos tales como falsas alertas que terminan instalando extensiones maliciosas de Chrome, tal y como vimos hace un tiempo con la campaña protagonizada por el malware Submelius.

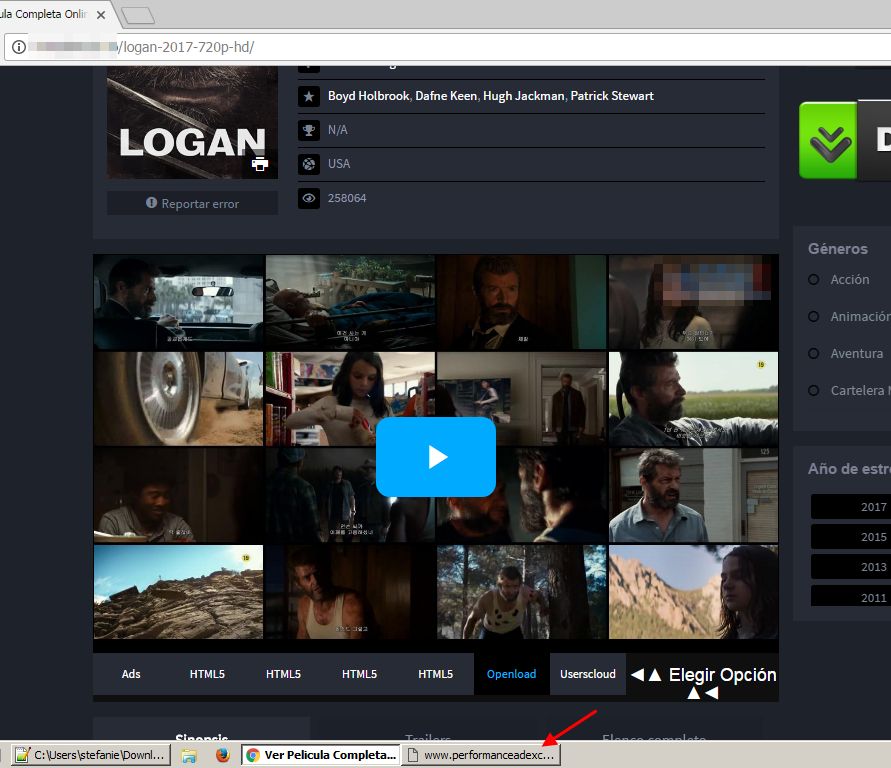

El incremento tan importante en el número de detecciones se debe a que algunas webs de visualización online de películas y series utilizan el distribuidor de publicidad online con la línea de código JavaScript maliciosa, lo que provoca que muchos de los visitantes de estas webs terminen instalando las extensiones maliciosas de Chrome en sus sistemas.

Ejemplo de web para ver películas online que realiza descargas con malware – Fuente: WeLiveSecurity

Webs fraudulentas de descarga de aplicaciones

Otra de las técnicas de propagación de adware que hemos visto recientemente tiene como protagonistas a una serie de webs fraudulentas que se hacen pasar por webs de descarga oficial de algunas aplicaciones bastante conocidas. El descubrimiento inicial lo hizo el investigador Ivan Kwiatkowski cuando descubrió una web francesa haciéndose pasar por el sitio oficial del conocido gestor de contraseñas KeePass en ese país.

Los usuarios que descarguen esta aplicación desde ese sitio web obtenían la aplicación y, de regalo, un adware de nombre InstallCore que viene en el mismo instalador. A pesar de que mucha de esta publicidad no va más allá de ser molesta para el usuario, también se han dado casos donde los usuarios se han encontrado con que se intentaban instalar desde programas de minado de criptomonedas hasta secuestradores de búsquedas en el navegador.

Lo peligroso del asunto es que no solo se descubrió esta estrategia en esa web en concreto, sino que, tirando del hilo, han ido apareciendo más webs con instaladores y adware “de regalo” haciéndose pasar por webs legítimas, principalmente en dominios franceses y españoles.

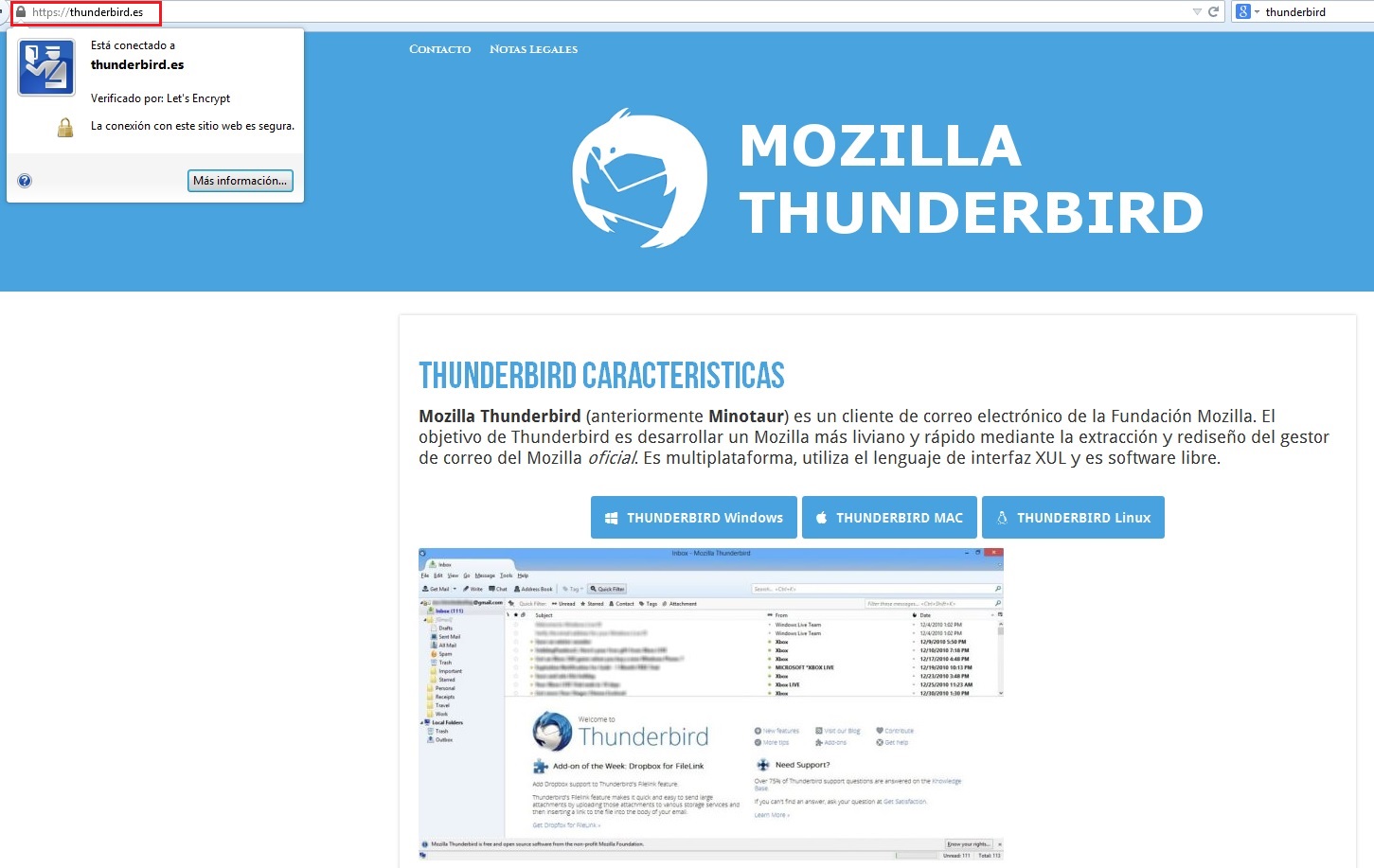

Pongamos como ejemplo la web Thunderbird.es. Cualquiera diría que tiene toda la pinta de ser una web completamente legítima para descargar el conocido cliente de correo, ya que está registrada en un dominio de primer nivel, el diseño está bien hecho (a pesar de no coincidir con el oficial) y además cuenta con un certificado que garantiza una conexión segura HTTPS (pero no que lo que haya en esa web sea seguro) emitido por Let’s encrypt.

Web fraudulenta con dominio español para la descarga de Thunderbird

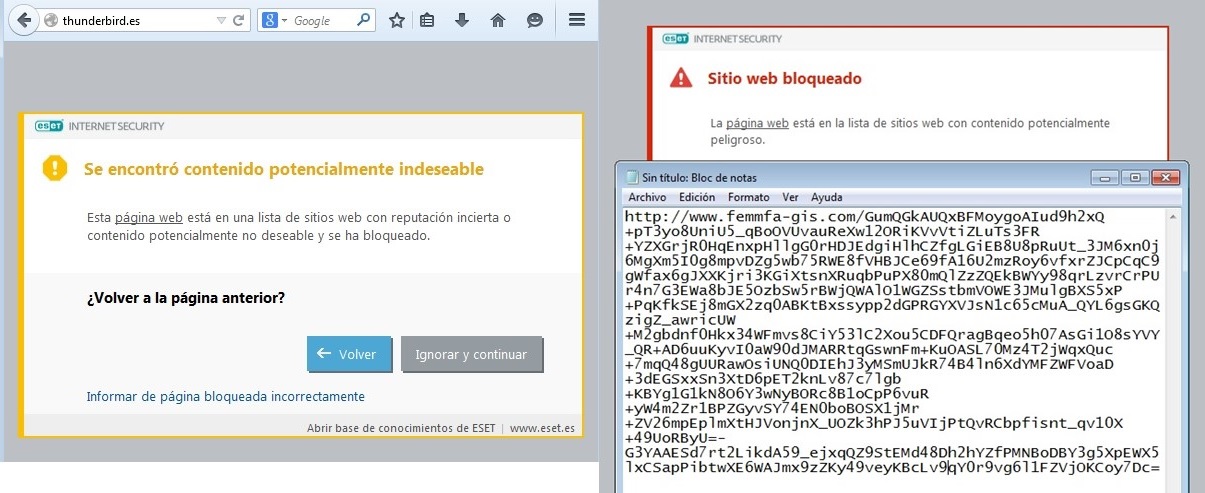

La gran mayoría de usuarios no sospecharía que nada malo pudiera descargarse desde esa web por los puntos que acabamos de mencionar, pero si accedemos a esa web y nuestro antivirus hace su trabajo, lo normal es que nos encontremos con mensajes de alerta tanto al intentar acceder a la web como a la hora de intentar descargar el instalador.

Bloqueo del sitio web fraudulento tanto a la hora de acceder como a la de descargar el instalador desde el enlace proporcionado

Si en lugar de acceder a esta web fraudulenta buscamos la web oficial de Thunderbird, veremos como el diseño de la web cambia considerablemente y esta también se encuentra certificada por una entidad autorizada para asegurarse de que la conexión entre nuestro sistema y la web se realiza de forma segura.

Página legítima de descarga de Thunderbird

Conclusión

Tal y como acabamos de ver, el malvertising sigue siendo una técnica interesante para que los delincuentes obtengan cuantiosos beneficios sin apenas exponerse. Tanto mediante el abuso de las de redes de anuncios para sus oscuros intereses como utilizando sitios webs fraudulentos que se hacen pasar por legítimos, se puede conseguir que usuarios despistados caigan en la trampa.

Por eso debemos estar atentos y vigilar, no solo las webs a las que accedemos sino también las aplicaciones que descargamos, utilizando para eso un sistema de seguridad capaz de detectar y bloquear estas y otras amenazas de forma eficiente.