A pesar de que el ransomware ya no es la amenaza más detectada en la actualidad, esto no significa que haya dejado de ser un problema. Las muestras de malware que cifran archivos y demandan un rescate para poder recuperarlos siguen apareciendo continuamente y con innovaciones o comportamientos nuevos, lo que demuestra que los delincuentes siguen teniendo en cuenta esta amenaza para conseguir sus objetivos.

LockerGoga, ¿el sector industrial como objetivo?

En las últimas semanas varios medios se han hecho eco de las acciones del ransomware LockerGoga, especialmente de aquellas que han conseguido infectar sistemas que pertenecen a empresas relacionadas con el sector industrial y que tienen cierta importancia estratégica. La primera acción de la que se tiene constancia ocurrió a finales de enero de 2019, cuando la empresa Altran Technologies (especializada en servicios de ingeniería e I+D) informó que el 24 de enero fue víctima de un ciberataque que se propagó por la red corporativa.

Como medida de seguridad, esta compañía decidió desconectar su red y aplicaciones, lo que afecto a sus actividades en algunos países europeos. A pesar de que la empresa no hizo referencia alguna a un caso de ransomware en su comunicado, algunos investigadores apuntaron a esta posibilidad tras ver como se subieron varias muestras del ransomware LockerGoga a Virustotal el mismo día que se producto el incidente.

Más recientemente, en concreto durante la madrugada del 18 al 19 de marzo, la noruega Norsk Hydro (una de las productoras de acero más importante del mundo) sufrió otro incidente similar que afectó a los sistemas presentes en la mayoría de sus áreas de negocio. Su departamento de seguridad afirmó que los atacantes aprovecharon el Directorio Activo de Windows para propagarse.

Los portavoces de la empresa sí que mencionaron el ransomware como el código malicioso responsable de este incidente y también informaron de que algunos sistemas estaban funcionando en modo manual. A pesar de que el ataque fue calificado como bastante severo, los mismos representantes afirmaron que gracias a las copias de seguridad y a sus planes de continuidad de negocio, serían capaces de recuperarse en poco tiempo sin tener que pagar un rescate. Esto no ha evitado que se hayan sufrido pérdidas que aun están por determinar pero que, en un primer cálculo, se estima que estarán entre los 31 y los 36 millones de euros.

Por otro lado, en el último incidente hecho público hasta el momento se han visto afectadas dos empresas del sector químico en los Estados Unidos. Las empresas Hexion y Momentive, controladas por el mismo fondo de inversión, sufrieron un ataque el pasado día 12 de marzo, según se ha conocido recientemente al filtrarse información interna. Los síntomas descritos coinciden con varios casos de ransomware conocidos pero la nota de rescate que ha salido a la luz corresponde con la de LockerGoga.

Sin embargo, en este incidente parece que las medidas de seguridad no funcionaron adecuadamente ya que la fuente interna que lo ha hecho público ha comunicado que desde estas empresas se han encargado cientos de nuevos equipos para sustituir a los afectados. Tampoco queda claro si la información cifrada por el ransomware podrá ser recuperada o si se disponían de las pertinentes copias de seguridad.

Un ransomware poco elaborado

No cabe duda de que LockerGoga se ha hecho un nombre con los incidentes que acabamos de comentar, y seguramente otros que aun no han salido a la luz. Sin embargo, lo más destacable de este ransomware son, precisamente, las empresas que se han visto afectadas. Un análisis técnico de este malware demuestra que ni se encuentra especialmente activo, ni tiene una propagación destacada fuera de ciertos países ni se preocupa por pasar desapercibido mientras cifra los archivos de los sistemas infectados.

A la hora de realizar el proceso de cifrado LockerGoga realiza un consumo elevado del procesador de la maquina infectada. También provoca que el explorador del sistema se cuelgue repetidamente y satura el sistema a tal nivel que no permite la ejecución de otras aplicaciones. Este comportamiento permite su rápida detección siempre que haya un usuario que sea capaz de localizar los síntomas que acabamos de describir.

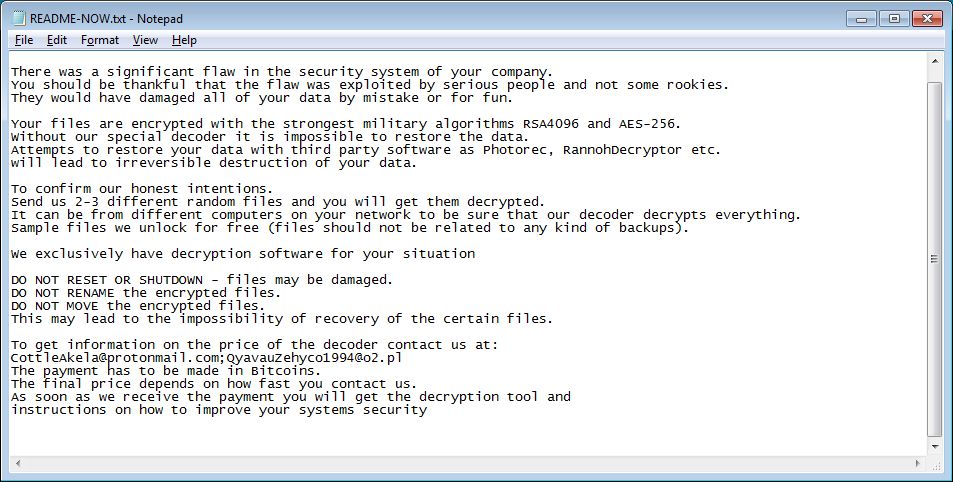

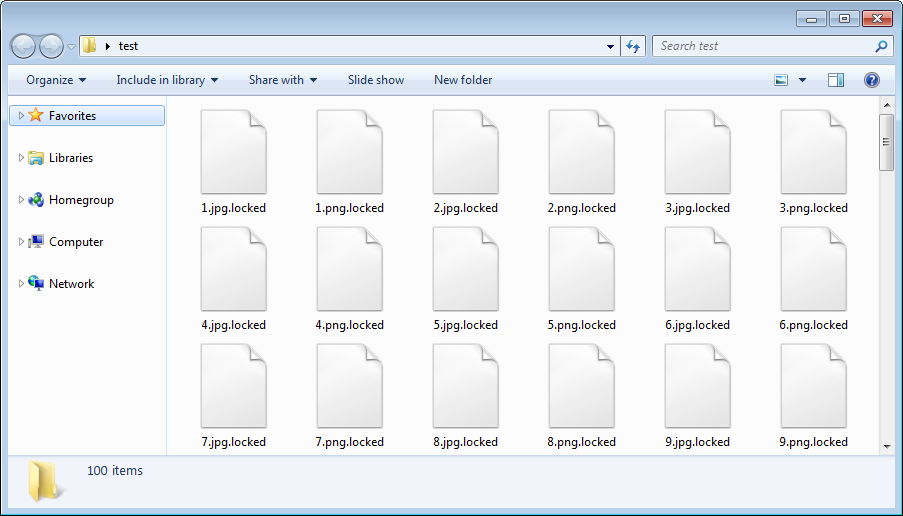

El análisis del malware también demostró que LockerGoga es un ransomware muy lento a la hora de cifrar los archivos, probablemente debido a que el código del malware no estaba depurado, y tampoco se esfuerza en evitar ser detectado. Los ficheros que cifra (al menos en las versiones detectadas hasta la fecha son los que tienen las siguientes extensiones: DOC, DOT, WBK, DOCX, DOTX, DOCB, XLM, XLSX, XLTX, XLSB, XLW, PPT, POT, PPS, PPTX, POTX, PPSX, SLDX y PDF. Cuando el ransomware termina de cifrar los archivos procede a añadir la extensión .locked a todos los archivos infectados. Además, tal y como es habitual, deja una nota en el escritorio del sistema con instrucciones para ponerse en contacto con los delincuentes y que incluye una dirección de correo que servirá para recibir instrucciones y proceder al pago del rescate.

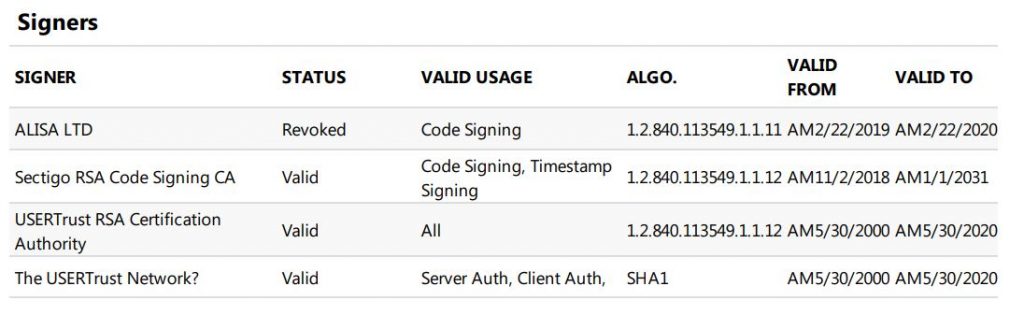

Sin embargo, hay un punto en el que los delincuentes sí que se han esmerado un poco y es en la inclusión de certificados válidos para firmar los ejecutables maliciosos. Esto ayuda a que el malware pase desapercibido para algunas soluciones de seguridad, aunque si el sistema objetivo del ransomware dispone una herramienta de análisis de comportamiento, resultará bastante fácil detectar la actividad maliciosa cuando este empiece a cifrar archivos de forma masiva.

Entre los certificados usados para cifrar las muestras de LockerGoga encontramos uno asignado a Sectigo RSA y a otras entidades importantes. Algunos de estos certificados ya han sido revocados y otros no tardarán en serlo pero, mientras los delincuentes sean capaces de firmar sus muestras con algunos de estos certificados, sus posibilidades de seguir infectando a sus víctimas aumentan considerablemente.

Antes de lanzarnos a hacer conjeturas arriesgadas y atribuciones que pueden estar equivocadas sobre la fijación de LockerGoga en el sector industrial, hemos de tener en cuenta que hasta el momento solo conocemos aquellos casos en los que los responsables de las empresas han comunicado el incidente o se ha sabido por otros medios. Es posible que haya otros sectores afectados incluso en países que suelen considerarse como sospechosos habituales de lanzar estos ataques, tal y como podemos ver en esta tabla obtenida gracias a la inteligencia de amenazas de ESET.

Como vemos, en el primer puesto de países afectados aparece China, acompañado de Rusia y otros países. El hecho de que LockerGoga se haya hecho famoso por las noticias relacionadas con incidentes en el sector industrial resulta claramente llamativo, pero aun es pronto para concretar si todos estos ataques están relacionados y lo que se buscaba era provocar la paralización de estas empresas o, simplemente, fueron una víctima más entre las miles que puede haber afectado esta amenaza.

Conclusión

Campañas de infección como la protagonizada por LockerGaga demuestran que el ransomware sigue activo aunque el número de casos haya descendido respecto a años anteriores. También es cierto que los delincuentes han variado ligeramente su estrategia y ya no se centran tanto en tratar de infectar al mayor número de víctimas posible porque ahora prefieren atacar a objetivos más específicos.

En cualquier caso, los mismos consejos que se recomendaban para atajar el ransomware de hace unos años sirven para los casos actuales, por lo que nunca es demasiado tarde para empezar a aplicarlos.