Durante las últimas semanas estamos observando cómo no cesan de aparecer nuevas variantes de ransomware de todo tipo. Muchas de ellas han sido creadas por delincuentes con ganas de obtener beneficios rápidamente, pero afectan a relativamente pocos usuarios.

Las variantes de ransomware más peligrosas siguen siendo aquellas que evolucionan constantemente y además consiguen alcanzar a un elevado número de usuarios, tal y como hemos observado esta semana con la última campaña de propagación de Locky.

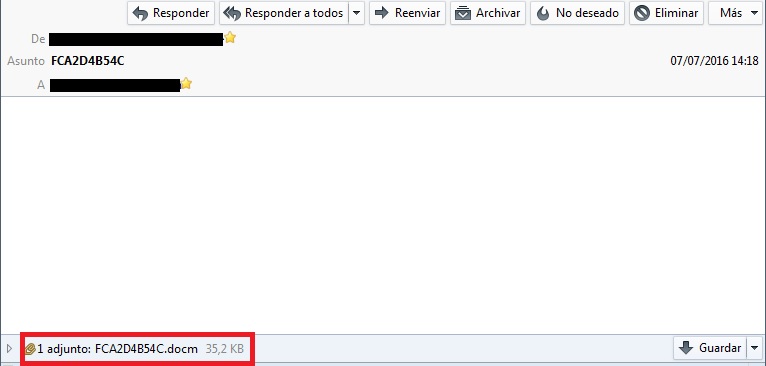

De nuevo, un email

Viendo que la propagación de amenazas por medio del correo electrónico sigue dando buenos resultados, durante esta semana no hemos cesado de recibir correos en blanco con un fichero adjunto, correos que muchas veces suplantaban direcciones de correo de empresas legítimas, incluso correos internos, algo que ayuda a ganarse la confianza de la víctima a pesar de no tener un asunto claro o que el cuerpo del mensaje esté en blanco.

Y es que, por desgracia, no hace falta mucho más para que a un usuario medio le pique la curiosidad y ejecute el fichero adjunto. Además, ¿quién va a sospechar de un fichero aparentemente inofensivo que se abre con el conocido MS Word de Office?

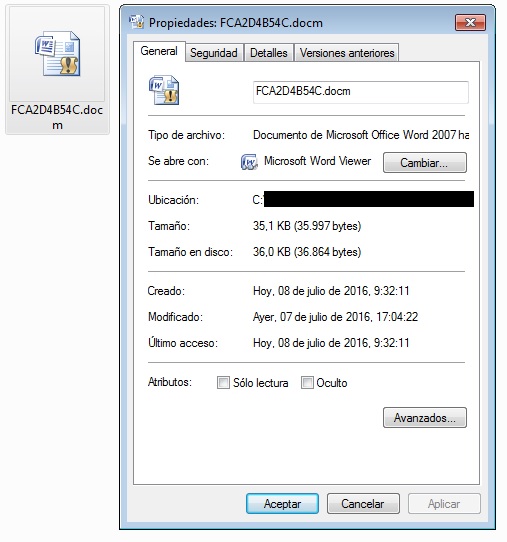

La extensión del fichero es .docm, algo que a primera vista puede llegar a confundirlos con los conocidos .doc. Este tipo de ficheros permiten ejecutar macros y almacenar texto con formato, imágenes, formas, etc., además de poder comprimir información usando los formatos .xml y .zip. A continuación podemos ver cómo el sistema identifica este tipo de ficheros para ser abierto con MS Word 2007 o superior.

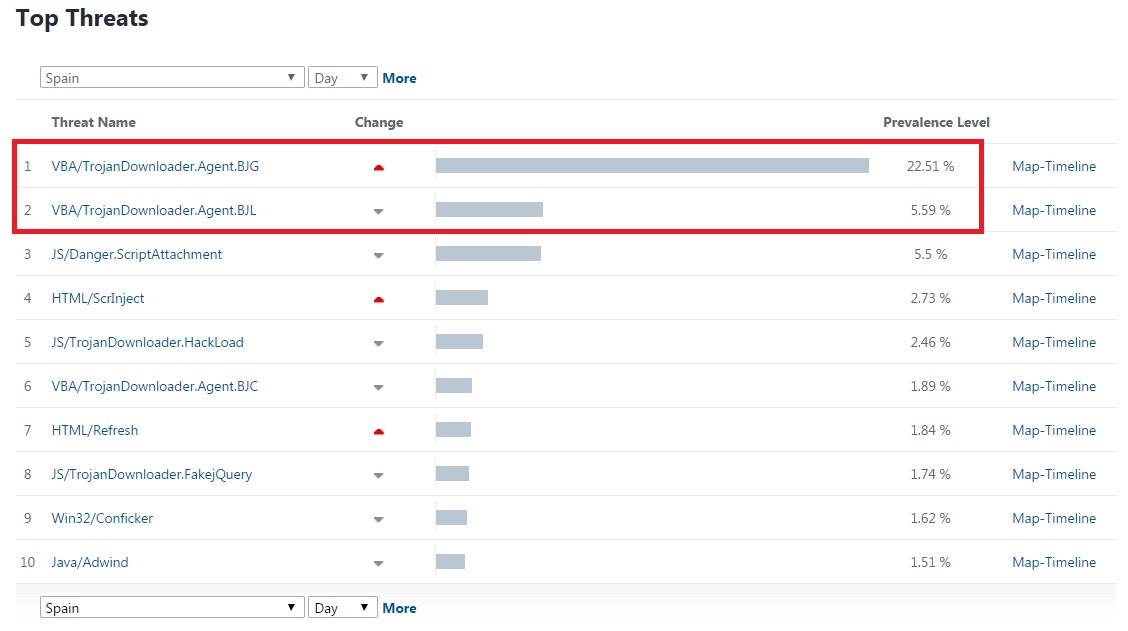

La gran cantidad de correos recibidos durante esta semana con estos ficheros ofimáticos maliciosos adjuntos ha hecho que esta variante ocupe los primeros puestos en nuestro top 10 de detección de amenazas, desplazando al tercer puesto a las campañas de propagación anteriores que utilizaban ficheros JavaScript comprimidos en un archivo .zip.

Diseccionando el malware

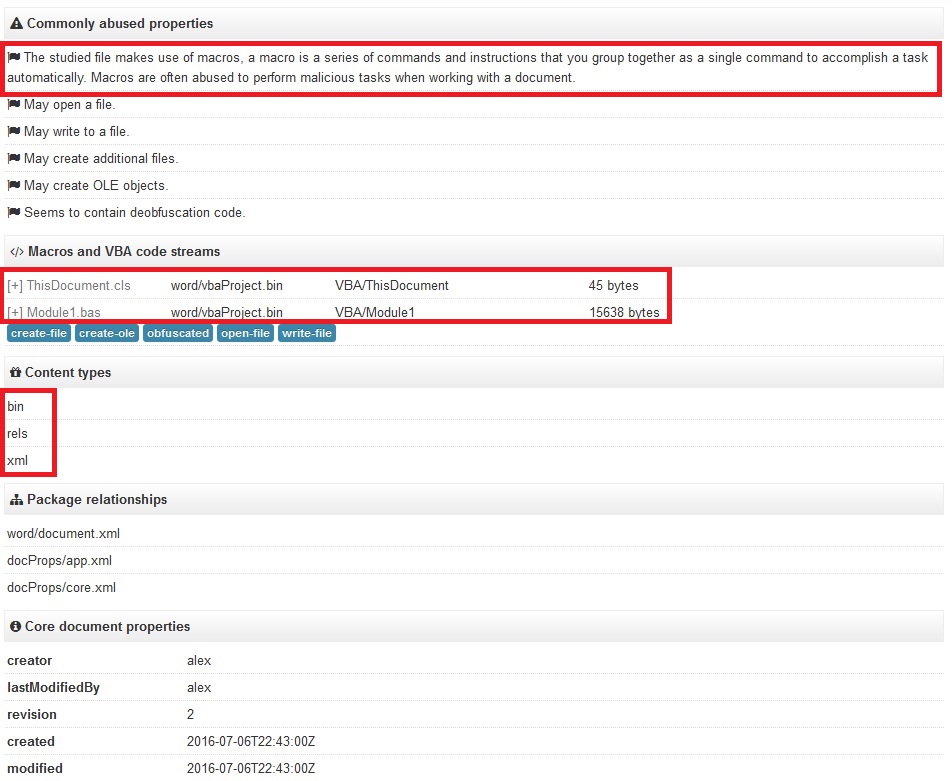

Para asegurarnos de que este fichero aparentemente inofensivo contiene algo sospechoso, podemos enviarlo a algún servicio como Virustotal para que lo analice y confirme nuestras sospechas. En este caso, podemos ver que, efectivamente, dentro de este fichero se encuentran comprimidos varios ficheros .xml, .rels y un .bin, que será el que analizaremos con más detalle.

También vemos que el documento permite ejecutar las macros que hemos mencionado anteriormente e incluso datos acerca de la creación del fichero, como, por ejemplo, su fecha de creación y el usuario que lo generó, en este caso, un tal “Alex”.

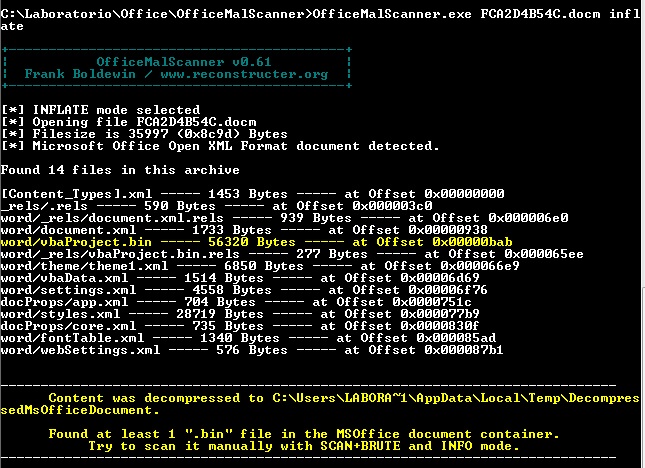

Con esta información podemos ponernos manos a la obra y tratar de extraer los ficheros que este primer análisis ha revelado. Para ello utilizaremos una herramienta como OfficeMalScanner, con la que podremos analizar el fichero .docm en búsqueda de macros maliciosas y extraer cualquier fichero comprimido que pudiera contener.

Ejecutando esta herramienta con el parámetro “inflate” podremos obtener los numerosos ficheros .xml, .rels y el archivo .bin que más nos interesa para poder analizarlo.

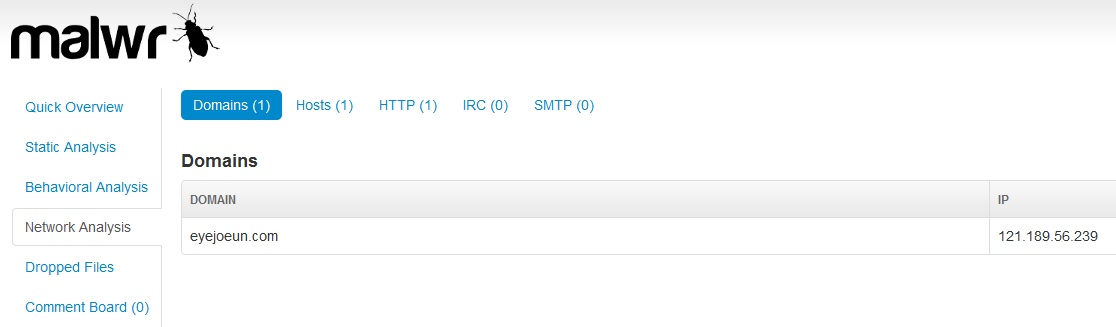

Por otro lado, podemos obtener más información acerca del fichero .docm en otra web de análisis online muy útil como es malwr.com. En esta web podemos obtener información a partir de la ejecución de la muestra en una sandbox, con lo que podremos obtener información acerca de si el malware intenta conectarse a alguna IP.

En este caso vemos cómo este código malicioso se conecta a una dirección IP, dirección que pertenece a una web de una clínica oftalmológica coreana. Como hemos visto en campañas recientes de Locky, esta técnica es utilizada para alojar las diversas variantes de este ransomware. De esta forma, los delincuentes evitan filtros que se encargan de monitorizar listas negras de URLs y bloquear el acceso a estas webs maliciosas, al menos durante un tiempo.

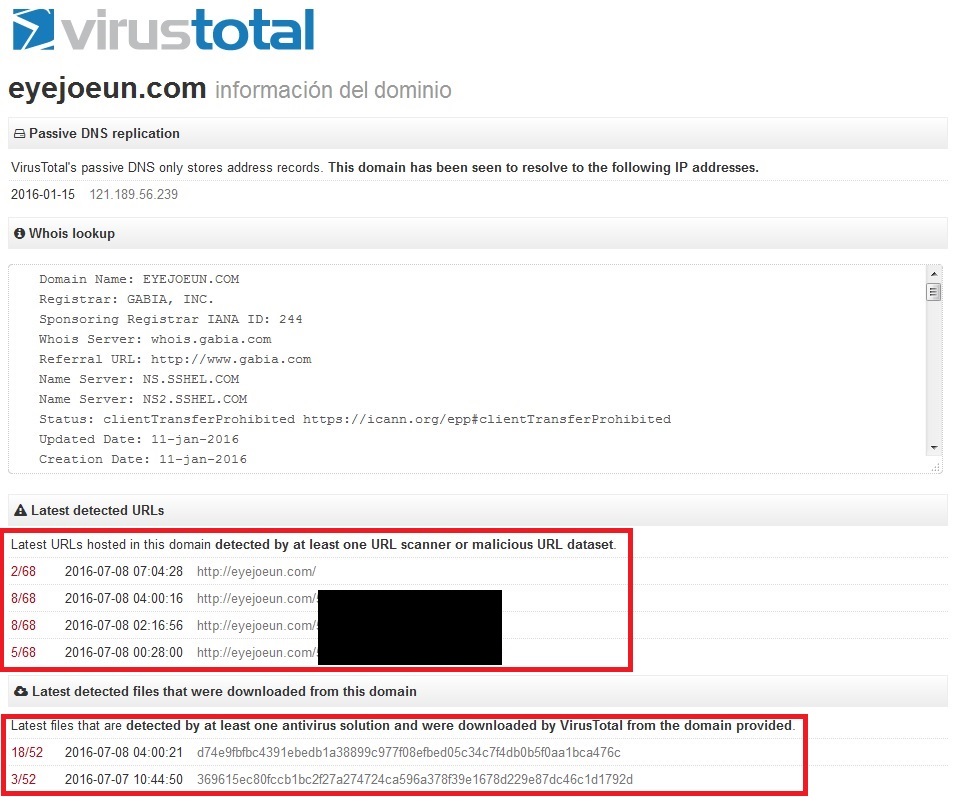

En lo que respecta a esta web en concreto, podemos ver que durante los últimos días ha tenido una actividad bastante intensa alojando varias muestras de Locky, tal y como podemos observar gracias al servicio de análisis de URLs de Virustotal.

También mediante Virustotal podemos ver cómo los diferentes motores antivirus han ido detectando estas muestras y muchos coinciden en clasificarlas como una variante de la familia de ransomware Locky.

Conclusión

Desde su retorno a mediados de junio tras tomarse unas semanas de descanso, Locky ha sido uno de los ransomware que más quebraderos de cabeza está causando. Además, sus creadores no se limitan a lanzar campaña tras campaña, sino que van cambiando las técnicas usadas para obtener un mayor número de víctimas.

Los mismos consejos que hemos mencionado en campañas de propagación de ransomware anteriores sirven perfectamente para esta: evitar abrir ficheros adjuntos o pulsar sobre enlaces que encontramos en correos en los que no confiemos al 100 %, o aplicar medidas que limiten los permisos con los que cuentan los usuarios a la hora de ejecutar cierto tipo de archivos o acceder a recursos compartidos.

A las soluciones de seguridad debidamente configuradas y actualizadas se les pueden añadir reglas que aumenten la probabilidad de detección. Si además nos encontramos en un entorno corporativo, haríamos bien en adoptar ciertas medidas preventivas que ayuden a mitigar este tipo de ataques.

Para terminar, es buena idea instalar alguna aplicación como el Anti Ransom v3 que permita detectar cuándo se está realizando el cifrado del disco y detenerlo, para así tomar medidas y desinfectar el sistema.

Créditos de la imagen: portalgda via Foter.com / CC BY-NC-SA