La creatividad de los ciberdelincuentes no tiene límites, ni tampoco su capacidad de reciclaje. Hoy nos hacemos eco, desde el laboratorio de investigación de ESET, de una nueva variante de un backdoor creado en 2002. Lo más curioso es que esta amenaza, originalmente desarrollada para atacar a sistemas Linux, ha sido remozada para infectar a sistemas Mac OS X.

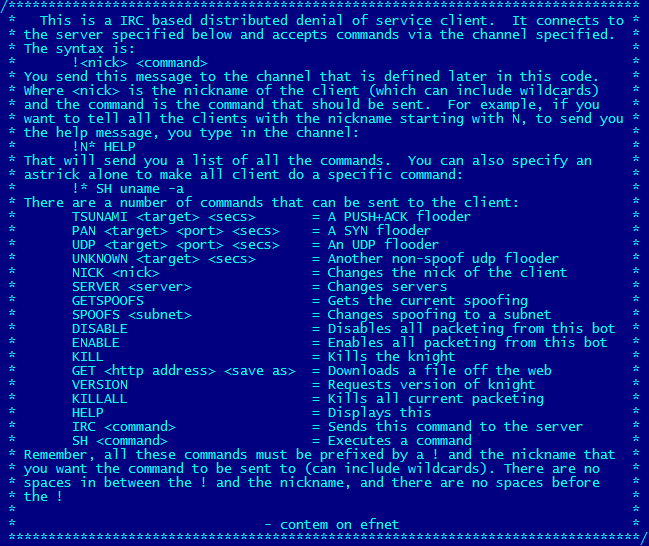

Una vez instalado en el sistema, este backdoor permite tomar el control remoto del Mac mediante IRC para crear una red de bots que lancen ataques DDoS (ataques de denegación de servicio). El ejemplar analizado contiene una extensa lista de servidores IRC y de canales a los que intenta conectarse y desde los que lee e interpreta diferentes órdenes. Podéis ver la lista de los comandos utilizados en la siguiente imagen, que contiene una porción del código fuente de la variante de Linux.

Además de permitir ataques DDoS, el troyano permite la descarga de ficheros de forma remota, tales como otro tipo de malware o actualizaciones del propio código de la muestra. Además, como sucede en la mayoría de botnets, se pueden ejecutar comandos que permiten tomar el control de la máquina afectada. En términos de funcionalidad, la variante para Mac de este backdoor es similar a su antigua versión para Linux, con cambios tan solo en el servidor IRC, el canal y la contraseña, siendo la mayor diferencia que en esta ocasión se trata de un binario de Mach-O (Mac OS) en lugar de un binario ELF (Linux).

Desde el laboratorio de ESET en Ontinet.com recordamos que nuestras soluciones de seguridad (incluyendo ESET Cybersecurity para Mac) detectan este nuevo ejemplar como OSX/Tsunami.A. No obstante, hay que estar alerta ante nuevas amenazas “recicladas” ya que, al tener como base el sistema operativo UNIX, hay amenazas para Linux que pueden ser portadas a Mac OS (y viceversa) sin muchas dificultades.

Josep Albors