Las noticias sobre las importantes fluctuaciones en el valor de las criptodivisas de los últimos días ha llamado la atención no solo de los usuarios y medios de comunicación. Los delincuentes hace meses que están lanzando campañas para aprovechar la fiebre de las criptomonedas y obtener beneficios a costa de usuarios desprevenidos.

Auge de la minería no autorizada

Si bien es cierto que los ataques relacionados con este tipo de divisas llevan entre nosotros casi desde el origen de las mismas, hasta no hace mucho, estos se centraban en atacar a aquellos usuarios que, o bien ya poseían una cartera donde almacenar estas monedas o disponían de un hardware específico y potente que permitía el minado efectivo.

Sin embargo, en los últimos meses hemos observado un importante crecimiento en ataques relacionados con aprovechar los recursos de los usuarios, ya sea infectándolos con algún software de minado o introduciendo código en páginas webs que aprovechan los recursos del sistema de los usuarios que las visitan para minar criptomonedas.

Este auge viene provocado por la utilización de criptodivisas como Monero, diferente a Bitcoin en lo que respecta a necesidades para su obtención y el anonimato que proporciona en las transacciones. Cualquier CPU mínimamente potente es válida para realizar labores de minería y por eso (y porque su valor ha crecido considerablemente desde finales del verano) es la elegida en muchas campañas preparadas por delincuentes.

Migrando desde el ransomware

Hasta ahora, cuando los delincuentes conseguían que una nueva campaña de propagación de amenazas fuera rentable la añadían a su arsenal particular y está convivía con otras. Así hemos podido ver como se utilizaban, por ejemplo, kits de exploits para distribuir malware en forma de troyanos bancarios, ransomware y otras amenazas dependiendo de lo que les conviniera en ese momento a los delincuentes.

Sin embargo, con el auge de las criptomonedas en los últimos meses se han empezado a observar casos donde los delincuentes dejan de lado negocios tan lucrativos como el ransomware para pasarse a la minería no autorizada a costa de los recursos de los usuarios.

Un ejemplo reciente de esta migración lo tenemos con el grupo responsable del ransomware VenusLocker. Investigadores de Fortiguard han publicado recientemente un informe en el que se observa como este grupo ha pasado de secuestrar los datos de sus víctimas y pedir un rescate utilizando ransomware a instalar malware en los sistemas de sus víctimas que se encarga de minar Monero.

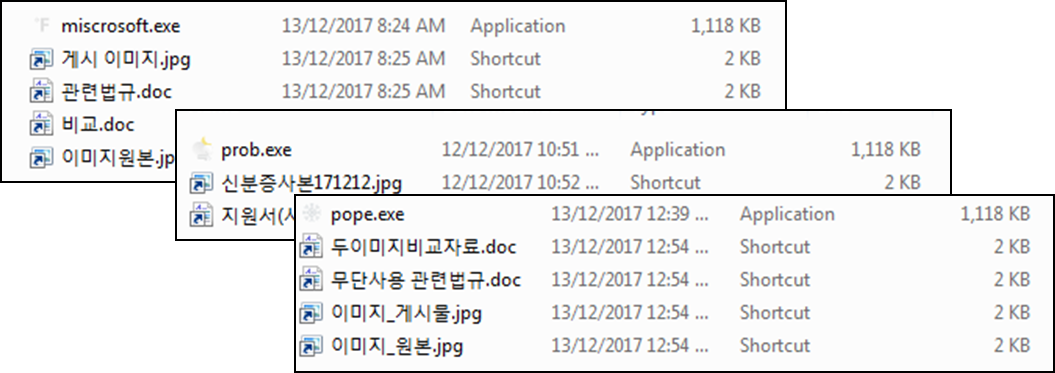

Contenido del fichero comprimido con ficheros maliciosos camuflados como documentos e imágenes – Fuente: Fortinet

Estos ataques se han estado observando principalmente en Corea del Sur y el vector de ataque es todo un clásico como el fichero adjunto a un correo electrónico. Estos emails intentan convencer al usuario para que abra el fichero adjunto utilizando asuntos y temas diversos. Los investigadores también detectaron otra variante que amenazaba al usuario de denunciarlo por utilizar imágenes con derechos de autor en su web y recomiendan abrir el fichero adjunto para ver las imágenes en cuestión.

El fichero adjunto está comprimido en formato EGG, un formato que nos puede resultar extraño pero que en Corea del Sur es bastante conocido. Dentro de ese archivo comprimido encontramos el software de minado, junto a otros ficheros, camuflado como si fuera un documento de Word o una imagen. La realidad, no obstante, es que si el usuario ejecuta alguno de estos, aparentemente inofensivos archivos se ejecutará el software de minado, cediendo los recursos de su sistema para el beneficio de los delincuentes.

Usando Facebook Messenger como vector de ataque

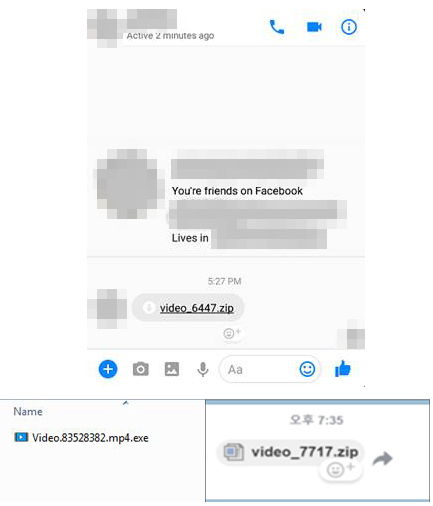

Otro ejemplo del incremento del interés de los delincuentes en este tipo de ataques lo tenemos en la distribución de un archivo malicioso a través de Facebook Messenger. Investigadores de Trend Micro y el investigador surcoreano c0nstant han descubierto como se está propagando entre usuarios de esta conocida aplicación de mensajería instantánea un archivo que simula ser un vídeo.

Los usuarios reciben un mensaje de algún contacto que ha sido previamente infectado y que adjunta un archivo que simula ser un fichero de video con el formato video_xxxx.zip (donde xxxx es un número de cuatro dígitos). El archivo comprimido esconde un fichero .EXE que, en caso de ser ejecutado, se infectarán con el malware Digminer.

Mensaje de Facebook Messenger con el falso vídeo que contiene el malware – Fuente: Trend Micro

Este malware se conecta con un servidor de mando y control gestionado por los delincuentes en espera de instrucciones y que, actualmente, este servidor está haciendo que las víctimas se descarguen un minero de la criptodivisa Monero y una extensión maliciosa de Chrome que se instalan nada más terminan de descargarse.

La función de esta extensión de Chrome es la de acceder al perfil de Facebook Messenger de forma automática sin pedir autorización al usuario. De esta forma puede lanzar mensajes con el mismo fichero malicioso a todos sus contactos y aumentar así el número de víctimas. Sin embargo, este acceso automático solo funciona si la víctima tiene las credenciales de Facebook registradas en el navegador. En caso contrario, la extensión maliciosa no podrá acceder a la cuenta de Facebook Messenger de la víctima de forma automática.

Hasta el momento de escribir estas líneas, esta campaña ha sido detectada en varios países como Corea del Sur, Vietnam, Filipinas, Tailandia, Azerbaiyán, Ucrania y Venezuela. No obstante, es perfectamente posible que veamos esta u otras campañas similares en otras regiones del mundo.

Conclusión

Con cada vez más delincuentes dándose cuenta de que las criptomonedas son un negocio muy provechoso, especialmente si los recursos utilizados para minarlas son de otras personas, no es de extrañar que veamos cada vez más incidentes relacionados con este tema. Al menos durante las próximas semanas es muy probable que sigamos observando campañas similares a las que acabamos de analizar y esto tiene visos de seguir así mientras la fiebre de las criptodivisas esté en auge.

Hay quien afirma que esto tiene su lado positivo puesto que, con cada vez más delincuentes centrándose en estas campañas, el número de incidentes relacionados con ransomware debería decrecer. Muy a nuestro pesar, no parece que este sea el caso a corto plazo y, las medidas de seguridad que se han venido recomendando durante los últimos meses siguen siendo igual de válidas.