Suele pasar que, cuando ocurre una noticia de cierto alcance, los delincuentes la aprovechan para propagar sus amenazas de forma más efectiva. La alerta sanitaria decretada por el coronavirus no es una excepción y se llevan observando campañas de propagación de malware utilizando esta temática desde hace varias semanas.

Japón como uno de los primeros objetivos

Cuando a finales de enero se elevó la preocupación del posible alcance del coronavirus COVID-19 y su propagación más allá de las fronteras chinas, los primeros en estar alerta fueron sus países vecinos, con Japón y Corea del Sur a la cabeza. Ahora ya sabemos que esos países tenían motivos de sobra para permanecer alerta, con una situación especialmente preocupante en Corea.

Los delincuentes no dejaron pasar la oportunidad y una de las familias de malware más activas durante los últimos meses, como es Emotet, se aprovechó de la gran cobertura mediática que esta enfermedad estaba teniendo para actualizar las plantillas de los correos electrónicos usados para propagarse, apuntando especialmente a los usuarios japoneses.

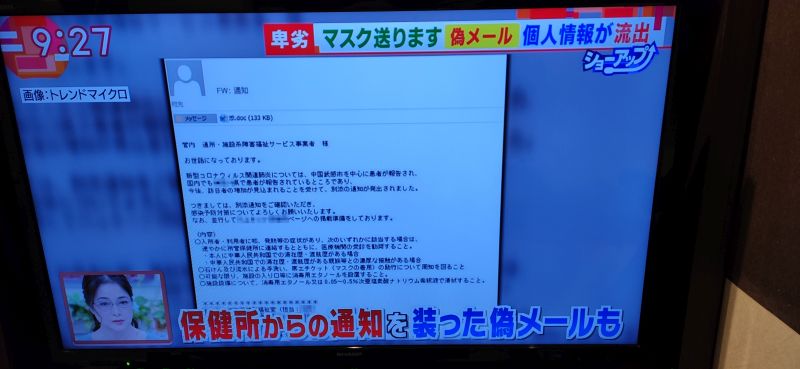

De este hecho informaron precisamente los expertos de IBM X-Force a finales de enero, alertando de que se estaba observando que Emotet estaba enviando alertas sobre infectados por el coronavirus en diversas regiones de Japón a usuarios nipones. La campaña fue tan relevante en este país que incluso los noticiarios realizaban completos reportajes para evitar que los usuarios más incautos cayesen en la trampa e infectasen sus equipos, algo que pudimos comprobar in situ desde nuestro hotel en Tokio a principios del mes pasado.

Unos días más tarde, el mismo equipo de investigadores descubrió una campaña similar pero con el email en inglés haciéndose pasar por el Ministerio de Salud de la República Popular China, y que esta vez propagaba el malware Lokibot.

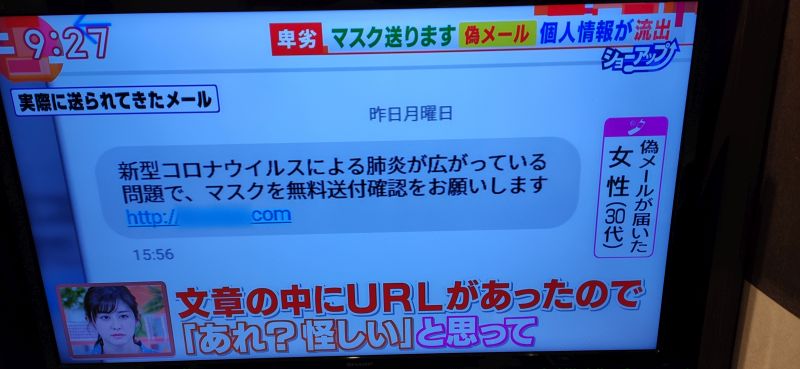

Sin embargo, no todo fueron campañas de propagación de malware, ya que también se pudieron observar casos de phishing distribuidos principalmente entre servicios de mensajería instantánea, siendo Line la principal aplicación de este tipo en Japón. Los creadores de este tipo de campañas de phishing usaban como cebo la escasez de mascarillas, proporcionando un enlace donde, supuestamente, se ofrecía más información al respecto.

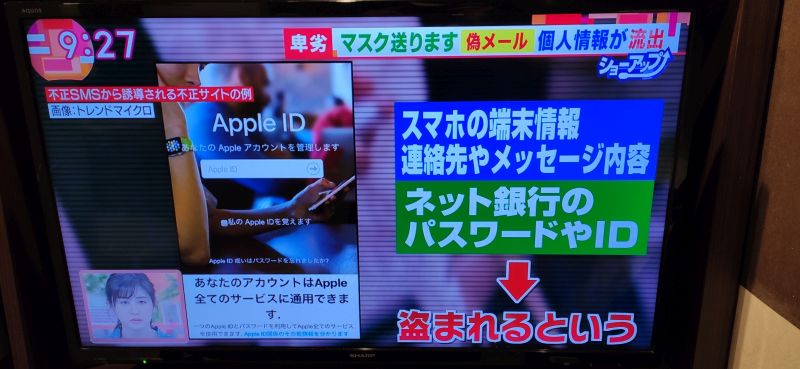

Sin embargo, en vez de redirigir a alguna web con la información relacionada, los delincuentes habían preparado un sitio fraudulento que se hacía pasar por la web oficial de Apple ID. Esperaban, de esta forma, robar las credenciales de acceso de aquellos usuarios que fueran tan incautos de caer en su trampa (, nada elaborada, todo sea dicho).

Ejemplos en el resto del mundo

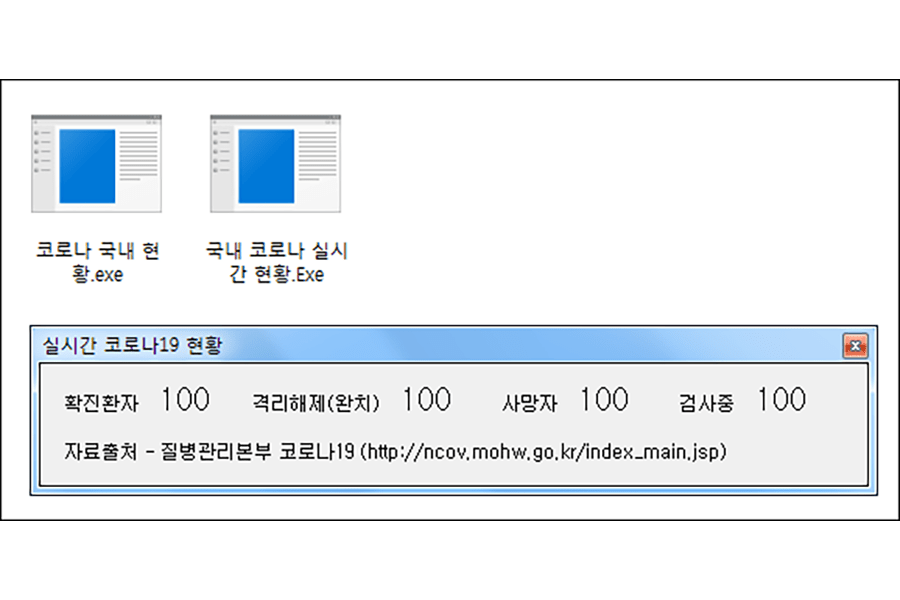

Por su proximidad con respecto al foco de la infección, Corea también era un objetivo apetecible para los delincuentes durante las primeras semanas de propagación de la enfermedad. Así las cosas, a mediados de febrero se observó como se intentaba camuflar código malicioso dentro de aplicaciones ejecutables (EXE) con nombres tan sugerentes como “Situación doméstica actual del coronavirus” o “Situación en tiempo real del coronavirus”.

Dependiendo de la variante ejecutada se mostraba una ventana emergente con información supuestamente actualizada con el número de pacientes infectados, curados, fallecidos y en observación. Sin embargo, la aplicación también instala malware en el sistema de la víctima, malware con la capacidad de tomar el control remoto de la máquina y permitiendo a los atacantes robar información, tomar capturas de pantalla o descargar más códigos maliciosos.

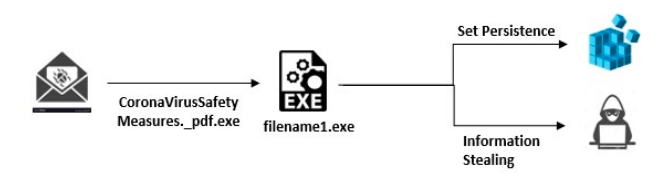

Más recientemente se han detectado nuevas muestras que no tienen un país en concreto como objetivo, sino que buscan infectar al mayor número de sistemas posible. Como ejemplo, tenemos el documento “CoronaVirusSafetyMeasures_pdf” que fue enviado hace unos días a un servicio de análisis de muestras y cuyos responsables decidieron investigar más a fondo debido a lo llamativo de su nombre.

Es probable que esta muestra se estuviese propagando mediante el correo electrónico, y, aunque este vector de ataque puede considerarse como clásico, este malware contiene algunas características peculiares. Entre estas características destacamos el establecimiento de una conexión protegida TLS con una plataforma de compartición de archivos, muy probablemente para evitar las alertas por reputación de algunos cortafuegos. i

La finalidad de esta amenaza es la de robar información confidencial mediante la captura de las pulsaciones de teclado que realiza la víctima, almacenando toda la información capturada en un archivo de nombre logs.dat ubicado en una carpeta temporal del sistema.

También se han seguido observando nuevos casos de phishing en varios países que pretenden robar credenciales de servicios online como Outlook. Los delincuentes suelen hacerse pasar por organismos oficiales como la Organización Mundial de la Salud o el Centro para el Control y Prevención de enfermedades estadounidense para intentar engañar a los usuarios mediante el envío de correos electrónicos.

Si el usuario no se fija en que la redirección no tiene nada que ver con la web legítima de ese organismo oficial, terminará en un sitio preparado por los atacantes que emulará la web original para así robar las credenciales introducidas.

Conclusión

Es de esperar que conforme el número de pacientes infectados, fallecidos y recuperados vaya aumentando con el paso de las semanas, también lo haga el número de amenazas que intenten aprovecharse de esta situación, al menos mientras la cobertura mediática siga siendo tan elevada como hasta ahora.

Como usuarios debemos protegernos no solo aplicando medidas efectivas contra el malware, sino también aprendiendo a reconocer y filtrar todos aquellos enlaces y ficheros adjuntos que no vengan de fuentes oficiales, aunque digan serlo. Para conseguirlo, es esencial que acudamos directamente a las fuentes de información oficiales y evitemos caer en las trampas preparadas por los delincuentes y propagar bulos infundados.