Durante los últimos meses hemos observado como los delincuentes han ido adaptándose a la situación para aprovecharse no solo de la crisis sanitaria mundial provocada por la covid-19, sino por sus consecuencias directas e indirectas, especialmente las relacionadas con el confinamiento. Sabedores de que muchos usuarios se encuentran trabajando desde casa, hemos visto como han aumentado algunas técnicas que, a pesar de ser bastante rudimentarias, siguen siendo muy efectivas.

Factura por pagar

Entre las técnicas rescatadas por los delincuentes durante las últimas semanas, una de las que más ha destacado por su insistencia es aquella que, mediante un correo electrónico, nos informa de que tenemos una factura pendiente de pago o cobro. Este tipo de emails van especialmente dirigidos a los departamentos de administración de las empresas, aunque sus receptores también pueden ser usuarios particulares.

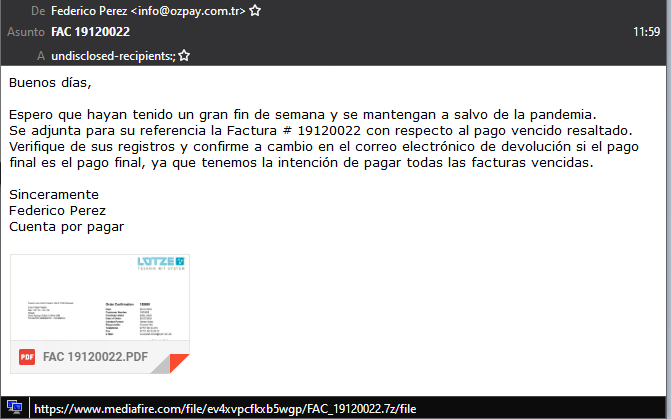

Aunque ya habíamos observado este tipo de correos antes, ha sido durante las últimas semanas cuando hemos visto un notable incremento de su proliferación. En el correo recibido el pasado lunes 25 de mayo leemos la frase introductoria en la que el remitente nos desea que estemos a salvo de la pandemia. Con respecto al remitente, a pesar de que tiene un nombre muy castizo, el correo se originó desde un dominio perteneciente a una empresa ubicada en Turquía.

Además, revisando la cabecera vemos como también se hace referencia a un dominio vietnamita, lo que nos indica que los delincuentes detrás de esta campaña habrían comprometido varios dominios para así poder enviar emails desde ellos, evitándose los controles de algunos filtros antispam al ser enviados estos correos desde sitios con buena reputación.

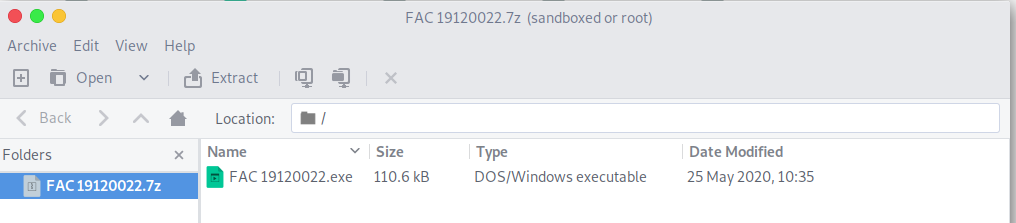

Dentro del correo podemos ver la miniatura de una supuesta factura en formato PDF. Sin embargo, se trata solo de una imagen con un enlace incrustado que apunta a un archivo almacenado en el servicio de alojamiento de ficheros MediaFire. Si el usuario pulsa sobre la imagen, se le invitará a abrir o descargar el archivo comprimido FAC 19120022.7z que contiene un ejecutable del mismo nombre en su interior.

Este fichero ejecutable contiene un código malicioso en su interior que las soluciones de ESET identifican como una variante del troyano Win32/Injector.EMCS, un malware que suele ser usado para descargar otras amenazas y cuya finalidad última en esta campaña es la de robar información confidencial de aquellos sistemas a los que consigue infectar.

Un escueto email con malware de regalo

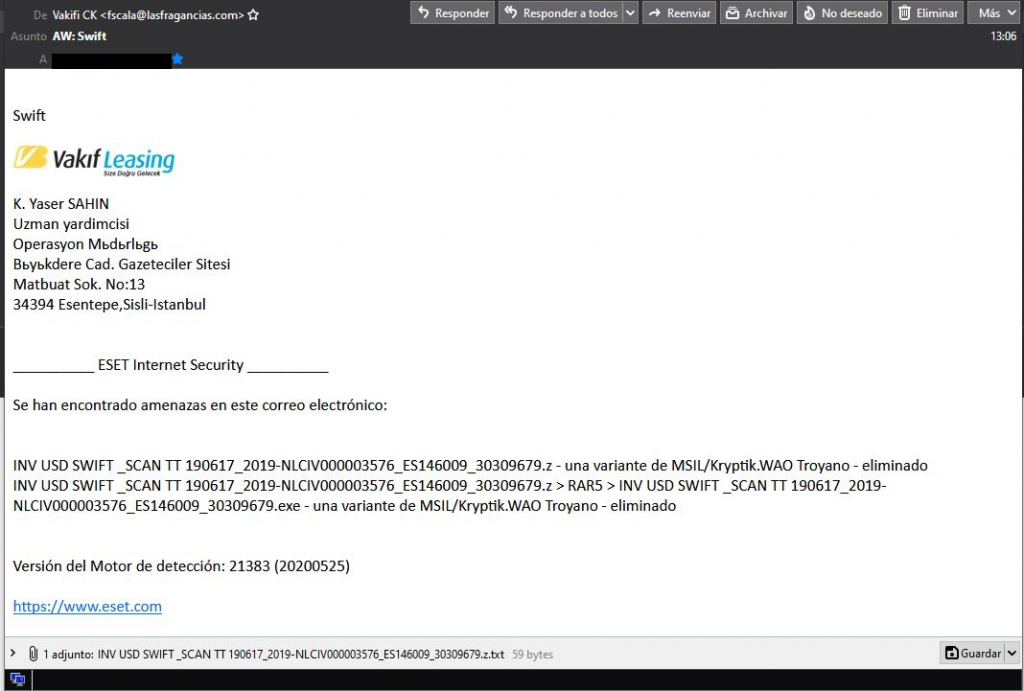

También en el día de ayer, 25 de mayo, recibimos otro correo que compartía algunos puntos con el que acabamos de analizar, aunque la estrategia utilizada por los delincuentes difería en algunas cosas. En esta ocasión nos encontramos con un email en el que el cuerpo del mensaje y el asunto se componen por la misma palabra: Swift. Posiblemente sea una referencia al código Swift usado en operaciones interbancarias, pero no podemos asegurarlo a ciencia cierta.

En este correo vemos varios aspectos que nos deberían hacer sospechar de él nada más recibirlo. Lo primero es el tema del asunto y el cuerpo del mensaje que acabamos de comentar, pero además tenemos que el remitente desde el cual se envía el correo pertenece a una empresa de perfumes ubicada en Ecuador mientras la firma que aparece en el cuerpo del mensaje es, de nuevo, de una empresa turca.

Además, a diferencia del caso anterior, el código malicioso se encuentra adjunto al email y, aunque esté dentro de un archivo comprimido, es detectable por soluciones de seguridad como las de ESET e identificado como una variante del troyano MSIL/Kryptik.WAO. Dentro del archivo comprimido adjunto vemos el ejecutable que contiene el código malicioso esperando a que la víctima lo ejecute y proceda a infectar el sistema.

En esta ocasión nos encontramos ante una variante de Agent Tesla, un malware que también está especializado en el robo de información como la almacenada en numerosos navegadores de Internet, clientes de correo, VPN, FTP y gestores de descargas. Una vez que el malware ha obtenido estas credenciales, las almacena en un formato específico y las envía a una dirección de email controlada por los atacantes usando el protocolo SMTP.

Tanto en el primer caso como en este, ambos códigos maliciosos hacen uso del comando netsh para obtener información acerca de las redes a las que se ha conectado el sistema de la víctima y tratar de robar sus contraseñas. De esta forma, el atacante puede intentar el movimiento lateral dentro de la red local y tratar de infectar a otros sistemas que se encuentran conectados a ella.

Impacto de las campañas

Al tratarse de campañas enviadas por email, podemos tratar de deducir cuáles son los objetivos y el alcance de ambas campañas revisando el número de detecciones recopiladas en servicios como ESET LiveGrid. Por ejemplo, el primer caso analizado en el post de hoy, al estar escrito en español parece claro que se dirige a usuarios de habla hispana, incluyendo España y los países de Latinoamérica. Sin embargo, vemos que hasta el momento de escribir estas líneas las detecciones se han centrado únicamente en España, lo que indicaría que esta primera campaña analizada se ha centrado en nuestro país.

Por otra parte, la campaña de Agent Tesla, a pesar de estar menos personalizada y apenas usar un mensaje que sirva como gancho, ha sido bastante más detectada, centrándose en España, pero siendo detectada también en otros países como Grecia, Italia, República Checa o Israel. Esto puede tener su explicación en que los delincuentes detrás de las campañas de Agent Tesla cuentan con mayores recursos y son capaces de enviar una gran cantidad de correos electrónicos.

Conclusión

Acabamos de revisar un par de campañas de propagación de malware que representan bastante bien el escenario que nos estamos encontrando desde hace varias semanas. Los delincuentes tratan de sacar beneficio de la situación ya sea de forma directa o indirecta, y muchas de sus víctimas potenciales se encuentra ahora sin la protección de las defensas perimetrales de sus oficinas, por lo que incluso aquellas amenazas menos elaboradas pueden suponer un riesgo importante si no son detectadas y bloqueadas a tiempo.

Por ese motivo es necesario contar con una solución endpoint que pueda ser gestionada remotamente y que ofrezca una protección multicapa, capaz de detectar este tipo de amenazas ya sea cuando las recibamos, descarguemos un archivo o este se ejecute. De esta forma se podrá realizar el teletrabajo sin poner en riesgo la información corporativa que se almacena en dispositivos que, ahora mismo, se encuentran más expuestos a ataques que nunca.

Indicadores de compromiso

Hash de las muestras analizadas

FAC 19120022.exe

SHA1: 89449c81bec6c8ca817d625b94f22dff9e1617ef

INV USD SWIFT _SCAN TT 190617_2019-NLCIV000003576_ES146009_30309679.exe

SHA1: f603b6b0db453c5c1cd7bdb7103c9bfa1c6fffe4

Remitentes y dominios observados en las cabeceras:

Federico Perez <info@ozpay[.]com.tr>

dbd81dd734e18a97bca7efc3d5713923@artexsaigon[.]com.vn

Vakifi CK <fscala@lasfragancias[.]com>

Enlaces y peticiones DNS:

hxxps://www.mediafire[dot]com/file/ev4xvpcfkxb5wgp/FAC_19120022.7z/file

hxxps://files.catbox[.]moe/wqyhh0[.]7z

www.mediafire[.]com

smtp.yandex[.]com

download1023.mediafire[.]com

ftp.kokobg[.]com