A pesar de que cada día aparecen nuevas variantes de ransomware, existen ciertas familias que, bien por ser especialmente efectivas o por tener a un grupo de desarrollo importante detrás que las actualizan constantemente (o por ambas razones), siguen estando muy presentes. Lo vimos hace unos días cuando analizamos una nueva variante del ransomware Locky, que tanto tiempo lleva entre nosotros y la historia parece repetirse en las muestras que analizamos en este post.

Nemucod no se toma descanso por vacaciones

Uno de los malware que más activo estuvo durante 2016 y la primera mitad de 2017 lleva unas semanas protagonizando sucesivas campañas de spam. Nemucod se activa como descargador de malware y se le ha visto en numerosas campañas descargando en las máquinas de sus víctimas tanto ransomware como troyanos bancarios.

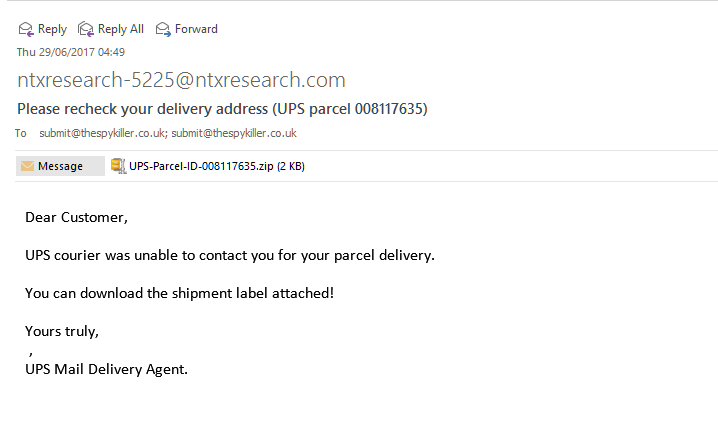

Las nuevas campañas de spam que propagaban las variantes más recientes empezaron a distribuirse a principios de julio y estuvieron activas durante todo el mes. Tras un parón de dos semanas hemos visto como esta semana han empezado a aparecer nuevos correos que se hacen pasar por una factura de la empresa de transporte UPS para intentar convencer a los usuarios que descarguen y ejecuten el contenido del fichero .zip adjunto.

Ejemplo de correo malicioso – Fuente: MyOnlineSecurity

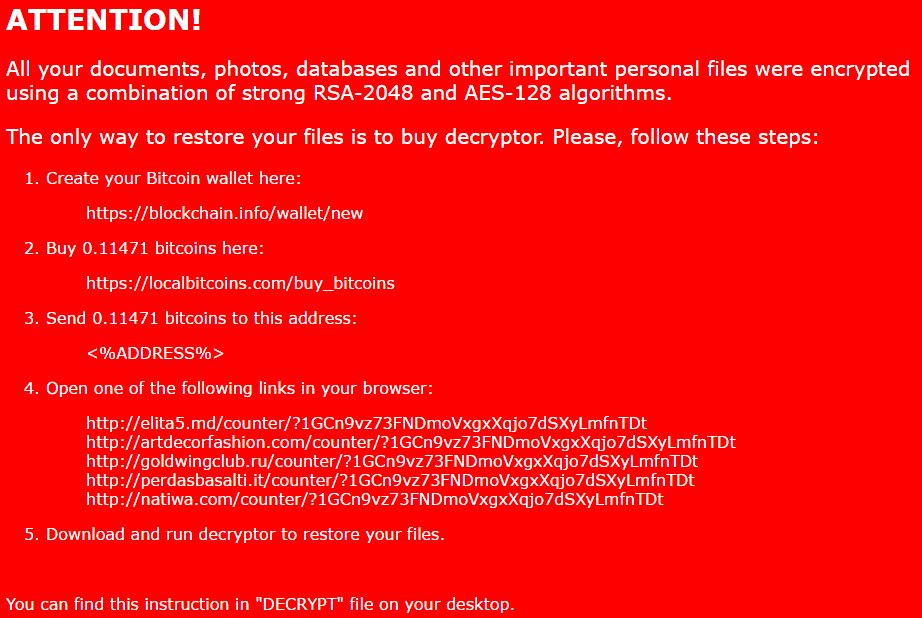

Dentro del fichero comprimido adjunto suele haber un archivo JavaScript ofuscado que es el que se encarga de descargar y ejecutar el archivo responsable de cifrar el contenido del disco duro de la víctima. La peculiaridad con las últimas variantes de ransomware descargadas por Nemucod es que, si bien muestra la llamativa pantalla indicando al usuario lo que acaba de suceder, no cambia la extensión de los archivos a los que afecta, por lo que no se puede saber si han sido cifrados hasta que se intentan ejecutar.

Ejemplo de nota de rescate – Fuente Michael Gillespie

Tal y como comentan desde MyOnlineSecurity, se puede dar el caso de que la solución de seguridad instalada detecte los archivos creados por el ransomware (como la nota con el aviso y las instrucciones para pagar el rescate) o el fichero javascript original, pero no el ransomware en sí, por lo que el usuario puede tardar en darse cuenta de que sus archivos han sido afectados por este malware.

Conforme ha evolucionado esta variante durante las últimas semanas no sería de extrañar que aún la sigamos viendo durante un tiempo más, hasta que realice alguna modificación en su vector de ataque o simplemente sus desarrolladores se tomen un tiempo de descanso. Hasta entonces, hay que tener mucho cuidado con las supuestas facturas enviadas por correo electrónico.

Mamba también reaparece

El otro ransomware que ha vuelto a aparecer en los últimos días es Mamba, un ransomware con características similares a la variante original de Petya de 2016. Este tipo de ransomware se caracteriza por cifrar completamente el disco duro en lugar de seleccionar por tipo de archivos, por lo que la víctima no puede ni siquiera iniciar el sistema.

Mamba se hizo mundialmente famoso a finales de noviembre de 2016 cuando una de sus variantes logró infectar sistemas asociados al transporte público de San Francisco, provocando retrasos considerables durante varias horas y que no se pudieran cobrar los billetes.

Durante estas últimas semanas se ha observado que los delincuentes detrás de esta variante de ransomware han vuelto a la acción, utilizando nuevas muestras para atacar empresas en Brasil y Arabia Saudí. Para conseguir cifrar los archivos, el malware hace uso de una utilidad del propio sistema operativo Windows conocida como DiskCryptor, cuyo cifrado es muy robusto, y además el malware genera una contraseña única por cada sistema infectado.

No está claro de momento cuál es el vector de ataque utilizado por los delincuentes para conseguir que este ransomware se infiltre en redes corporativas, aunque todo apunta a que se consiga mediante el método clásico de adjuntos maliciosos a correos o mediante kits de exploits ubicados en webs comprometidas.

Lo que sí que parece claro es que, tal y como pasó con el ciberataque de finales de junio protagonizado por Diskcoder.C (también conocido como ExPetr, PetrWrap, Petya, o NotPetya) se utilizaron herramientas legítimas como PsExec para conseguir ejecutar el ransomware dentro de la red corporativa.

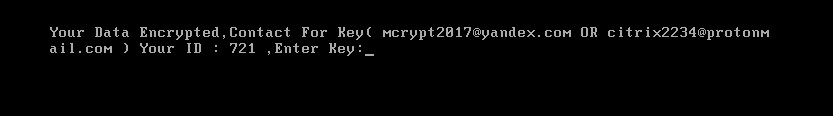

La manera que tiene de avisar a la víctima de que ha sido infectada y que proceda a pagar el rescate es también bastante rudimentaria. Tan solo indica que los datos han sido cifrados y proporciona dos direcciones de correo junto a un identificador de la máquina y deja un campo para introducir la clave de descifrado.

Conclusión

Que dos variantes de ransomware hayan vuelto a la acción con energías renovadas demuestra que los delincuentes detrás de estas campañas siguen muy interesados en hacer su agosto (nunca mejor dicho) a costa de los usuarios.

Si queremos evitar que nuestros equipos sufran un ataque de este tipo y perder todos los datos almacenados en ellos no debemos olvidar aplicar sencillos consejos como mantener una copia de seguridad actualizada de toda la información que consideremos crítica, contar con una solución de seguridad que nos haga de primera línea de defensa contra el ransomware y, sobre todo, concienciarnos de cuáles son los vectores de ataque usados por los delincuentes para reconocerlos y evitar caer en su trampa.