Acostumbrados a recibir una cantidad importante de muestras cada día en nuestros laboratorios, es frecuente observar cómo los delincuentes repiten las mismas técnicas continuamente con algunas excepciones. No obstante, de vez en cuando una muestra te llama la atención por alguna característica en especial y hoy ha sido uno de esos días.

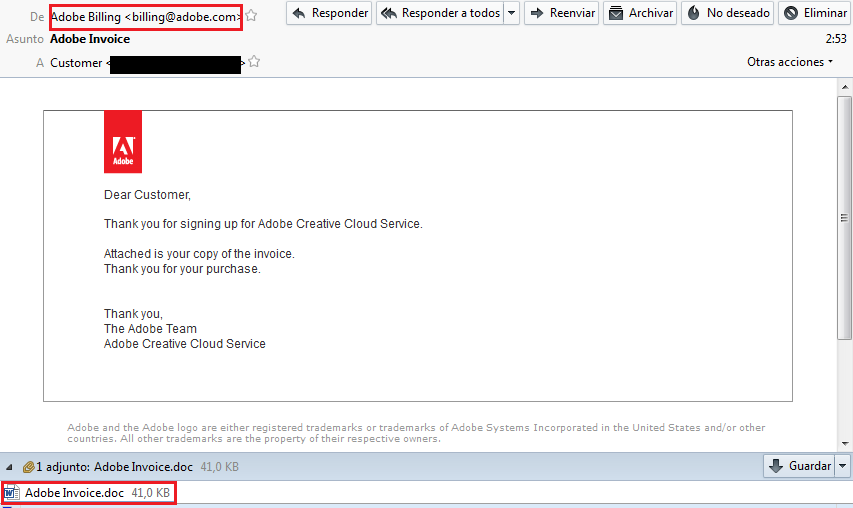

Repasando una de las bandejas de entrada donde recibimos muestras por correo nos hemos encontrado con lo siguiente:

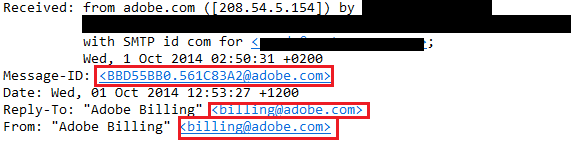

Aparentemente se trata de una factura de Adobe (en inglés) correctamente construida y con un fichero .doc de Microsoft Office adjunto. Obviamente, lo primero que hacemos al analizar un correo de este tipo es comprobar de dónde viene. Normalmente, los delincuentes utilizan técnicas simples de spoofing para engañar al destinatario, pero en este caso han realizado un poco más de esfuerzo del habitual para que parezca que tanto el mensaje como la dirección de respuesta provengan de un dominio de Adobe.

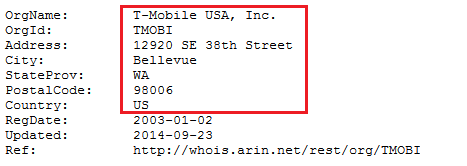

Obviamente, antes de lanzar una alerta que pueda hacer pensar que se ha visto comprometido un dominio legítimo de una empresa tan importante se revisa no solo la dirección de origen del correo (fácilmente modificable), sino también la dirección IP desde la que se envió. En este caso observamos que se trata de una conocida operadora de telefonía, por lo que todo apunta a que se envió desde una línea contratada a esa operadora y no desde la propia Adobe.

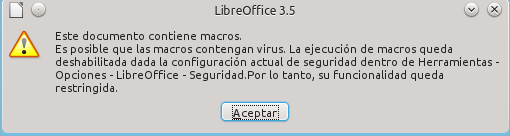

Una vez comprobado este punto procedemos a revisar el fichero adjunto en sí e intentamos abrirlo primero en una suite ofimática para ver qué tal se comporta esta muestra. En este caso hemos usado LibreOffice y al tratar de abrir el fichero .doc ya empezamos a ver por dónde van los tiros.

Efectivamente, estamos hablando de un malware que trata de aprovecharse de las características programables de las macros que Microsoft Office incorpora desde la versión 4.2 y que permitiría a un atacante ejecutar código malicioso aprovechando el uso del lenguaje de programación Visual Basic que hacen estas macros.

Este tipo de malware fue muy prevalente a finales de la década de los 90, y aunque a día de hoy representen una mínima fracción del total de amenazas que se generan cada año, siguen estando presentes.

Pero ¿qué pasa si intentamos abrir el fichero con las macros desactivadas? Los creadores de esta amenaza han tenido este punto en cuenta y en ese caso nos muestran el siguiente mensaje con indicaciones para activar las macros en MS Office y así poder ejecutar el malware.

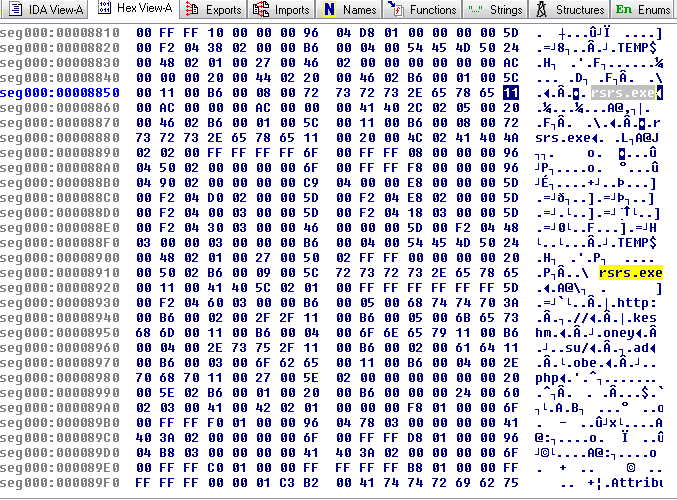

El fichero .doc con macros maliciosas realiza una función de dropper. Esto significa que se limita a descargar otros códigos maliciosos a elección del atacante. Analizando el código fuente del fichero vemos cómo se hace referencia a un fichero de nombre rsrs.exe. Este podría ser el código malicioso que realmente permitiese al atacante tomar el control de la máquina, y en el momento de escribir estas líneas nuestros laboratorios se encuentran analizándolo.

Actualización: Tras analizar la muestra en nuestros laboratorios podemos ofrecer más información al respecto. El documento contiene embebidos dos Scripts. Estos se conectan a una dirección y descargan un fichero de nombre 1.exe que luego se ejecuta en directorios temporales con el nombre p0tngou3yor\rsrs.exe. Esta amenaza es detectada por los productos ESET como Win32/TrojanDownloader.Wauchos.AF trojan.

Como vemos, la técnica utilizada no es especialmente novedosa ni elaborada, pero sí que hace uso de un engaño bien diseñado para engañar al usuario y hacer que ejecute el fichero .doc malicioso. Esta estrategia podría formar parte de una campaña para conseguir sistemas infectados para una botnet o incluso como un ataque dirigido.

Ante este tipo de amenazas es fácil protegerse si tenemos desactivadas las macros de nuestra suite ofimática y nuestra solución de seguridad actualizada. No obstante, el eslabón más débil seguimos siendo los usuarios y debemos aprender a reconocer este tipo de correos, por muy bien elaborados que estén, para descartarlos, más aún si no estamos esperando una factura de un producto que no hemos adquirido.

Agradecimientos a Pablo Ramos y Sebastian Bortnik de ESET Latinoamérica por la ayuda prestada en el análisis de esta muestra

SHA1 de la muestra analizada: d2bfeec7cfe729aac416cef2b46a38002e3b41dc